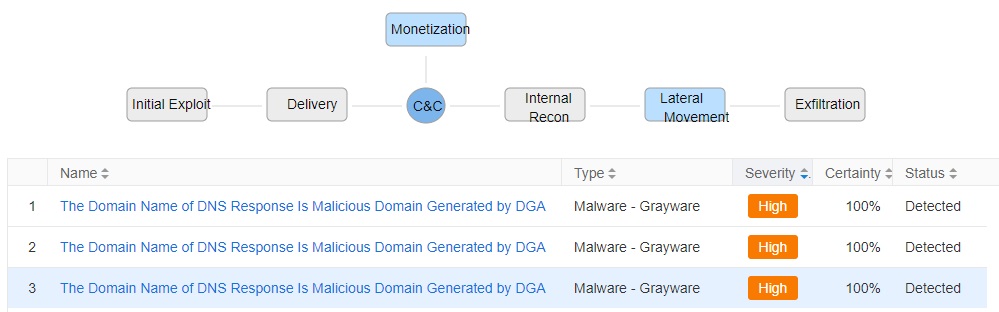

C&C

Wskazanie na etap zarządzania i kontroli (ang. „Command and Control”) oznacza że zainfekowany komputer został przejęty przez hackera i znajduje się pod jego kontrolą.

Wykrycie takiego stanu przez klasyczne firewalle lub antywirusy jest bardzo trudne a często niemożliwe, ponieważ starannie zaprojektowane malware nie wykonuje podejrzanych operacji, w widoczny sposób nie obciąża systemu i nie generuje ruchu sieciowego, wyglądającego na szkodliwy.

Przykład

Nazwa w bazie Hillstone: „The Domain Name of DNS Response Is Malicious Domain Generated by DGA”

Typ: „Malware – Grayware”

Malware, aby pozostało niezauważone, często pozostaje w uśpieniu, tzn. nie wykazuje aktywności przez określony czas lub czeka na polecenie aktywacji, komunikując się zewnętrznie przez ruch sieciowy nie budzący podejrzeń, np. ICMP/PING.

W poniższym przykładzie, Hillstone wykrył Grayware komunikujące się poprzez zapytania DNS.

Ponadto, celem utrudnienia wykrycia, Grayware wykorzystuje algorytm generowania domen (DGA) do wytwarzania szumu informacyjnego poprzez zapytania o nieistniejące domeny.

Weryfikacja zagrożenia

Jak się okazuje, ten rodzaj Malware oprócz DNS używa także bezpołączeniowego protokołu UDP:

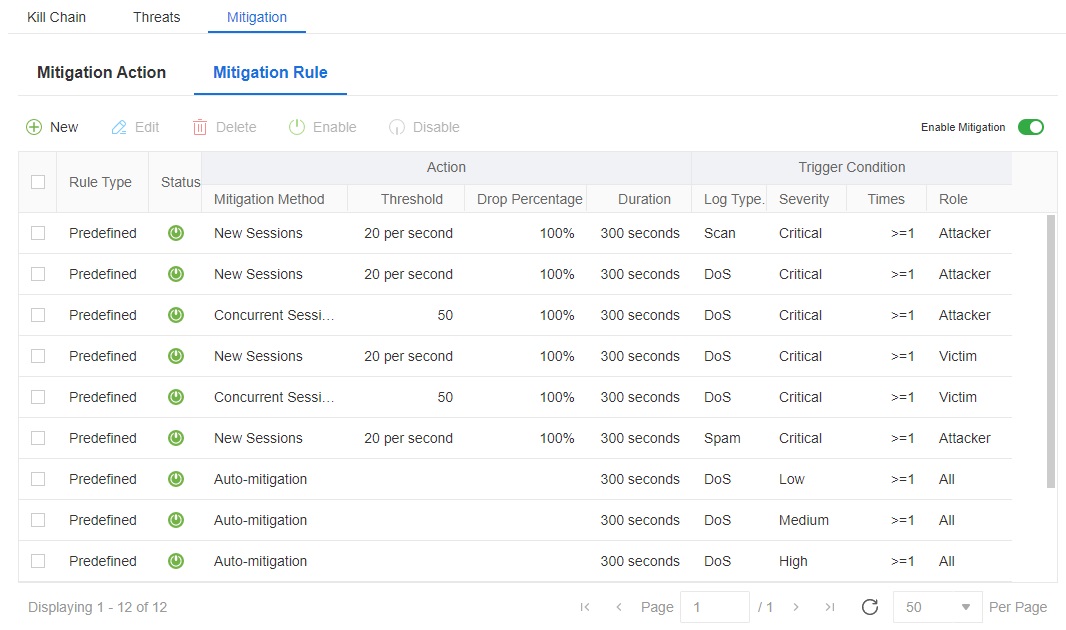

Firewall dołączony do infrastruktury sieciowej, gdzie obecne są zainfekowane wcześniej komputery nie ochroni ich przed incydentami z przeszłości, ale może zminimalizować ich szkodliwość, stosując mechanizmy mitygacji (łagodzenia). Więcej tutaj: Mitigation (seria T) – (zabezpieczenia.it)

Wgląd w zasady łagodzenia (Mitigation Rule) pozwala nam nie tylko poznać podejmowane akcje obronne, ale też dowiedzieć się do jakich celów hacker wykorzystuje zainfekowany komputer.

Poniższy wykaz pokazuje, że zainfekowanemu komputerowi ograniczono liczbę sesji nowych do 20 na sekundę i liczbę sesji równoległych do 50 (*) z odrzuceniem 100% pakietów.

Zapisanie w dzienniku zdarzenia dowodzą, że komputer stanowi „zombie” botnetu do zapychania łącza („DoS”) i rozsyłania niechcianych wiadomości („Spam”) w procesie monetyzacji (więcej tutaj: Monetization (zabezpieczenia.it)).

Stacja próbowała również skanować sieć od wewnątrz („Scan”), zatem usiłowała dokonać rozpoznania wewnętrznego (więcej tutaj: Internal Recon (zabezpieczenia.it) )

(*) Urządzenia Hillstone potrafią obsłużyć dziesiątki tysięcy, setki tysięcy a nawet miliony sesji (zależnie od modelu)