Lateral Movement

Jeśli łańcuch łamania zabezpieczeń dochodzi do sygnalizowania tzw. „ataków bocznych” oznacza to, że włamujący się – zdążył już dalece eskalować swoje uprawnienia wewnątrz sieci.

Cele ataków na tym etapie bywają już inne od pierwotnych (injekcja, kontrola, monetyzacja).

W dalszej kolejności celem włamania są hosty z danymi i usługami bardzo wrażliwymi, opisanymi jako tzw. „aktywa krytyczne”, więcej tutaj: Critical Assets – (zabezpieczenia.it)

Hosty takie, ze względów bezpieczeństwa, nie mają dostępu do Internetu, za to mają do nich dostęp inne stacje z sieci lokalnej, w tym także stacje zainfekowane.

Atak „od środka” może być skierowany na serwer z poufnymi informacjami, świadczący usługi tylko wewnątrz firmy/instytucji lub na macierz dyskową odpowiedzialną za kopie zapasowe (backup).

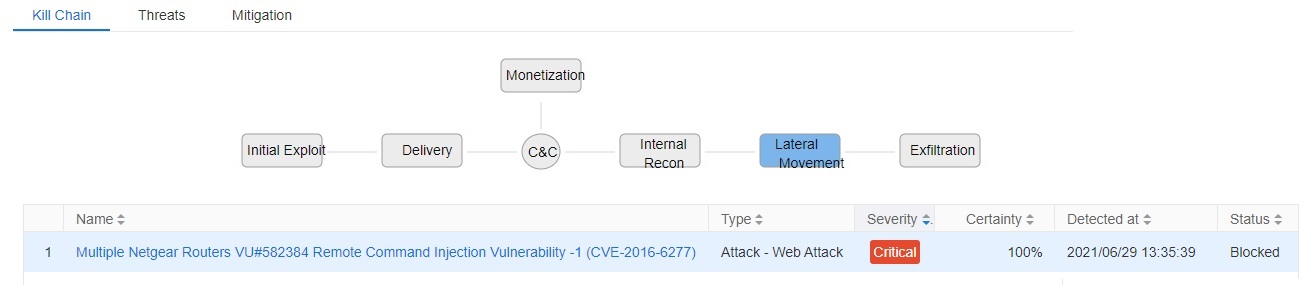

Przykład 1

Nazwa w bazie Hillstone: „Multiple Netgear Routers VU#582384 Remote Command Injection Vulnerability -1 (CVE-2016-6277)”

Typ: „Attack – Web Attack”

Przykład pokazuje, że poziom bezpieczeństwa w sieci może zostać również obniżony przez nietrafiony dobór sprzętu lub firmware – niezalecanych do określonych zastosowań.

Nazwa wykrytego zagrożenia sugeruje włamanie do urządzenia sieciowego (routera) poprzez znaną podatność do zdalnego wykonywania na nim nieautoryzowanych poleceń.

Zagrożenie jest sklasyfikowane, jako pewne (100%), krytyczne („Critical”) i dotyczy wskazanego producenta.

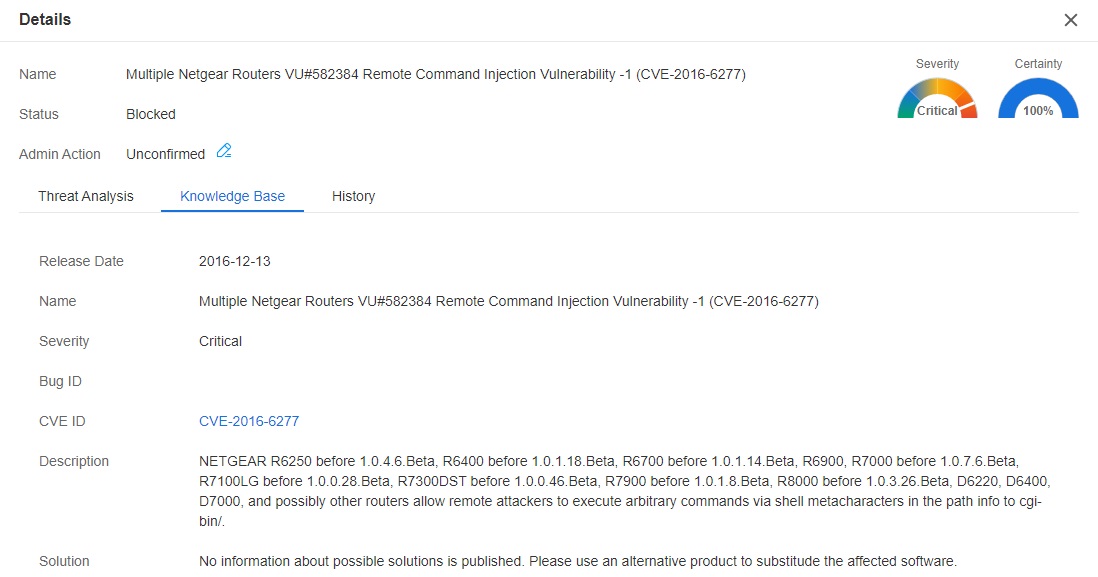

Weryfikacja zagrożenia

Jeśli szczegóły widoczne w oknie Details, zakładce -> Threat Analysis niewiele nam mówią, a zagrożenie ma sygnaturę z identyfikatorem (Signature ID; tu: posiada), warto zapoznać się z jego opisem w bazie wiedzy (zakładka -> Knowledge Base).

Pomimo, że od pierwszej publikacji (13 grudnia 2016 r.) do momentu opisywanego wykrycia (29 czerwca 2021 r.) minęła duża (jak na branżę IT) ilość czasu, nie pojawiło się rozwiązanie problemu i sugerowane jest używanie innego urządzenia.

Sprzęt sieciowy z taką podatnością nie jest zalecany, co poniekąd przyznaje sam producent – oznaczenie „beta” oznacza wersję nieprzetestowaną i/lub niedopracowaną.

Całość dość jednoznacznie zdradza, dlaczego mamy do czynienia z zagrożeniem zaliczonym do zbioru najbardziej niebezpiecznych.

Przykład dowodzi zatem, jak negatywny w skutkach może być np. pomysł przesunięcia niepewnego (podatnego) elementu z brzegu do wnętrza sieci.

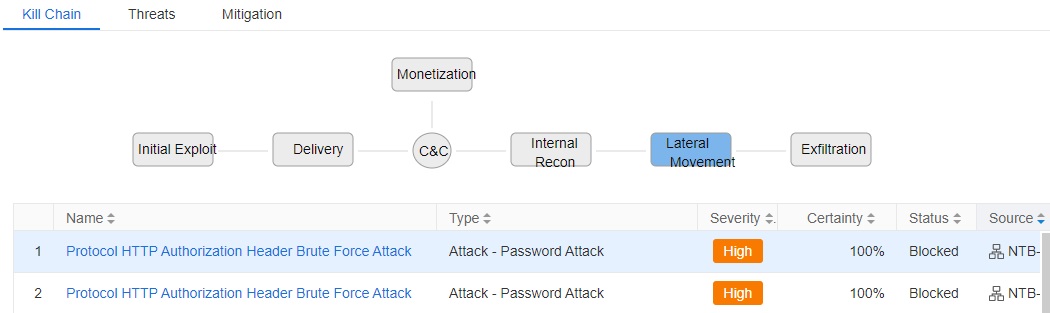

Przykład 2

Nazwa w bazie Hillstone: „Protocol HTTP Authorization Header Brute Force Attack”

Typ: „Attack – Password Attack”

Na wykrytym przykładzie w sieci dostępna jest usługa z logowaniem przez protokół HTTP (najprawdopodobniej za pomocą przeglądarki i prostego formularza).

Widzimy tu, że zainfekowana stacja podejmuje kolejne próby złamania hasła atakiem siłowym (brute-force).

System ma tu absolutną pewność (100%), że dotkliwość jest potencjalnie duża („High”)

Warto również zauważyć, że w powszechnej (i niezalecanej) praktyce, inaczej się traktuje nieudane próby logowania:

– z zewnątrz sieci (przykładowo: kilka prób na minutę, czasowa lub trwała blokada adresu IP w przypadku niepowodzeń)

– z wewnątrz sieci (większa liczba prób, krótsze interwały, ew. brak ograniczeń zakładający zaufanie do hostów lokalnych)

Ataki siłowe dokonywane w poniższy sposób mają zatem – statystycznie – większą szansę powodzenia.

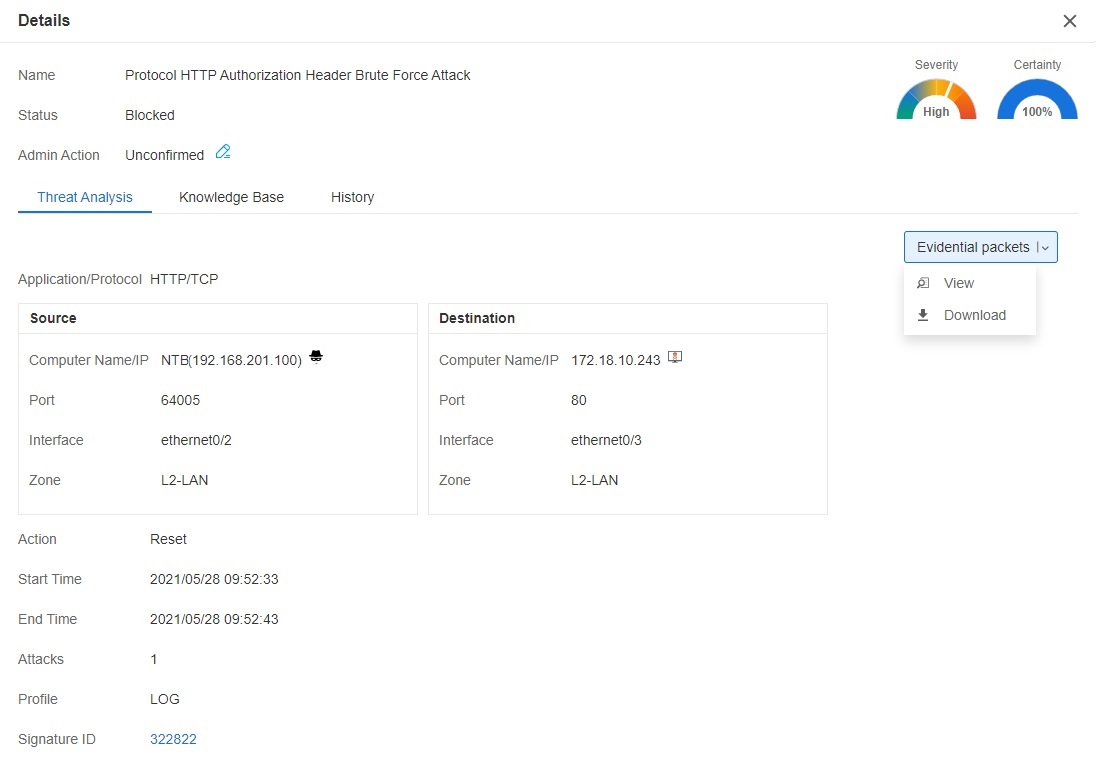

Weryfikacja zagrożenia

W oknie Details, oprósz szczegółów technicznych analizowanego ataku wewnętrznego, wyróżnia się rozwijana opcja Evidential packets.

Z racji, że mamy do czynienia z wewnętrzną próbą włamania, dysponujemy przechwyconymi pakietami stanowiący dowód w ewentualnym śledztwie, które możemy podejrzeć („View”) lub pobrać („Download”).

Dane w formacie PCAP (Packet CAPture) z wbudowanego sniffera.

W pakiecie widoczne są dane charakterystyczne dla specyfikacji poszczególnych protokołów sieciowych: nagłówki, adresy IP, MAC, user-agent wskazanej przeglądarki, itd…

Jeśli stacji atakującej siłowo nie jesteśmy w stanie niezwłocznie zidentyfikować i w krótkim czasie unieszkodliwić, warto upewnić się że host potencjalnej ofiary jest zabezpieczony silnym hasłem.

***************************************TCP Packet*****************************************

Pcap Header

|-Captured Timestamp : 2021-05-28 09:52:33

|-Wire Length : 255

|-Captured Length : 255

Ethernet Header

|-Destination Address : 00-06-18-75-83-39

|-Source Address : 00-1c-54-92-d7-ee

|-Type : 0x0800

IP Header

|-IP Version : 4

|-IP Header Length : 20 bytes

|-Type Of Service : 0

|-IP Total Length : 241 bytes(Size of Packet)

|-Flags : 0

|-Offsets : 0

|-Identification : 48605

|-TTL : 127

|-Protocol : 6

|-Checksum : 0x3c17

|-Source IP : 192.168.201.100

|-Destination IP : 172.18.10.243

TCP Header

|-Source Port : 64005

|-Destination Port : 80

|-Sequence Number : 369339851

|-Acknowledge Number : 2099539650

|-Header Length : 20 bytes

|-Urgent Flag : 0

|-Acknowledgement Flag : 1

|-Push Flag : 0

|-Reset Flag : 0

|-Synchronise Flag : 0

|-Finish Flag : 0

|-Window : 65392

|-Checksum : 0xa97e

|-Urgent Pointer : 0

Data Payload

50 4F 53 54 20 2F 63 75 72 74 6F 74 61 6C 2E 78 POST /curtotal.x

6D 6C 20 48 54 54 50 2F 31 2E 31 0D 0A 48 6F 73 ml HTTP/1.1..Hos

74 3A 20 31 37 32 2E 31 38 2E 31 30 2E 32 34 33 t: 172.18.10.243

0D 0A 43 6F 6E 6E 65 63 74 69 6F 6E 3A 20 6B 65 ..Connection: ke

65 70 2D 61 6C 69 76 65 0D 0A 43 6F 6E 74 65 6E ep-alive..Conten

74 2D 4C 65 6E 67 74 68 3A 20 30 0D 0A 41 75 74 t-Length: 0..Aut

68 6F 72 69 7A 61 74 69 6F 6E 3A 20 42 61 73 69 horization: Basi

63 20 59 57 52 74 61 57 34 36 59 6D 39 69 5A 58 c YWRtaW46Ym9iZX

4D 77 4D 7A 51 77 0D 0A 55 73 65 72 2D 41 67 65 MwMzQw..User-Age

6E 74 3A 20 4D 6F 7A 69 6C 6C 61 2F 35 2E 30 20 nt: Mozilla/5.0

28 57 69 6E 64 6F 77 73 20 4E 54 20 31 30 2E 30 (Windows NT 10.0

3B 20 57 69 6E 36 34 3B 20 78 36 34 29 20 41 70 ; Win64; x64) Ap

70 6C 65 57 65 62 4B 69 74 pleWebKit

==================================================================================