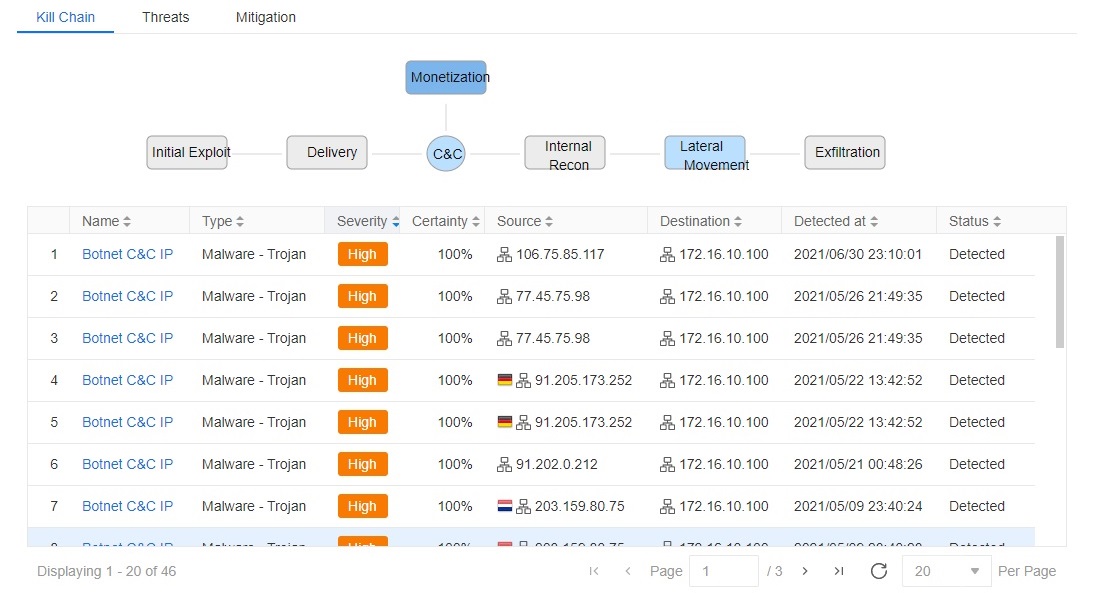

Monetization

Obecność zainfekowanych stacji oznacza, że włamywacz przedostał się do wewnątrz infrastruktury sieci. Jeżeli ma kontrolę nad komputerami, może je wykorzystywać do wcześniej założonych, własnych celów. Taką eksploatację zasobów nazywamy monetyzacją („Monetization”).

W ramach monetyzacji, przechwycony komputer może m. in.:

– rozsyłać niechciane wiadomości, głównie ofertowe/reklamowe (spamować)

– rozpowszechniać lub pośredniczyć w rozpowszechnianiu nielegalnych treści (przenosić ryzyko ewentualnej odpowiedzialności karnej)

– być komputerem-zombie dla sieci typu Bot-Net; zapychać łącze (floodować) pakietami samodzielnie (DoS) lub w koordynacji z innymi zombie (DDoS)

– zajmować się monetyzacją rozumianą dosłownie, tzn. wykorzystywać moc obliczeniową do „kopania” kryptowalut

Przykład

Nazwa w bazie Hillstone: „Botnet C&C IP”

Typ: „Malware – Trojan”

Sprawdzany w niniejszym przykładzie komputer zarażony jest koniem trojańskim – znanym rodzajem złośliwego oprogramowania.

Konie trojańskie mogą być oprogramowaniem wielofunkcyjnym, zatem trudno w krótkim czasie zdiagnozować, do czego służy jego monetyzacja.

Tak daleko posunięty poziom infekcji pozwala na dowolne doinstalowanie oprogramowania o dodatkowych funkcjach, a więc zastosowanie badanego komputera mogło być niemal dowolne.

Informacje zawarte poniżej Killchain-a sugerują jednoznacznie zachowanie charakterystyczne dla botnetu – komunikowanie się w nietypowych porach i odstępach czasu z adresami IP o rozmaitym rozmieszczeniu geograficznym.

Analiza zagrożenia

Wgląd w szczegóły nie pozostawia wątpliwości, że komputer jest węzłem końcowym sieci botnet.

Potwierdza to oznaczenie („Threat Tag”) na czerwono: [Botnet]

Adres IP wybrany wcześniej, podobnie jak każdy inny na liście, jest oznaczony przez system jako serwer zarządzania i kontroli – C&C (w skrócie także CC lub C2).