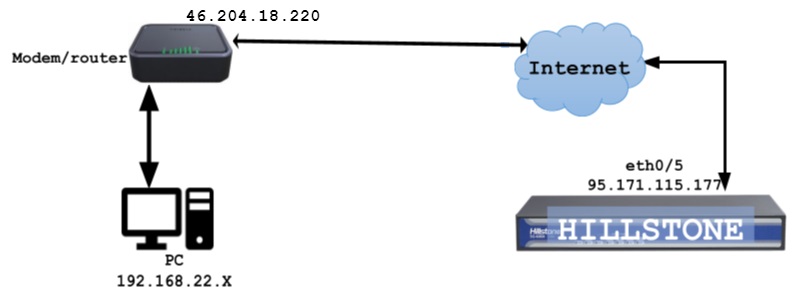

Załóżmy, ze zamierzamy nawiązać połączenie tunelowe VPN z użyciem protokołu L2TP over IPSec według następującego, uproszczonego schematu:

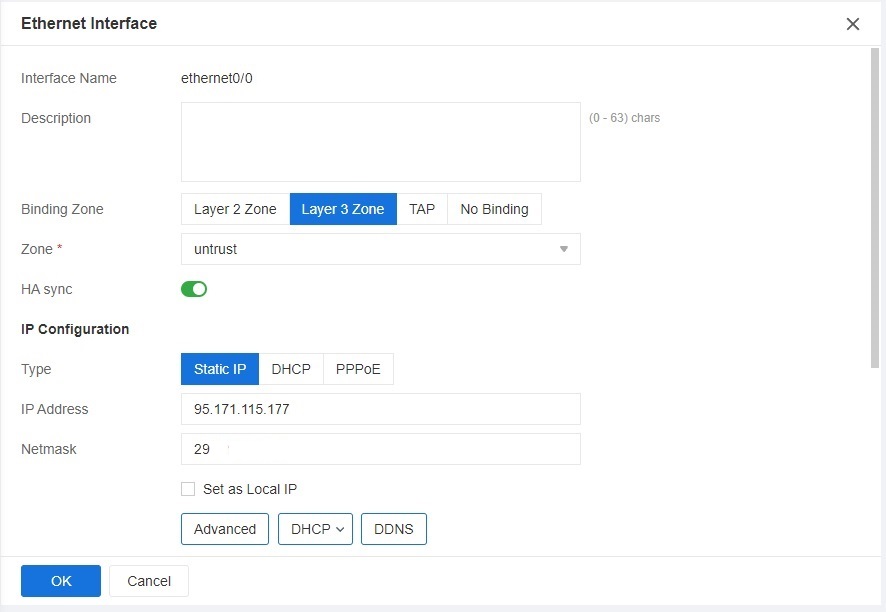

Zgodnie z założeniami, konfigurujemy interfejs WAN (tu: “ethernet0/0”):

1. Zdefiniowanie interfejsu do tunelowania dla L2TP VPN

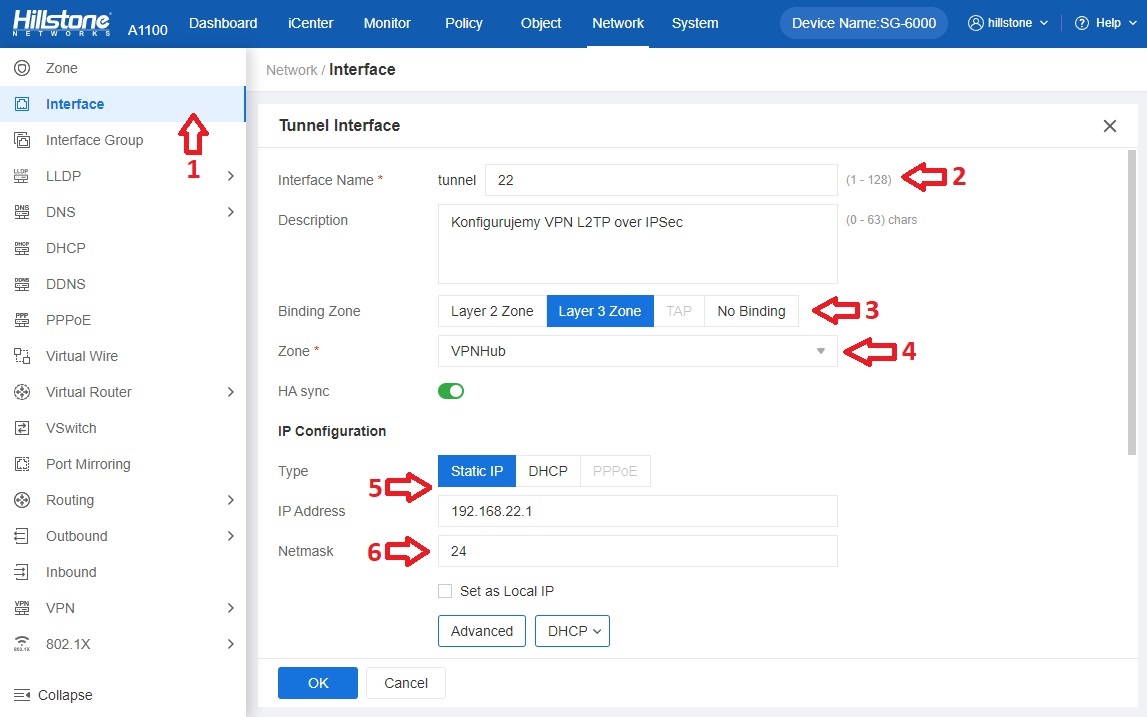

Wybieramy zakładkę Network -> Interface [1], naciskamy New -> Tunnel Interface, a następnie w oknie Tunnel Interface uzupełniamy następujące pola:

– Interface Name [2] – nazwa interfejsu tunelowego zaczynająca się od “tunnel”, obligatoryjnie nadajemy mu numer (tu: “22”).

– Binding Zone [3] – typ powiązanej strefy – wskazujemy “Layer 3 Zone”.

– Zone [4] – wskazujemy strefę dla interfejsu tunelowego (tu: “VPNHub”; predefiniowana).

– Type/IP Address [5] – statyczny adres początkowy dla zbioru adresów lokalnych przeznaczonych do rozdysponowania klientom (tu: “192.168.22.1”).

– Netmask [6] – maska sieciowa (tu: 24-bitowa).

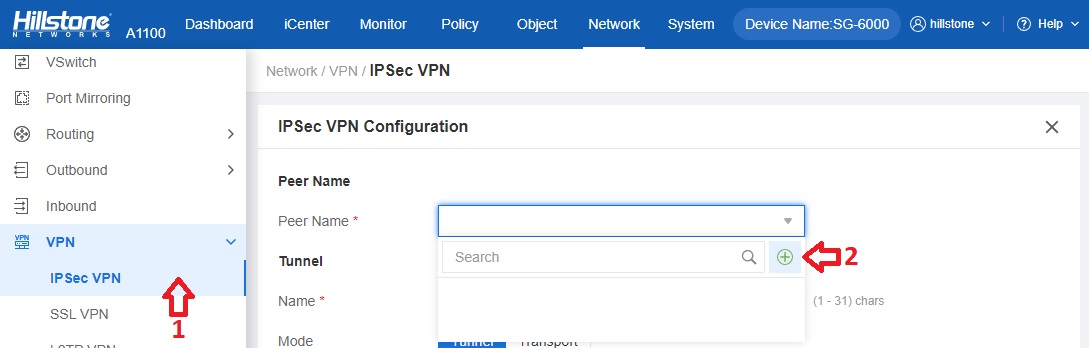

2. Założenie tunelu i węzła IPSec VPN

Wybieramy zakładkę Network -> VPN -> IPSec VPN [1], naciskamy ⊕New a następnie w sekcji Peer Name rozwijamy listę i naciskamy znak ⊕ [2].

Węzeł IPSec VPN

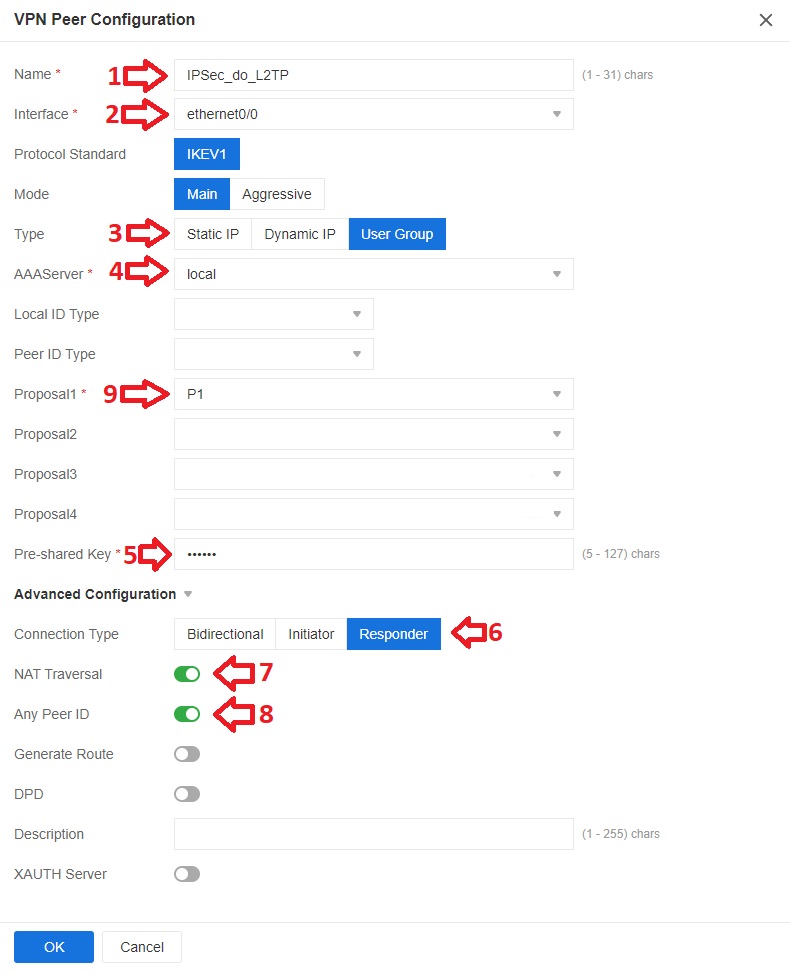

W oknie VPN Peer Configuration ustawiamy pola:

– Name [1] – obowiązkowa nazwa własna.

– Interface [2] – fizyczny interfejs komunikacyjny (tu: „ethernet0/0”).

– Type [3] – typ adresacji (tu: „User Group”; adresy uprawnionym użytkownikom przydziela L2TP).

– AAA Server [4] – serwer typu AAA (tu: „local”; domyślny lokalny dla Hillstone).

– Pre-shared Key [5] – klucz wstępnie współdzielony (hasło dla IPSec).

– Connection Type [6] – typ połączenia (tu: „Responder”; odbiorca połączeń inicjowanych przez klientów L2TP).

– NAT Traversal [7] – opcja musi być włączona, jeśli w tunelu IPSec znajduje się urządzenie NAT-ujące.

– Any Peer ID [8] – opcja nakazująca akceptowanie węzłów ignorując ich identyfikatory.

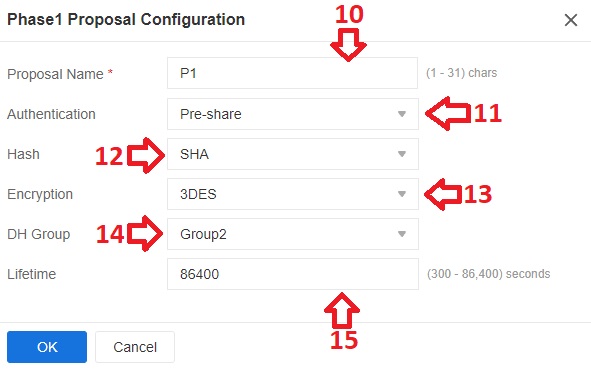

– Proposal1 [9] – rozwijamy listę i naciskamy znak ⊕, a następnie w oknie Phase1 Proposal Configuration ustawiamy:

– Proposal Name [10] – obowiązkowa nazwa własna.

– Authentication [11] – sposób uwierzytelniania (tu: „Pre-share”; klucz wstępnie współdzielony).

– Hash [12] – funkcja skrótu (tu: „SHA”).

– Encryption [13] – algorytm szyfrujący (tu: „3DES”).

– DH [14] – grupa Diffiego-Hellmana (tu: „Group2”).

– Lifetime [15] – zakładany czas trwania połączenia tunelowego wyrażony w sekundach (tu: „86400 s”; maksymalny dostępny).

Proponowaną pierwszą fazę negocjacji oraz konfigurację węzła zatwierdzamy przyciskami [OK].

Tunel IPSec VPN

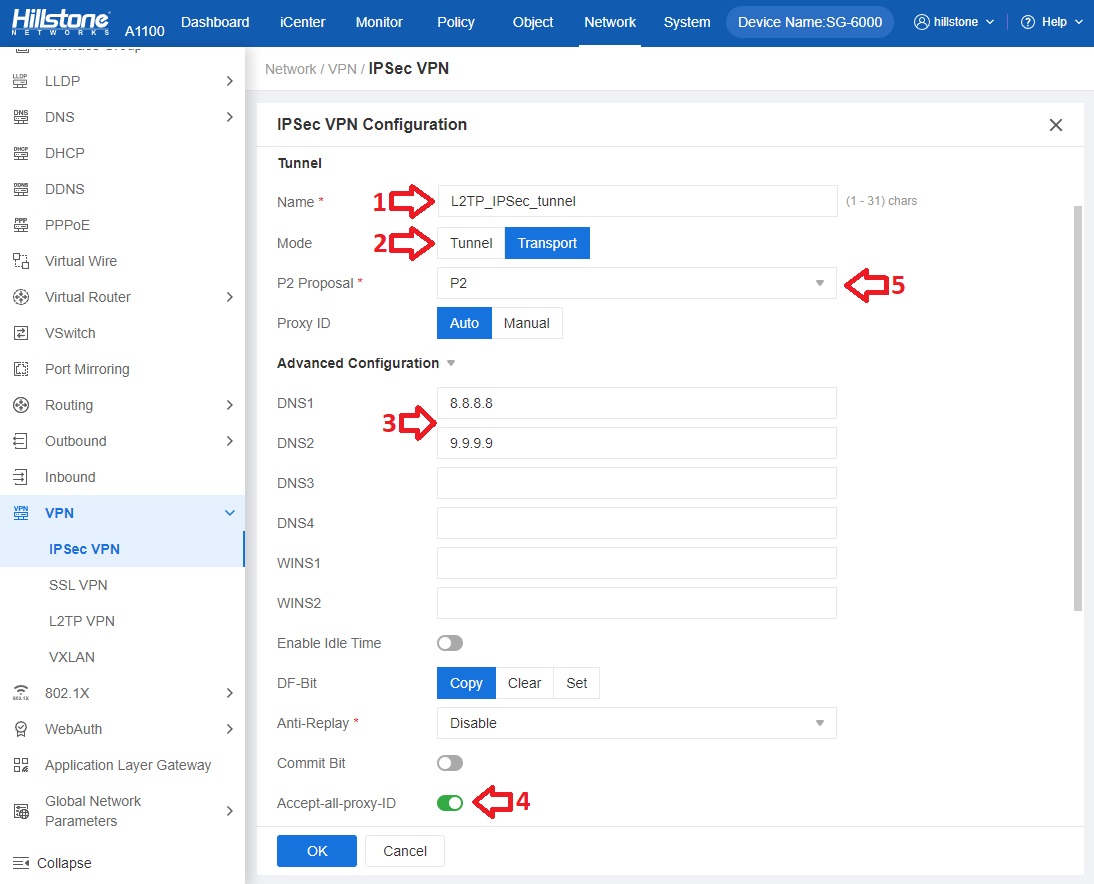

W oknie IPSec VPN Configuration ustawiamy pola:

– Name [1] – obowiązkowa nazwa własna.

– Mode [2] – tryb pracy IPsec VPN. Dla korelacji z L2TP wybieramy „Transport”.

– DNS [3] – adresy IP preferowanych serwerów domenowych.

– Accept-all-Proxy-ID [4] – opcja akceptowania identyfikatora drugiej fazy negocjacji, nadanego przez inicjatora połączenia.

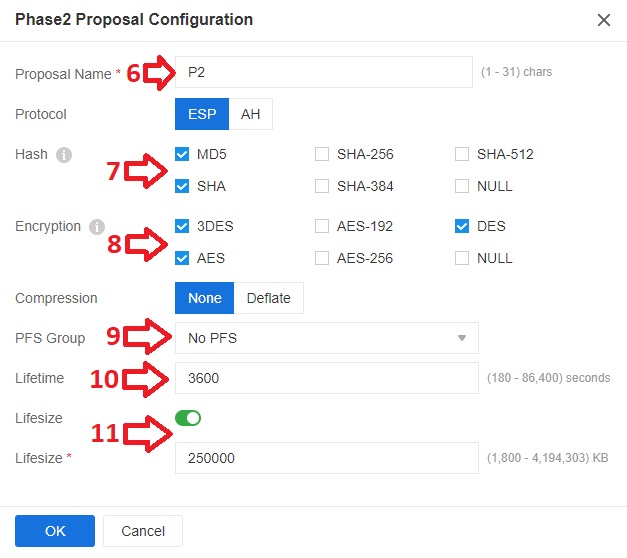

– P2 Proposal1 [5] – rozwijamy listę i naciskamy znak ⊕, a następnie w oknie Phase2 Proposal Configuration ustawiamy:

– Proposal Name [6] – obowiązkowa nazwa własna.

– Hash [12] – funkcja skrótu (tu: „SHA”).

– Encryption [13] – algorytm szyfrujący (tu: „3DES”).

– DH [14] – grupa Diffiego-Hellmana (tu: „Group2”).

– Lifetime [15] – zakładany czas trwania połączenia tunelowego wyrażony w sekundach (tu: „86400 s”; maksymalny dostępny).

3. Konfiguracja L2TP VPN

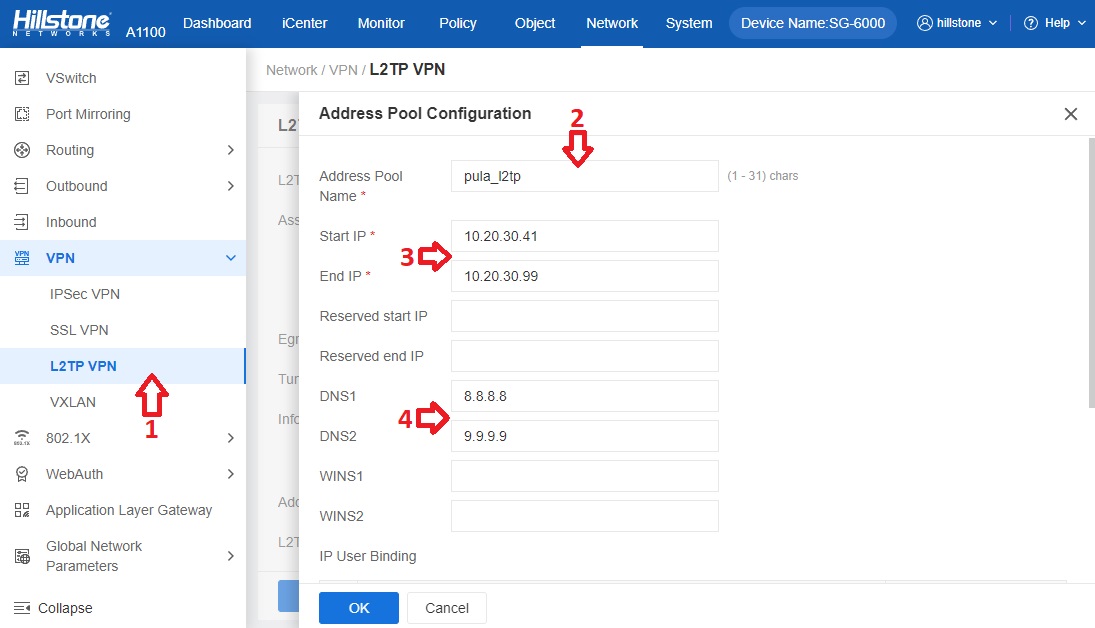

Pula adresów

Wybieramy zakładkę Network -> VPN -> L2TP VPN [1], następnie Address Pool -> ⊕New, po czym w oknie Address Pool Configuration uzupełniamy pola:

– Address Pool Name [2] – obowiązkowa nazwa własna puli.

– Start IP / End IP [3] – początkowy i końcowy adres IP dla puli.

– DNS1 / DNS2 [4] – preferowany i zapasowy adres IP serwera DNS.

Pulę zatwierdzamy naciskając [OK].

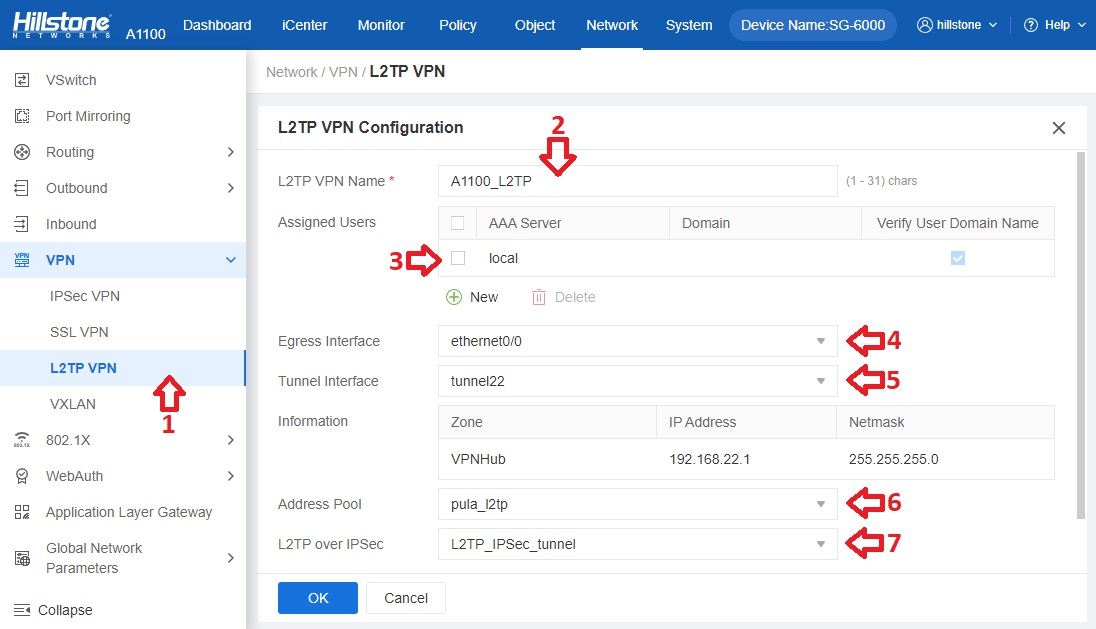

L2TP

Wybieramy zakładkę Network -> VPN -> L2TP VPN [1], naciskamy ⊕New, a następnie w oknie L2TP VPN Configuration ustawiamy:

– L2TP VPN Name [2] – obowiązkowa nazwa własna.

– Assigned Users [3] – użytkownicy VPN-u (tu: domyślny zbiór użytkowników lokalnych).

– Egress Interface [4] – fizyczny interfejs sieciowy WAN, skonfigurowany na wstępie (tu: „ethernet0/0”).

– Tunnel Interface [5] – logiczny interfejs tunelu VPN, skonfigurowane w pkt 1. (tu: „tunnel22”). Wskazany prawidłowo – wyświetla poniżej informacje o VPN-ie.

– Address Pool [6] – wskazujemy na identyfikator wcześniej wyznaczonej puli adresowej.

– L2TP over IPSec [7] – węzeł IPSec dla L2TP, skonfigurowany w pkt 2.

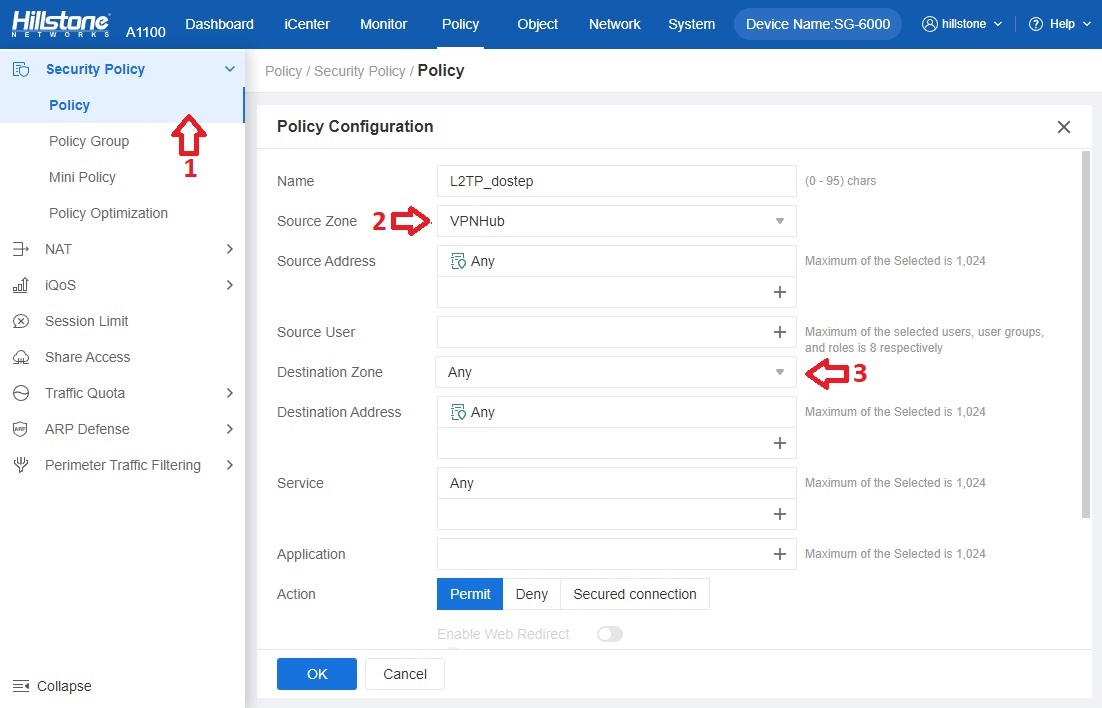

4. Ustalenie polityki, przewidującej ruch tunelowy.

Wybieramy zakładkę Policy -> Security Policy -> Policy [1], naciskamy New -> Policy, a następnie w oknie Policy Configuration ustawiamy pola:

– Name – opcjonalna, ale zalecana nazwa własna.

– Source Zone [2] – strefa źródłowa/inicjująca ruch wirtualnej sieci prywatnej (tu: “VPNHub”).

– Destination Zone [3] – strefa docelowa (tu: “Any”; udostępnia użytkownikowi/użytkownikom VPN dowolne dostępne zasoby (*)).

Politykę bezpieczeństwa zatwierdzamy naciskając [OK].

(*) – konfiguracja polityki – niezalecana, przepuszczająca cały ruch sieciowy. Stosowana poglądowo/szkoleniowo.

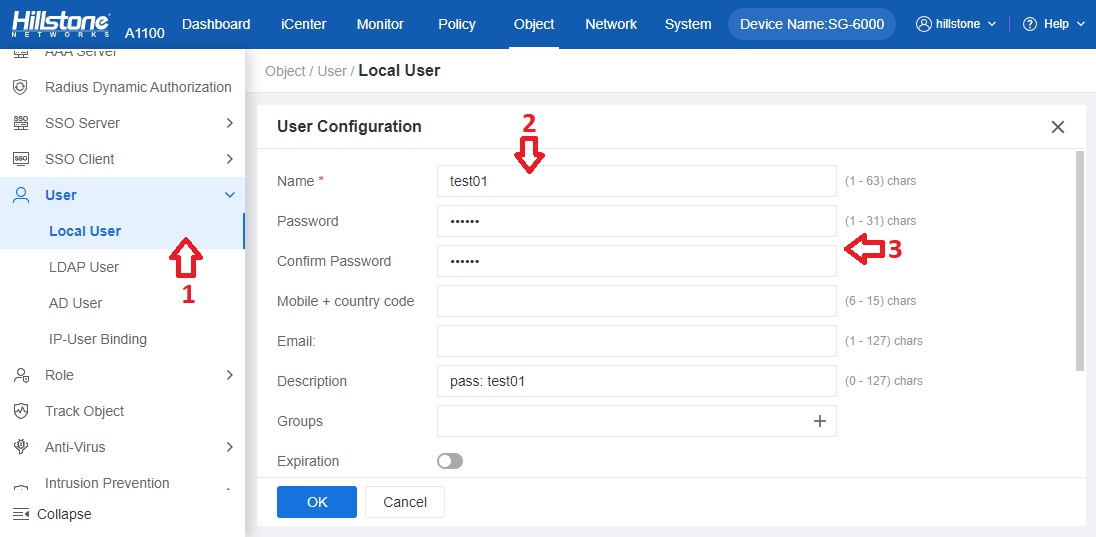

5. Konto użytkownika.

Wybieramy zakładkę Object -> User -> Local User [1], a następnie w oknie User Configuration ustawiamy pola:

– Name [2] – nazwa własna użytkownika.

– Password/Confirm Password [3] – hasło użytkownika i jego potwierdzenie (ten sam zbiór znaków).

Użytkownika zatwierdzamy naciskając [OK]. Więcej o użytkownikach tutaj: User – (zabezpieczenia.it).

6. Połączenie klienckie tunelem L2TP over IPSec

W niniejszym przykładzie posłużymy się polskojęzyczną wersją systemu Windows 10 Professional.

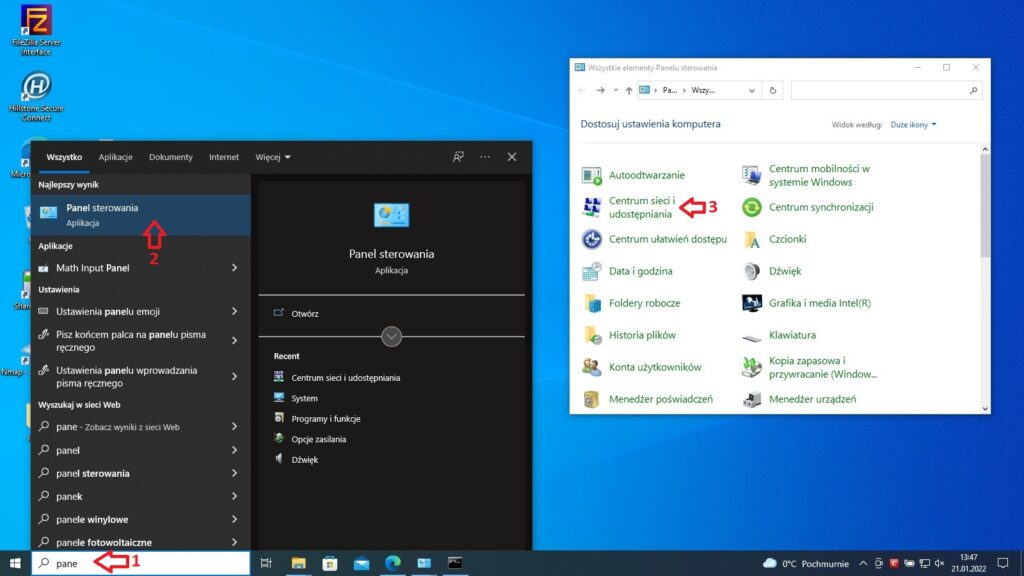

Namierzamy [1] Panel sterowania [2] i uruchamiamy go.

Wchodzimy do Centrum sieci i udostępniania [3].

W Centrum – wybieramy opcję Skonfiguruj nowe połączenie lub nową sieć [4].

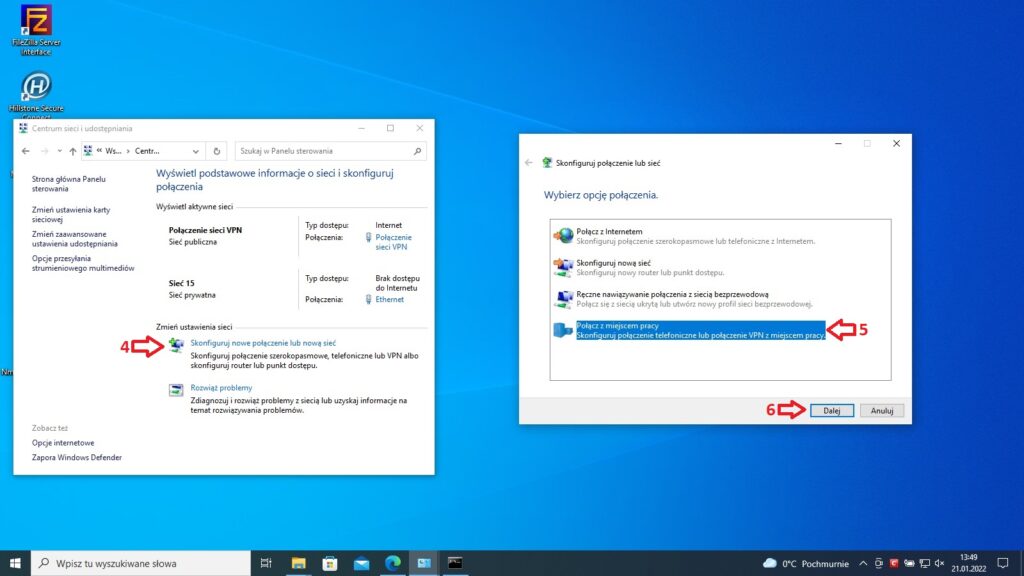

Z listy – wybieramy Połącz z miejscem pracy [5] i przechodzimy [Dalej] [6].

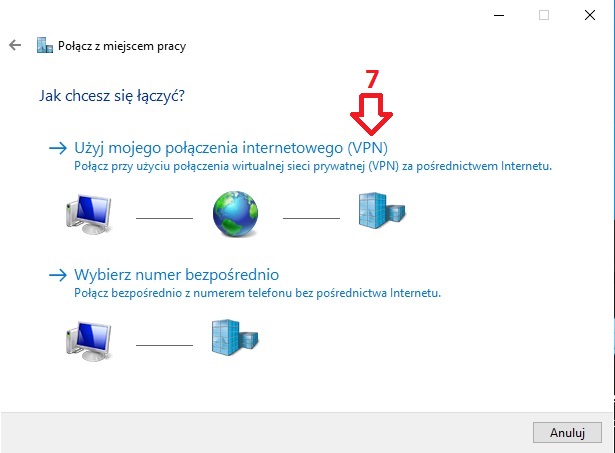

Łączymy się, wskazując na opcję Użyj mojego połączenia internetowego (VPN) [7].

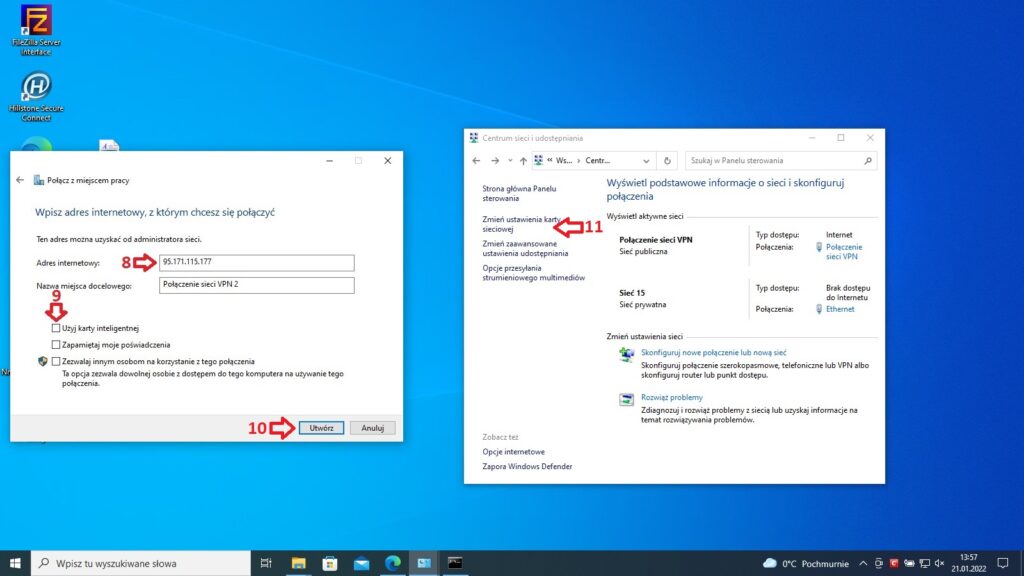

Wpisujemy adres WAN urządzenia Hillstone [8] oraz nazwę własną połączenia tunelowego.

Opcje dodatkowe wyłączamy [9].

Kreujemy nowe połączenie przyciskiem [Utwórz] [10], a następnie wybieramy opcję Zmień ustawienia karty sieciowej [11].

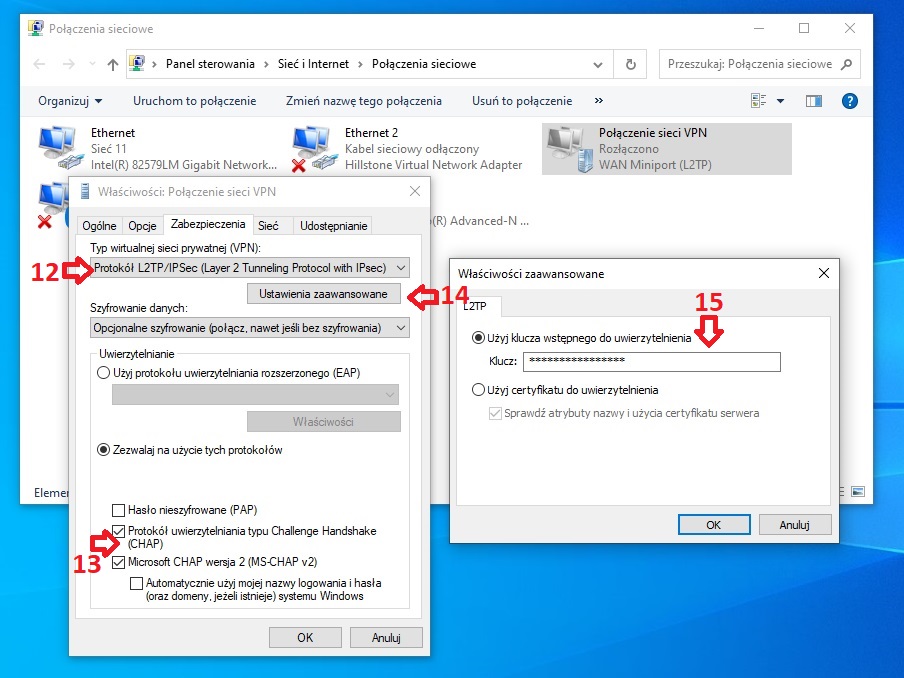

Klikamy w ikonę nowego połączenia prawym klawiszem myszy i wybieramy Właściwości. W ustawieniach zabezpieczeń wybieramy protokół L2TP/IPSec [12] dla typu VPN oraz protokoły CHAP [13] dla szyfrowania opcjonalnego.

Przechodzimy do ustawień zaawansowanych [14], gdzie wpisujemy klucz wstępny [15] ustalony w pkt. 2.

Ustawienia zatwierdzamy przyciskami [OK].

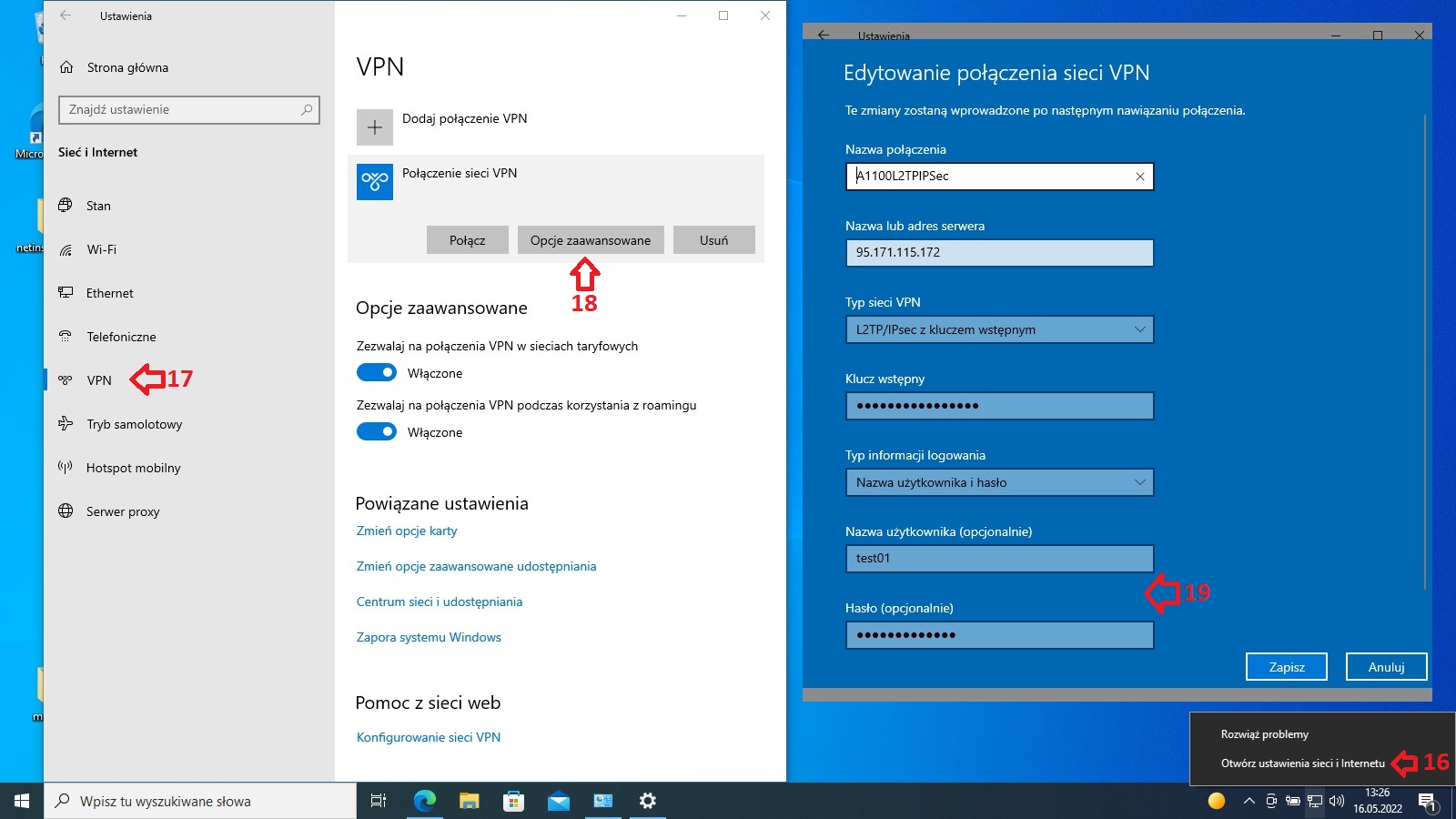

Jeżeli zamierzamy zapisać dane do logowania, aby uniknąć konieczności ich wpisywania przy każdym połączeniu z VPN-em, przechodzimy do ustawień sieci i Internetu, uprzednio klikając prawym klawiszem w ikonę sieciową na pasku zadań [16].

W Ustawieniach wybieramy VPN [17], naciskamy [Opcje zaawansowane] [18] a następnie [Edytuj].

W oknie edycyjnym wpisujemy nazwę użytkownika i hasło [19] oraz ewentualnie inne dane, jeśli wcześniej zostały pominięte lub wpisane błędnie.

Ustawienia zatwierdzamy naciskając [Zapisz].

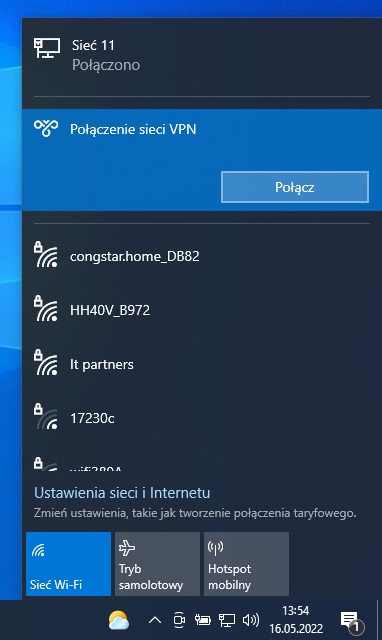

Do skonfigurowanego VPN-u łączymy się, wybierając go z listy dostępnych sieci i naciskając [Połącz].

7. Test

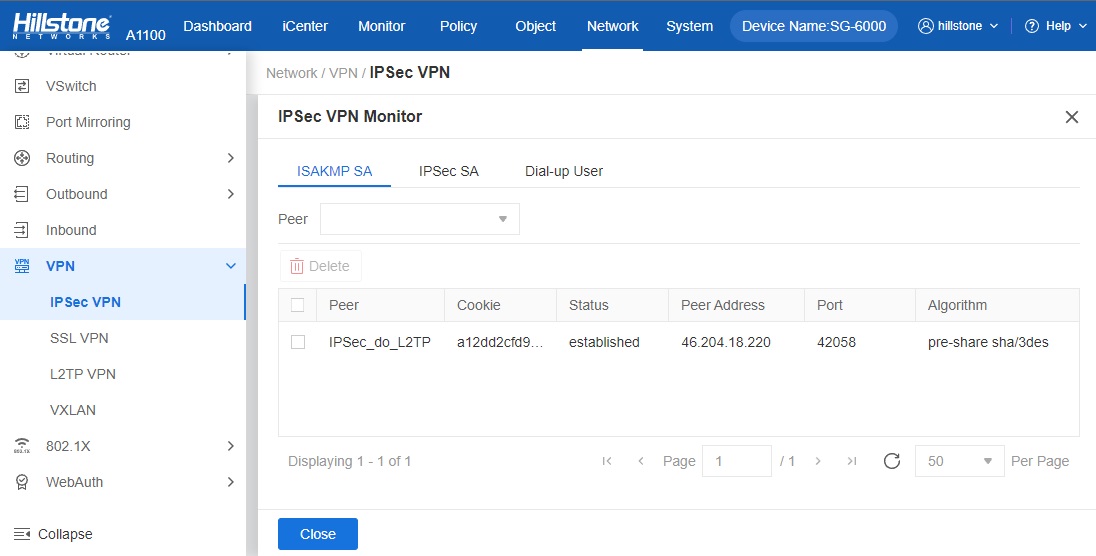

Wybieramy zakładkę Network -> VPN -> IPSec VPN, a następnie naciskamy IPSec VPN Monitor (*).

(*) – jedna z możliwości.