Internal Recon

Wewnętrzny rekonesans (zwiad) może mieć miejsce po tym, gdy włamujący dostał się do wnętrza sieci i ma pod kontrolą któryś z hostów.

Oprócz wykorzystywania hosta do własnych celów (patrz: Monetyzacja Monetization (zabezpieczenia.it)), intruz może również pójść w kierunku dalszej eskalacji uprawnień i podjąć próbę rozszerzenia obszaru włamania na kolejne stacje.

Etap rozpoznania wewnętrznego (ang. „Internal Recognition”) podobny jest do etapu pierwszego (inicjacji), z tą różnicą że:

– intruz atakuje z obszaru sieci wewnętrznej i domyślnie jest traktowany, jak jej zaufana część

– sieci nie chroni dotychczasowy firewall (jeśli był, hacker zdołał go „obejść”), a nowo postawiony wykrywa analizuje anomalia już zastane

– sieci nie chronią tu również inne, opcjonalne zabezpieczenia oferowane przez dostawców usług internetowych

Przykład

Hosty w sieci lokalnej stanowią na ogół strefę zaufaną, zatem nie trafią prawdopodobnie np. na listę adresów IP o złej reputacji.

Klasyczne metody wykrywania zagrożeń przy takich i podobnych zdarzeniach są zawodne.

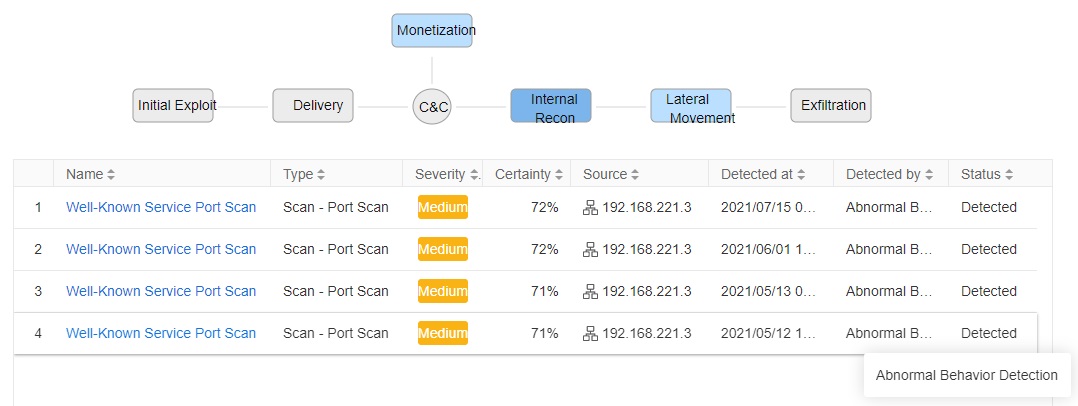

Poniższy przykład pokazuje, że z pomocą może przyjść sztuczna inteligencja Hillstone, a w tym przypadku – moduł wykrywania nieprawidłowych zachowań (ang. ABD – Abnormal Behavior Detection).

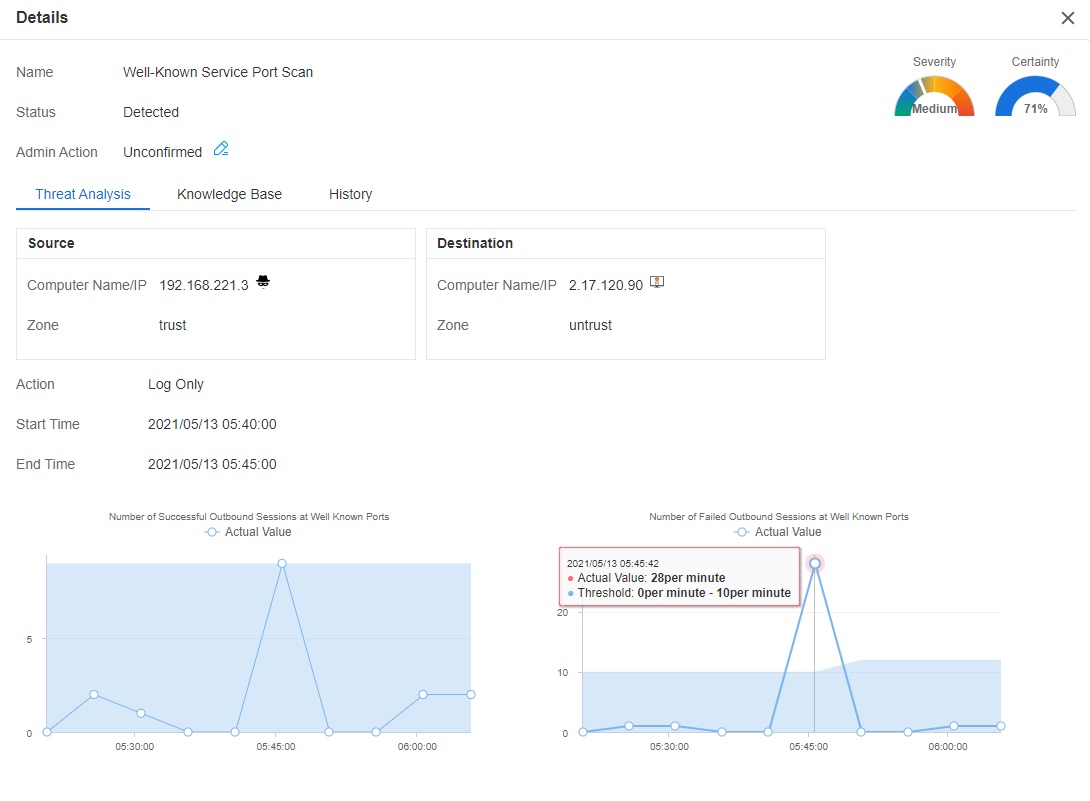

Weryfikacja zagrożenia

Wgląd do szczegółów daje nam nieco informacji o działaniu ABD. Mamy tu do czynienia z niespodziewanym i domyślnie niepotrzebnym skanowaniem portów.

Komputer o adresie 192.168.221.3 w ciągu minuty podjął 28 nieudanych prób połączeń na porcie lub portach ze zbioru najczęściej używanych.

Bezpieczny próg był określony w przedziale od 0 do 10 (jasnoniebieska część wykresu po prawej), więc zachowanie zostało ocenione jako podejrzane.

Samoucząca się detekcja ABD zwiększyła tu podejrzenie pewności zagrożenia do 71% (z domyślnych 50%, oznaczających brak pewności na poziomie zupełnej niewiedzy).