Uwierzytelnianie sieciowe „WebAuth” jest jedną z metod uwierzytelniania użytkownika.

W praktyce oznacza wprowadzenie wymogu wejścia na wygenerowaną przez Hillstone, prostą stronę z panelem logowania, gdzie po podaniu właściwego loginu i hasła, użytkownik otrzyma dostęp do sieci/Internetu.

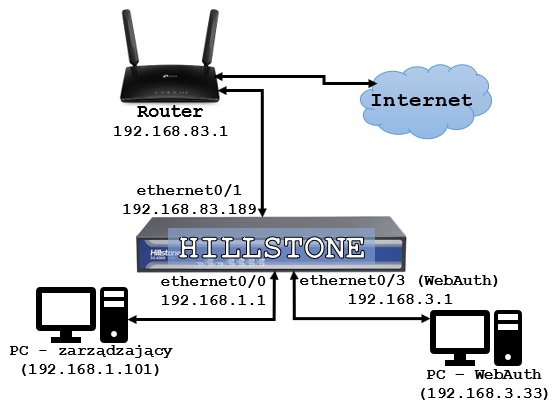

Załóżmy, że zamierzamy dołączyć do sieci komputer z dostępem do Internetu, z rygorem uprzedniej autoryzacji webowej, według następującego schematu:

1. Konfiguracja interfejsów

Wybieramy zakładkę Network -> Interface [1], wskazujemy interfejs, który należy skonfigurować, naciskamy Edit, a następnie w oknie Ethernet Interface ustawiamy opcje:

– Binding Zone [2] – strefa powiązana – (tu, dla wszystkich: “Layer 3 Zone”)

– Zone [3] – używamy stref predefiniowanych:

——“trust” (domyślna zaufana dla LAN; “ethernet0/3”)

——“untrust” (domyślna niezaufana dla WAN; “ethernet0/1”)

——“mgt” (domyślna zarządzająca; “ethernet0/0”)

– Type [4] – typ adresacji – (tu, dla wszystkich: “Static IP”)

– IP Address [5] – adres IP – według powyższego schematu

– Netmask [5] – maska sieciowa – (tu, dla wszystkich: “255.255.255.0”; 24-bitowa)

Ustawienia tylko dla interfejsu “ethernet0/3” (screen poniżej)

– Auth Service [6] – włączenie usługi autoryzacji – „Enable” lub „Global Default” (jeśli domyślna wartość to „Enable”)

– Proactive WebAuth [7] – włączamy autoryzację webową dla serwera lokalnego („local”; domyślny)

Konfiguracje interfejsów zatwierdzamy naciskając OK [8].

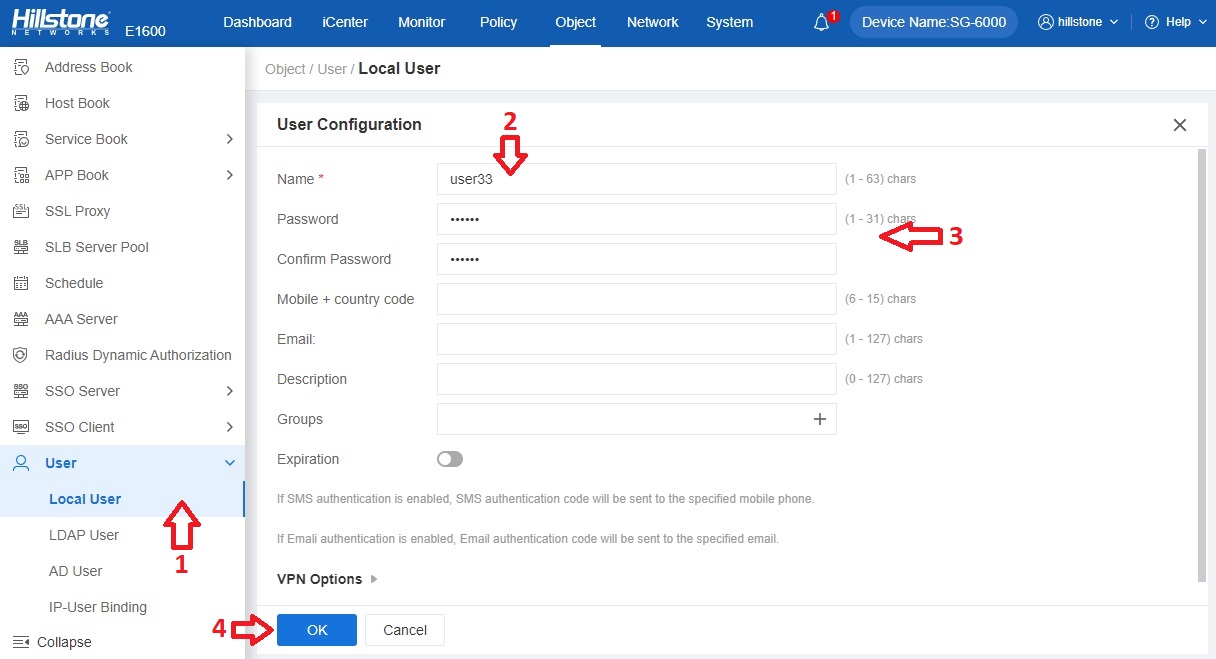

2. Dodawanie użytkownika

Wybieramy zakładkę Object -> User -> Local User [1], naciskamy New -> User, a następnie w oknie User Configuration uzupełniamy pola:

– Name [2] – nazwa użytkownika (obowiązkowa)

– Password/Confirm Password [3] – hasło użytkownika (identyczne w obu polach)

Pozostałe opcje pozostawiamy przy ustawieniach domyślnych.

Nowego użytkownika zatwierdzamy naciskając OK [4].

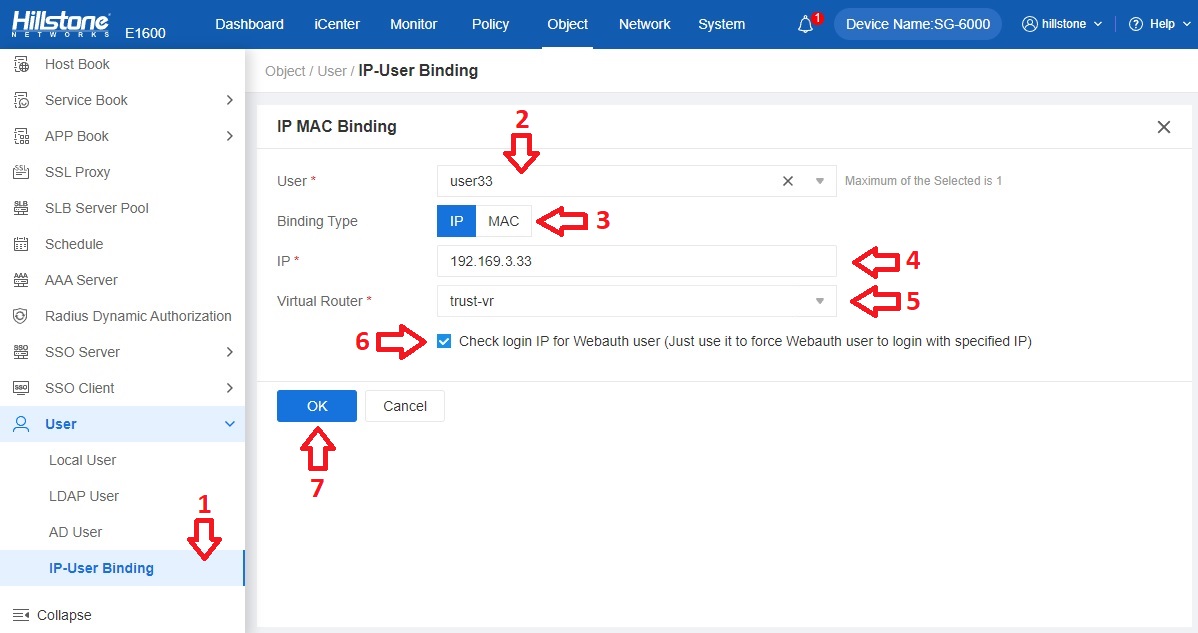

3. Przypisanie adresu IP do użytkownika

Wybieramy zakładkę Object -> User -> IP-User Binding [1], naciskamy Add User Binding, a następnie w oknie IP MAC Binding ustawiamy pola:

– User [2] – nazwa użytkownika nadana w pkt 2. (tu: „user33”)

– Binding Type [3] – typ bindowania – IP

– IP [4] – adres IP przyjęty w założeniach (tu: „192.168.3.33”)

– Virtual Router [5] – router wirtualny – „trust-vr” (domyślny)

– [6] – zaznaczamy opcję „Check login IP for Webauth user”

Bindowanie użytkownika zatwierdzamy naciskając OK [7].

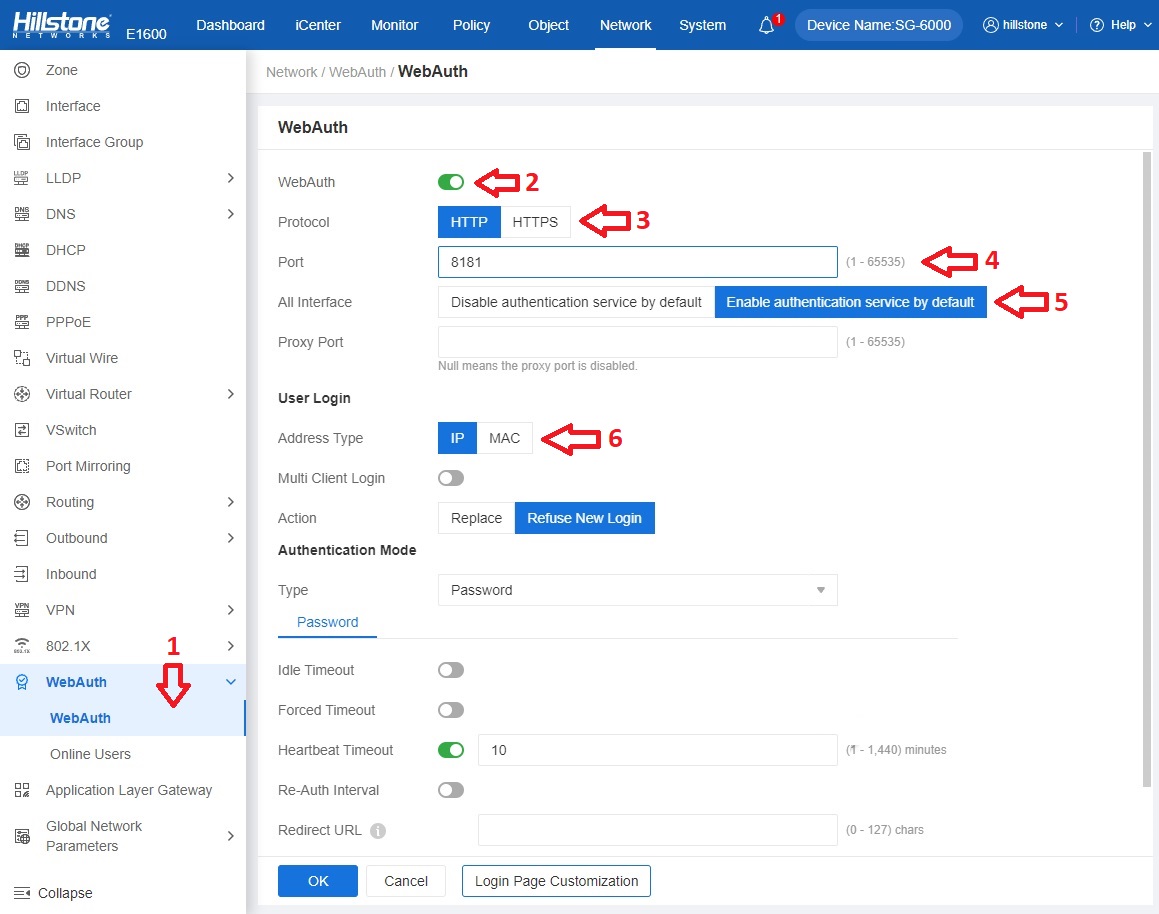

4.Włączenie autoryzacji

Wybieramy zakładkę Network -> WebAuth -> WebAuth [1], a następnie w oknie WebAuth ustawiamy opcje:

– Webauth [2] – włączamy autoryzację webową

– Protocol [3] – protokół webowy HTTP (*)

– Port [4] – numer portu – 8181 (domyślny) (*)

– All Interface [5] – włączamy uwierzytelnianie dla interfejsów wybierając „Enable…”

– Address Type [6] – IP (taki, jak typ bindowania ustalony w pkt. 3)

Pozostałe opcje pozostawiamy przy ustawieniach domyślnych.

Ustawienia autoryzacji zatwierdzamy, naciskając OK.

(*) – dla uwierzytelnienia przy komunikacji szyfrowanej HTTPS (port domyślny: „44433”) należy dodatkowo wygenerować certyfikat i uaktywnić go po stronie klienta – postępując analogicznie jak przy włączaniu inspekcji SSL (więcej tutaj: SSL – włączenie inspekcji )

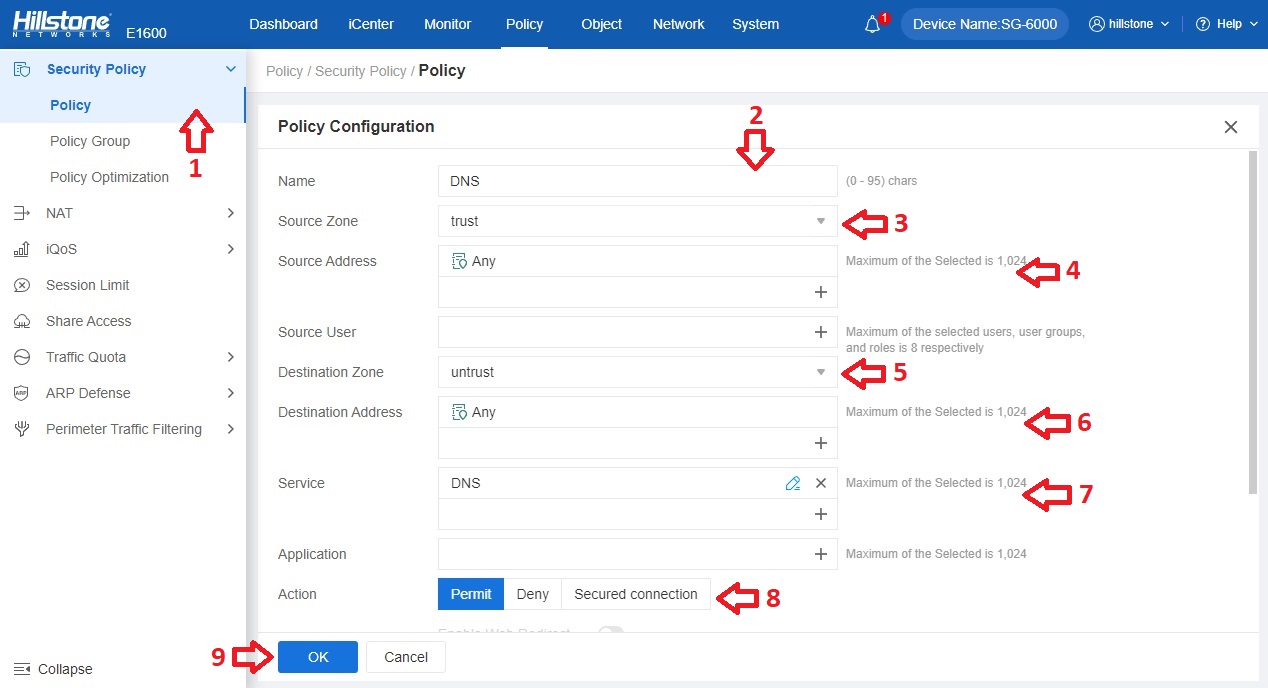

5. Ustalenie polityk bezpieczeństwa

Aby usługa działała zgodnie z oczekiwaniami, należy ustalić politykę zezwalającą za ruch zapytań DNS – poza autoryzacją.

Wybieramy zakładkę Policy -> Security Policy -> Policy [1], naciskamy New -> Policy, a następnie oknie Policy Configuration ustawiamy pola:

– Name [2] – nazwa polityki (opcjonalna; tu: „DNS”)

– Source Zone [3] – trust (domyślna strefa zaufana dla LAN)

– Source Address [4] – adres źródłowy – Any (dowolny)

– Destination Zone [5] – untrust (domyślna strefa niezaufana dla WAN)

– Destination Address [6] – adres docelowy – Any (dowolny)

– Service [7] – usługa lub usługi uwzględnione w ruchu sieciowym w ramach polityki – DNS

– Action [8] – Permit (zezwól)

Politykę DNS zatwierdzamy, naciskając OK [9].

Autoryzację użytkownika zapewniamy właściwą polityką autoryzacyjną.

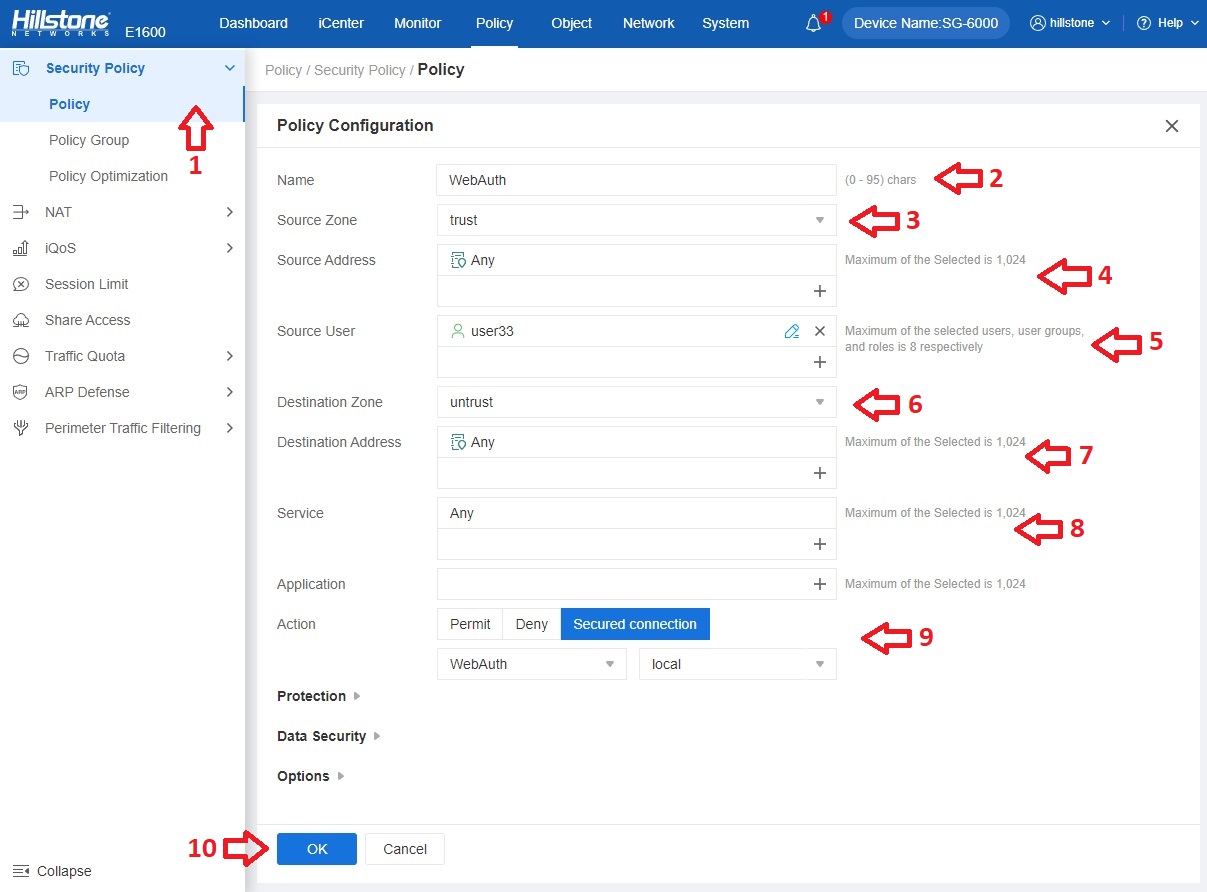

Wybieramy zakładkę Policy -> Security Policy -> Policy [1], naciskamy New -> Policy, a następnie oknie Policy Configuration ustawiamy pola:

– Name [2] – nazwa polityki (opcjonalna; tu: „WebAuth”)

– Source Zone [3] – trust (domyślna strefa zaufana dla LAN)

– Source Address [4] – adres źródłowy – Any (dowolny)

– Source User [5] – użytkownik inicjujący – dodany w pkt. 2 „user33”

– Destination Zone [6] – untrust (domyślna strefa niezaufana dla WAN)

– Destination Address [7] – adres docelowy – Any (dowolny)

– Service [8] – usługa lub usługi uwzględnione w ruchu sieciowym w ramach polityki – Any

– Action [9] – wybieramy połączenie zabezpieczone – Secured Connection/Webauth/local

Politykę WebAuth zatwierdzamy, naciskając OK [10].

Politykę „DNS” umieszczamy na liście POWYŻEJ polityki „Webauth”.

6. Autoryzacja

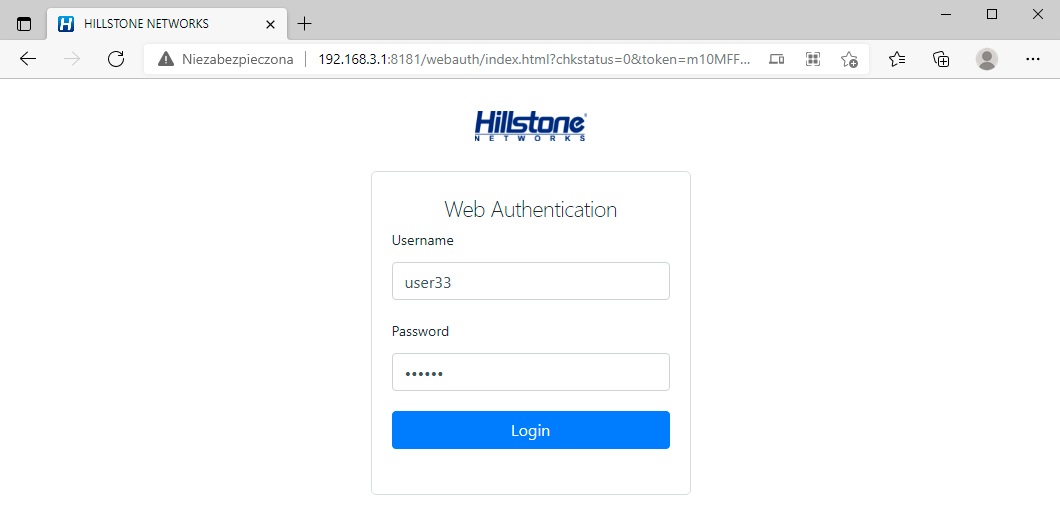

W przeglądarce po stronie użytkownika-klienta wywołujemy socket składający się z adresu IP będącego dla niego bramą sieciową (tu: „192.168.3.1”) oraz portu przeznaczonego do autoryzacji webowej (tu: „8181”), a następnie wpisujemy ustaloną w pkt. 2 nazwę użytkownika oraz hasło:

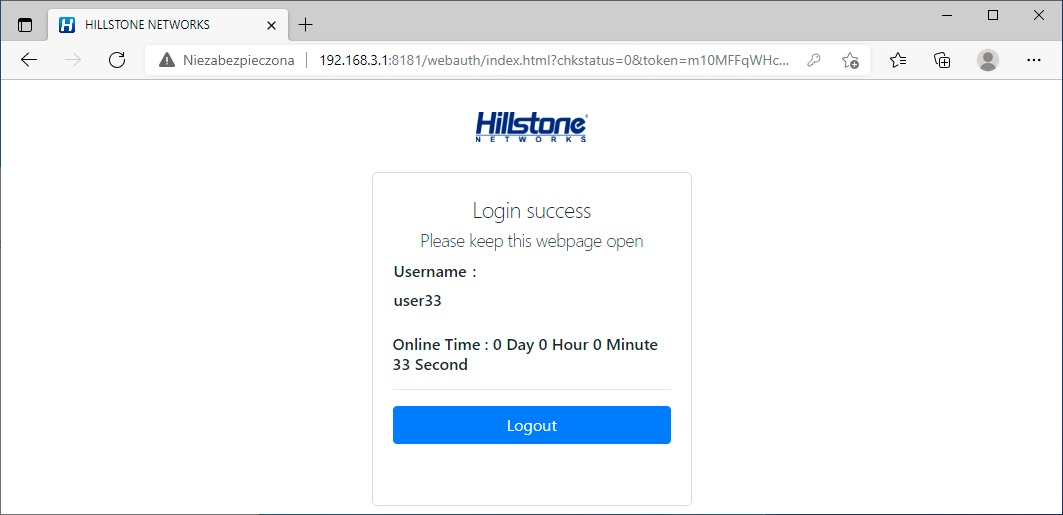

Usługa WebAuth powiadamia o prawidłowym zalogowaniu:

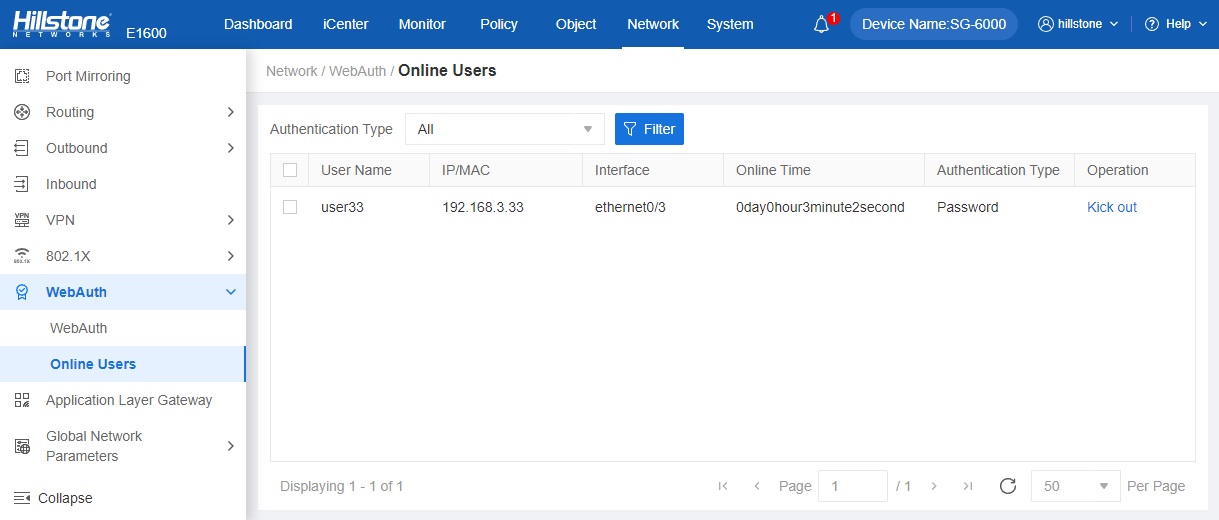

7. Wgląd w listę użytkowników uwierzytelnionych poprzez WebAuth

Wybieramy zakładkę Network -> WebAuth -> Online Users