Firewall Hillstone podłączony do sieci trybie transparentnym działa w warstwie drugiej (Layer 2) sieciowego modeli OSI.

Urządzenie – filtrujące ruch na warstwie łącza – komunikuje się i identyfikuje przy pomocy adresów MAC, a zewnętrznie jest widoczne jako dodatkowy switch.

Załóżmy, że zamierzamy zintegrować firewall Hillstone z siecią przy urządzeniach brzegowych według poniższego schematu:

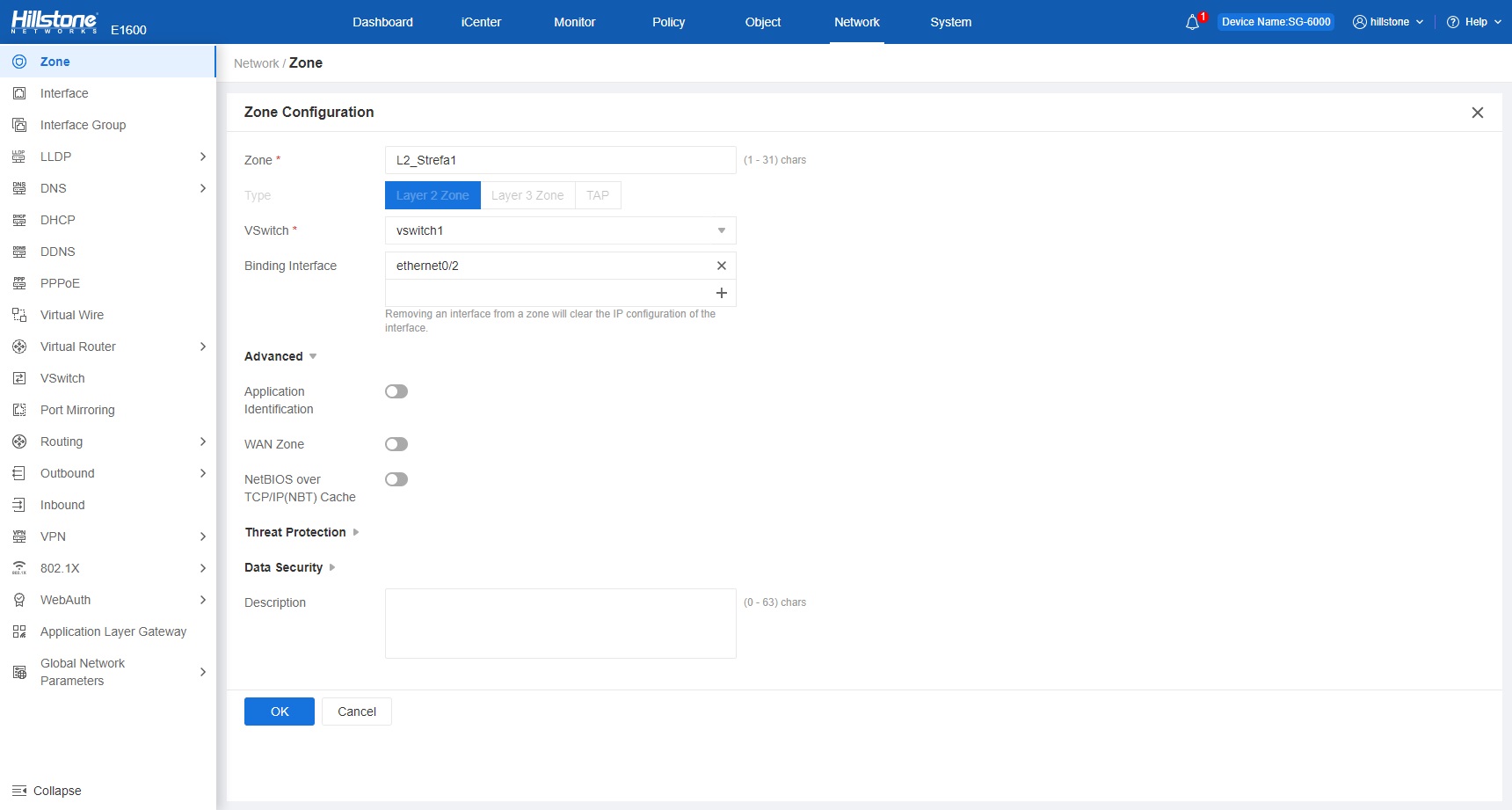

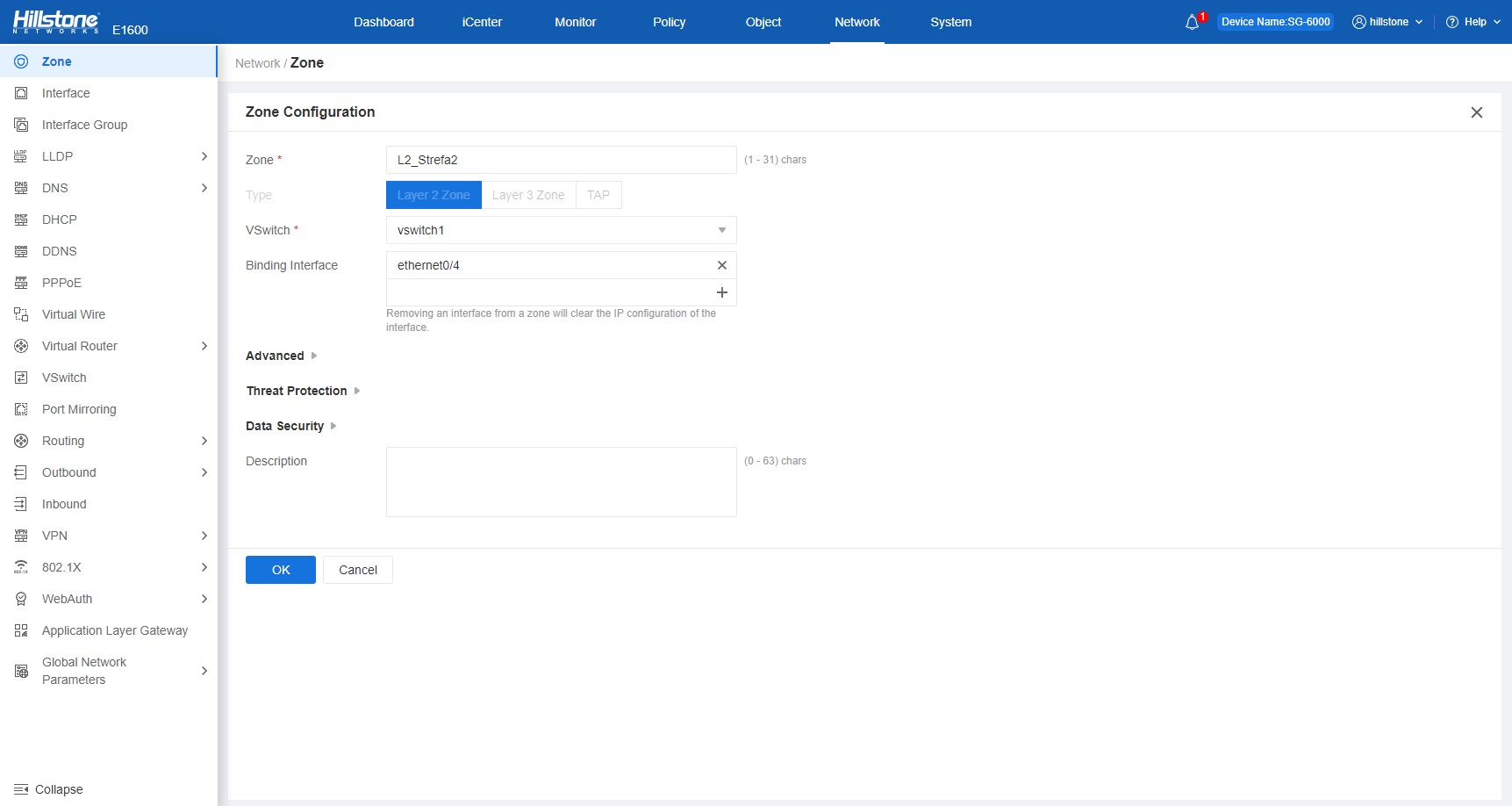

1. Wyznaczenie stref dla interfejsów na warstwie drugiej (opcjonalnie(*))

W celu skonfigurowania urządzenia do pracy w trybie transparentnym, zakładamy dwie strefy lokalne typu L2.

Aby założyć strefy, wybieramy zakładkę Network->Zone a następnie przycisk New.

W oknie konfiguracji strefy, uzupełniamy pola:

– Zone – nazwa strefy (tu: „L2_Strefa1” oraz „L2_Strefa2”)

– Type – typ strefy (tu: 2 x „Layer 2 Zone”)

– VSwitch – switch wirtualny (tu: 2 x „vswitch1”; domyślny)

– Binding Interface – interfejs sieciowy podłączony do strefy (tu: „ethernet0/2” oraz „ethernet0/4”)

Dwie, bliźniaczo podobne strefy.

Wyznaczone strefy zatwierdzamy przyciskiem OK.

(*) – Jeżeli nie ma potrzeby wyznaczania własnych stref, wystarczające jest użycie stref predefiniowanych:

– „untrust” – domyślna niezaufana dla interfejsu na zewnątrz sieci (tu: „ethernet0/2)

– „trust” – domyślna zaufana dla interfejsu wewnątrz sieci (tu: „ethernet0/4)

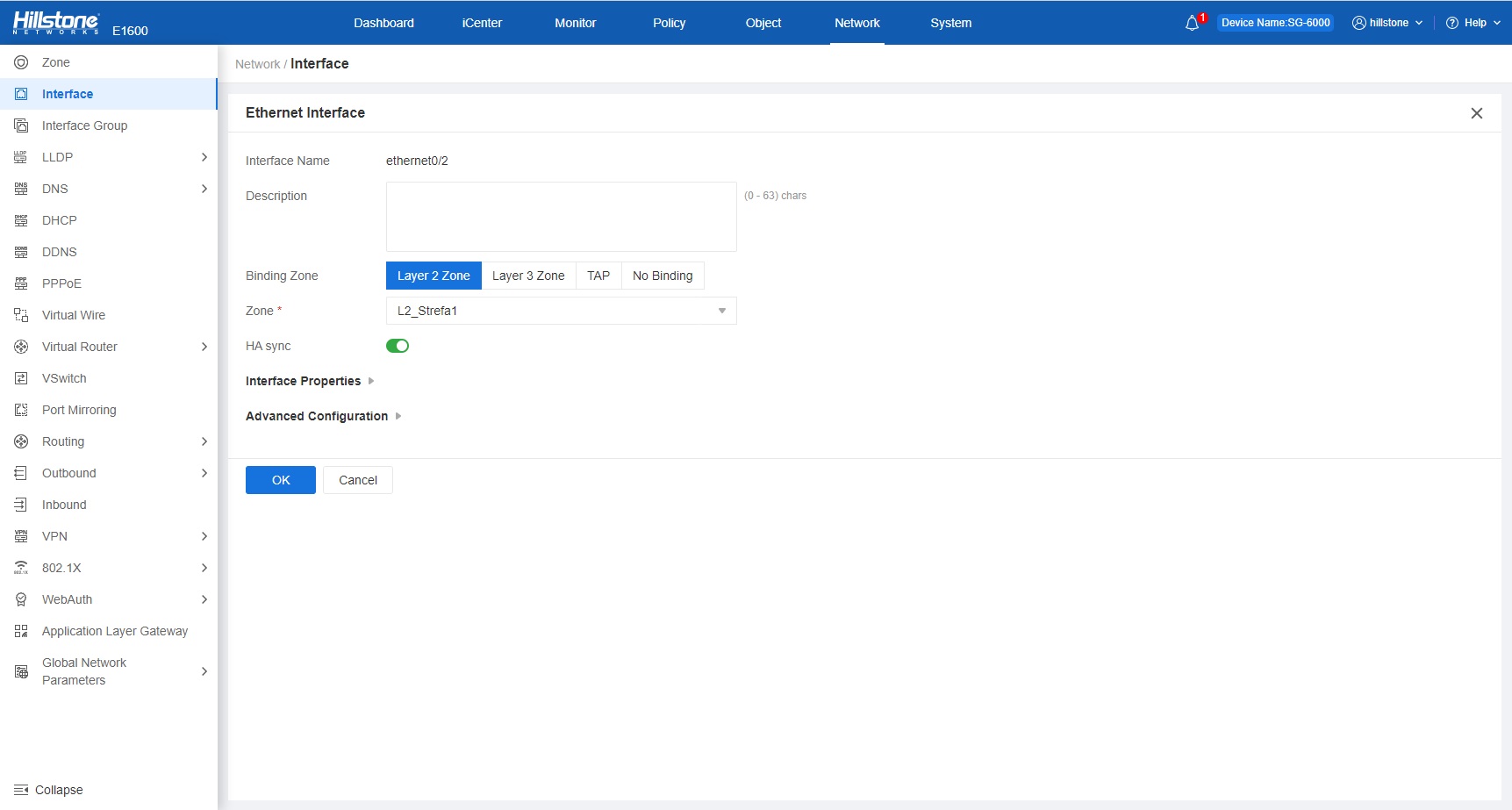

2. Konfiguracja interfejsów

Wybieramy zakładkę Network->Interface, a następnie zaznaczamy interfejs (tu: „ethernet0/2„).

W oknie interfejsu zaznaczamy:

– Binding Zone – strefa powiązana (tu: „Layer 2 Zone”)

– Zone – strefa zdefiniowana w pkt.1 (tu: „L2_Strefa1”)

Pozostałe opcje pozostawiamy przy ustawieniach domyślnych.

Konfigurację interfejsu zatwierdzamy przyciskiem OK.

Analogicznie postępujemy z interfejsem „ethernet0/4” oraz strefą „L2_Strefa2„.

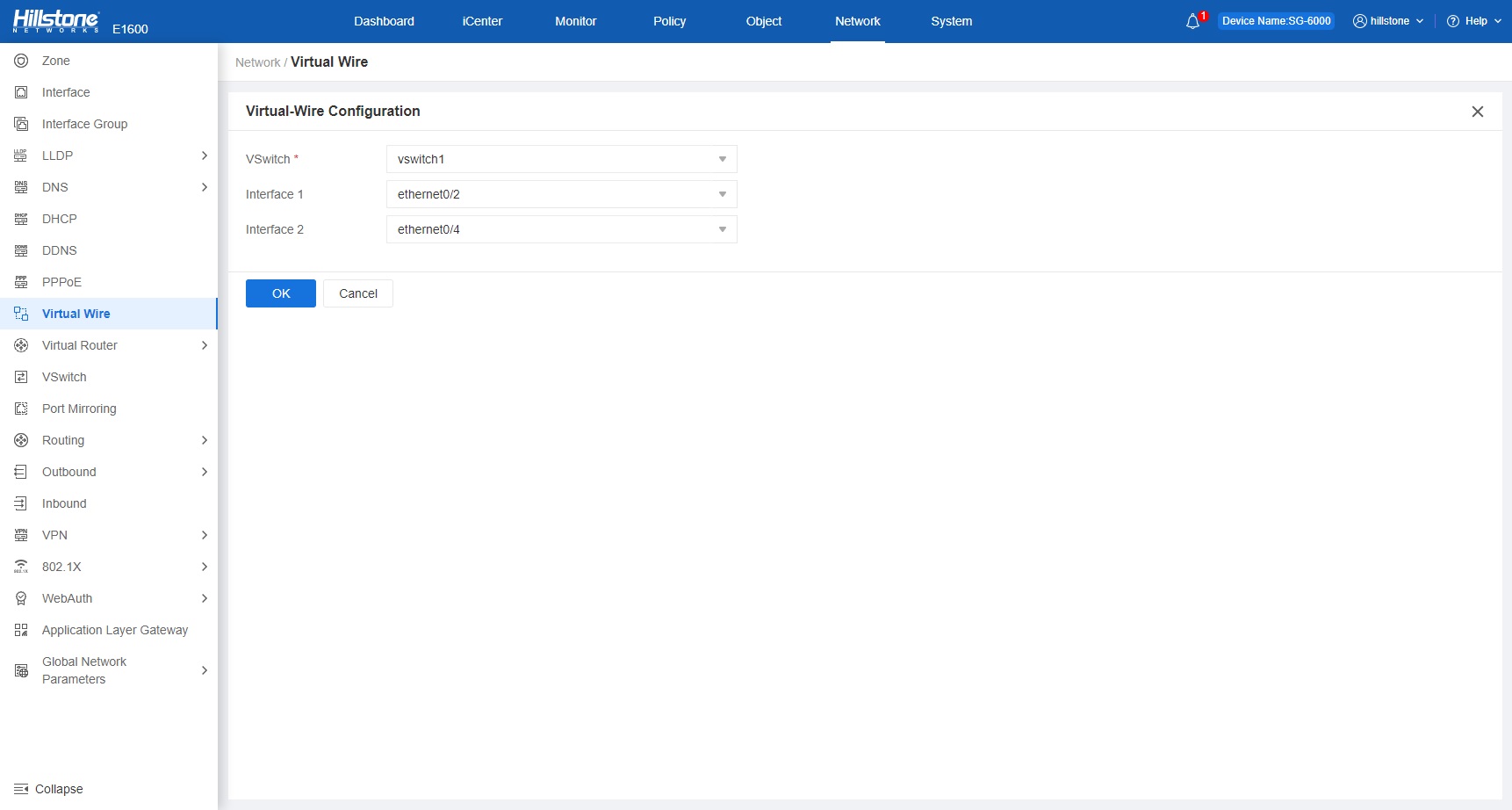

3. Użycie wirtualnego kabla

Wybieramy zakładkę Network->Virtual Wire, a natępnie New.|

W polach okna konfiguracyjnego dobieramy:

– VSwitch – switch wirtualny (tu: „vswitch1”; domyślny)

– Interface 1 oraz Interface 2 – interfejsy urządzenia, wybrane wcześniej do pracy w trybie transparentnym (tu: „ethernet0/2” oraz „ethernet0/4”)

Wirtualny kabel zatwierdzamy przyciskiem OK.

4. Ustalenie polityki zezwalającej na ruch sieciowy.

Przepływ danych pomiędzy interfejsami jest możliwy dopiero po uwzględnieniu go w polityce bezpieczeństwa.

Wybieramy zakładkę Policy->Security Policy->Policy, a następnie New.

Opcje w oknie konfiguracji polityki ustalamy następująco:

– Source Zone – strefa źródłowa (tu: „L2_Strefa1”)

– Destination Zone – strefa docelowa (tu: „L2_Strefa2”)

– Action – akcja zezwalająca – „Permit”.

Pozostałe opcje pozostawiamy przy ustawieniach domyślnych (*).

Ustaloną politykę zatwierdzamy przyciskiem OK.

W celu umożliwienia ruchu sieciowego w drugą stronę, analogicznie definiujemy drugą politykę, tym razem ustalając strefę „L2_Strefa2” jako źródłową, zaś strefę „L2Strefa1„, jako docelową.

(*) – Ustawienia domyślne przepuszczają cały ruch przychodzący i wychodzący.

Służą jedynie do uruchomienia pracy w trybie transparentnym i sprawdzenia, czy działa prawidłowo, bez włączania systemów ochrony.

Aby firewall spełniał swoją docelową funkcję, należy skonfigurować możliwe/potrzebne reguły/moduły bezpieczeństwa:

– na poziomie strefy: Wyznaczanie strefy – (zabezpieczenia.it)

– na poziomie polityki: Ustalanie polityki – (zabezpieczenia.it)

Film instruktażowy:

Zobacz więcej na kanale: Hillstone Networks Polska Dystrybucja