Założenia

Załóżmy, że zamierzamy połączyć dwie odrębne sieci lokalne tunelem IPSec VPN, Site-to-Site; według poniższego schematu: (*)

1. Konfiguracja interfejsów (*)

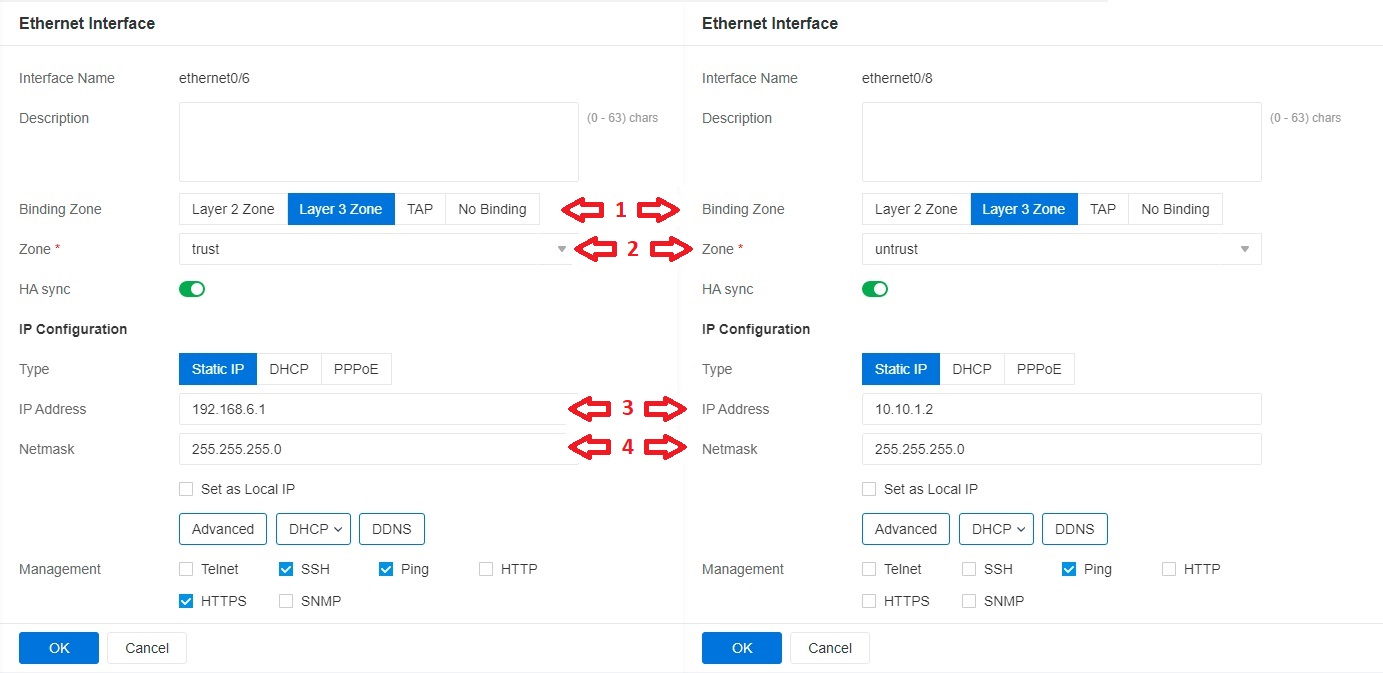

Wybieramy zakładkę Network -> Interface, wskazujemy na interfejs który zamierzamy konfigurować i naciskamy Edit, a następnie w oknie Ethernet Interface ustawiamy opcje:

– Binding Zone [1] – strefa powiązana – (tu, dla wszystkich: “Layer 3 Zone”)

– Zone [2] – używamy stref predefiniowanych:

——“trust” (domyślna zaufana dla LAN; “ethernet0/3” w Hillstone A, “ethernet0/6” w Hillstone B)

——“untrust” (domyślna niezaufana dla WAN; “ethernet0/8” w Hillstone A i B)

– Type – typ adresacji – (tu, dla wszystkich: “Static IP”)

– IP Address [3] – adres IP – według powyższego schematu lub poniższych zrzutów ekranu.

– Netmask [4] – maska sieciowa – (tu, dla wszystkich: “255.255.255.0”; 24-bitowa)

Hillstone A

Hillstone B

Wprowadzone zmiany każdorazowo zatwierdzamy naciskając OK.

(*) – adresy z klasy 10.10.XX.YY zostały użyte do celów testowych. W praktyce, przy tunelowaniu odległych sieci lokalnych, w analogiczne miejsca wpisujemy adresy publiczne (routowalne).

2. Ustalenie polityki zezwalającej na ruch sieciowy (Hillstone A i B) (*)

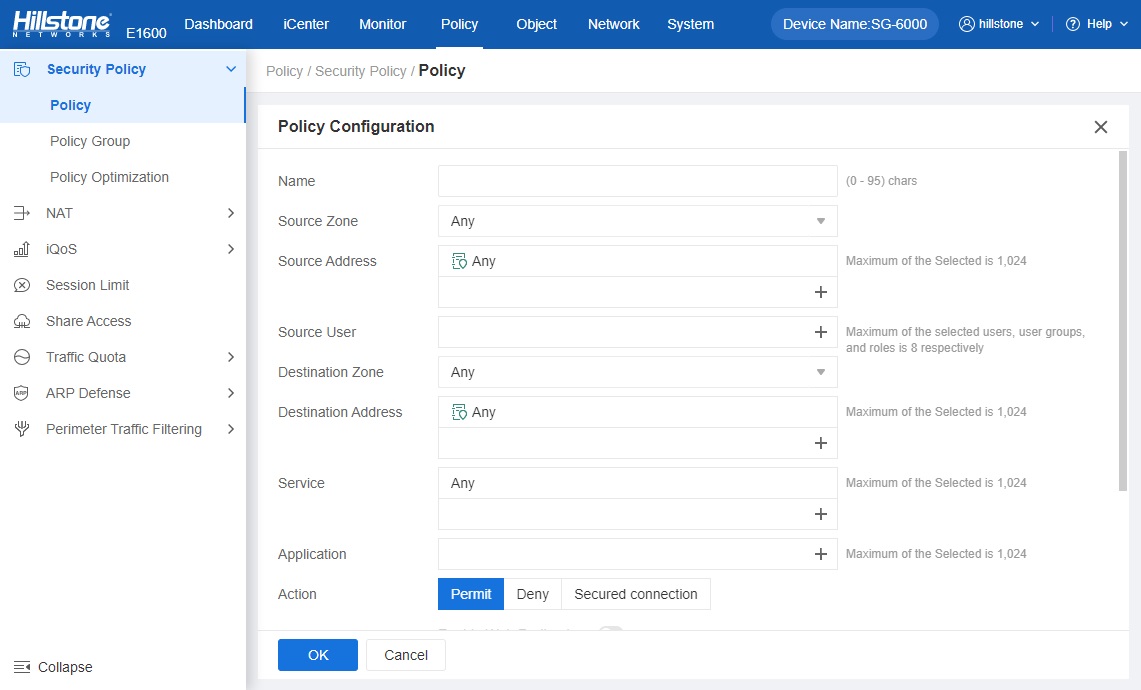

Na obu urządzeniach wybieramy zakładkę Policy -> Security Policy -> Policy, naciskamy New -> Policy, a następnie w oknie Policy Configuration uzupełniamy pola:

– Source Zone – strefa źródłowa ruchu sieciowego – Any (dowolna)

– Source Address – adres źródłowy – Any (dowolny)

– Destination Zone – strefa docelowa ruchu sieciowego – Any (dowolna)

– Destination Address – adres docelowy – Any (dowolny)

– Service – dopuszczone usługi – Any (wszystkie)

(*) – Zezwalanie na dowolny/nienadzorowany ruch jest z przyczyn bezpieczeństwa niezalecane i służy tu głównie celom testowym/instrukcyjnym.

3. Założenie węzła i otwarcie tunelu (Hillstone A i B)

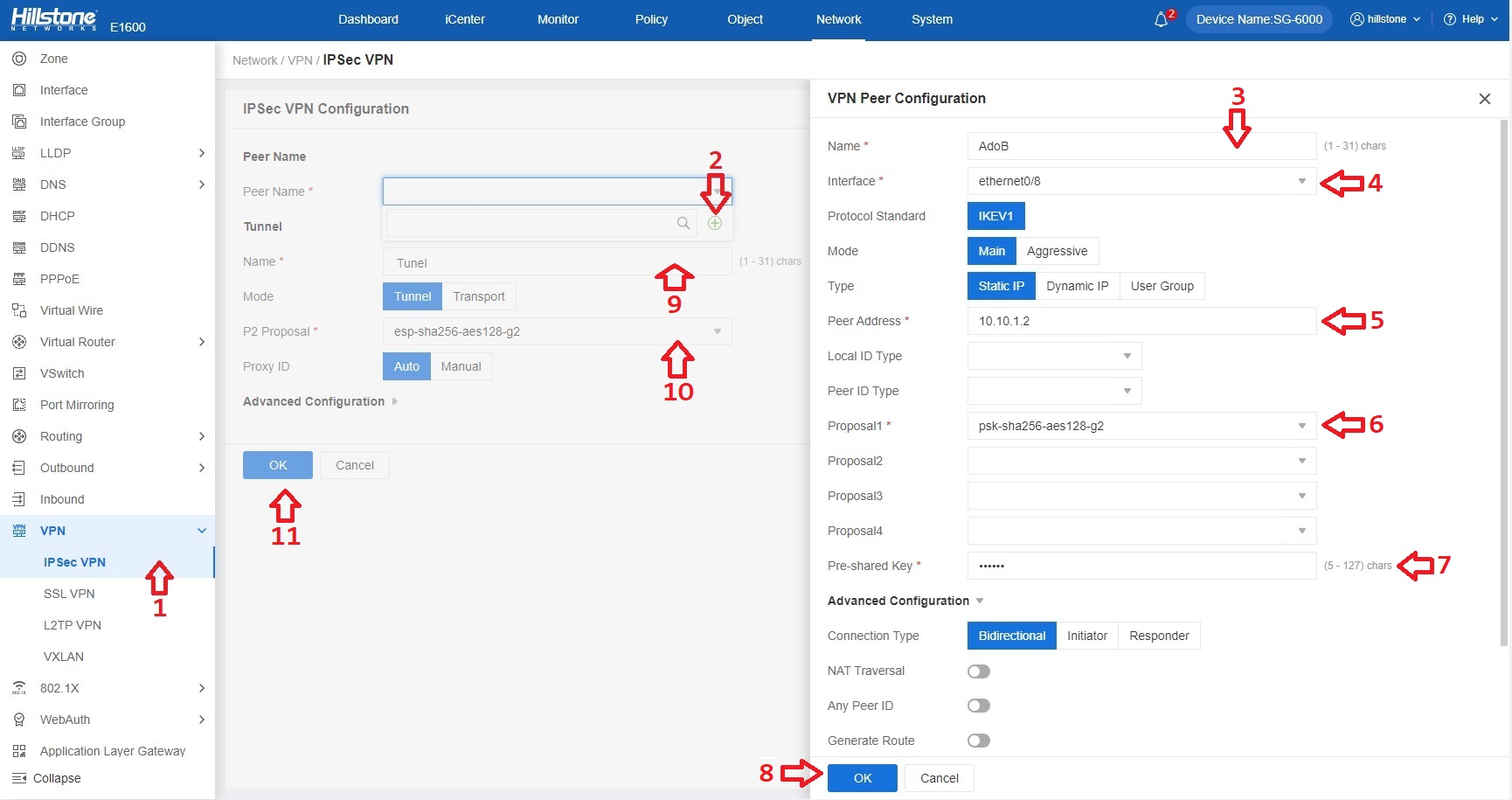

Wybieramy zakładkę Network -> VPN -> IPSec VPN [1], naciskamy New, a następnie w oknie IPSec VPN Configuration:

W sekcji Peer Name rozwijamy listę i rozpoczynamy zdefiniowanie nowego węzła naciskając (+) [2], po czy w oknie VPN Peer Configuration ustawiamy pola:

– Name [3] – obowiązkowa nazwa (tu: „AdoB”)

– Interface [4] – interfejs wychodzący do bramy (tu: “ethernet 0/8”)

– Type – typ adresacji, wskazujemy “Static IP”

– Peer Address [5] – adres IP węzła po drugiej stronie tunelu (tu: “10.10.1.2”; adres interfejsu „ethernet0/8” urządzenia “Hillstone B”)

– Proposal1 [6] – metody szyfrowania i długości kluczy stosowane w pierwszej fazie negocjowania połączenia. Wybieramy z listy predefiniowanych profili, chyba że zdefiniowaliśmy własne. Identyczne po obu stronach tunelu! (tu: „psk-sha256-aes-128-g2”; propozycja pierwsza z listy)

– Pre-shared Key [7] – klucz wstępnej dostępności. Ustawiamy umowne hasło do nawiązania połączenia tunelowego. Identyczne po obu stronach tunelu!

– Connection Type – typ połączenia; wskazujemy obustronny – “Bidirectional”

Pozostałe ustawienia pozostawiamy domyślne, zatwierdzamy ustawienia węzła naciskając OK [8] i wracamy ustawień w oknie IPSec VPN Configuration:

– Name [9] – nazwa tunelu (obowiązkowa; tu: „Tunel”)

–P2 Proposal [10] – metody szyfrowania i długości kluczy stosowane w drugiej fazie negocjowania połączenia. Wybieramy z listy predefiniowanych profili, chyba że zdefiniowaliśmy własne. Identyczne po obu stronach tunelu! (tu: „psk-sha256-aes-128-g2”; propozycja pierwsza z listy)

Pozostałe ustawienia pozostawiamy domyślne, zatwierdzamy ustawienia yunelu naciskając OK [11]

Analogicznie postępujemy na urządzeniu Hillstone B, z tą różnicą że w polu Peer Address [5] wpisujemy “10.10.1.1”; adres interfejsu „ethernet0/8” urządzenia “Hillstone A”)

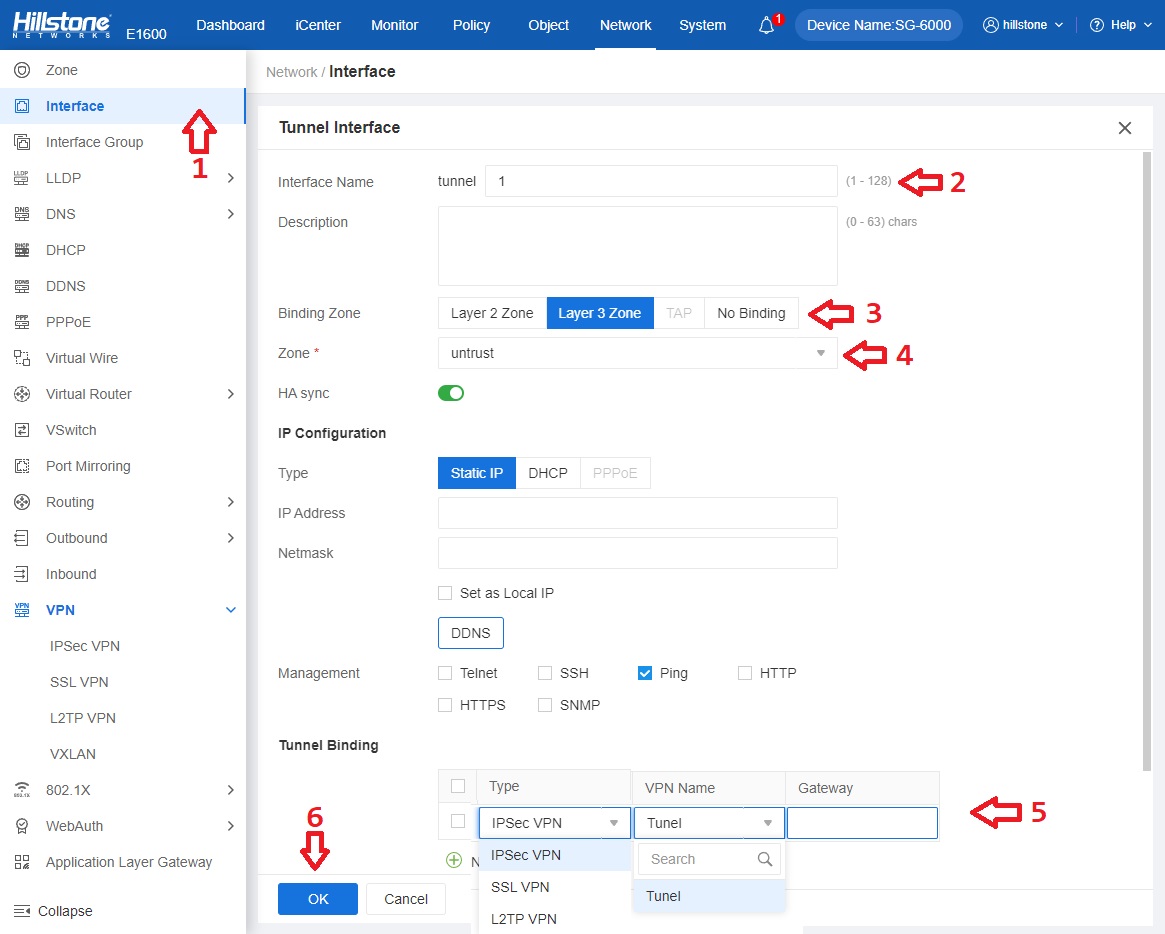

4. Zdefiniowanie interfejsu tunelowego (Hillstone A i B)

Wybieramy zakładkę Network -> Interface [1], naciskamy New -> Tunnel Interface, a następnie w oknie Tunnel Interface ustawiamy pola:

– Interface Name -> tunnel [2] – numer tunelu (tu: „1”)

– Binding Zone [3] – strefa powiązana – “Layer 3 Zone”

– Zone [4] – “untrust” (domyślna niezaufana dla WAN)

Do tabeli zbindowanych tuneli [5] (sekcja Tunnel Binding) dopisujemy rekord:

– Type – typ sieci – IPSec VPN

– VPN Name – nazwa określona w pkt. 3 (tu: „Tunel”)

Pozostałe ustawienia pozostawiamy przy wartościach domyślnych i zatwierdzamy konfigurację naciskając OK [6].

Interfejs tunelowy ustawiamy identycznie dla obu urządzeń.

5. Routing dla sieci lokalnych po obu stronach tunelu.

Hillstone A

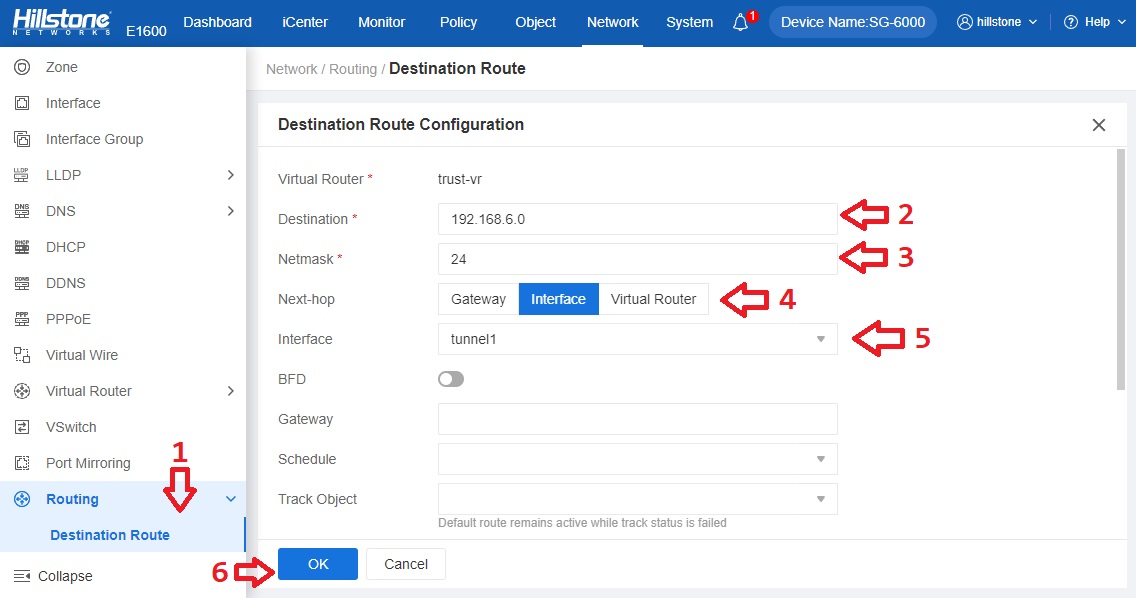

Wybieramy zakładkę Network -> Routing -> Destination Route [1], naciskamy New, a następnie w oknie Destination Route Configuration ustawiamy pola:

– Destination [2] – adres docelowy sieci po drugiej stronie tunelu (tu: „192.168.6.0”; sieć lokalna za urządzeniem „Hillstone B”)

– Netmask [3] – maska sieciowa – 24-bitowa („255.255.255.0”)

– Next-hop [4] – wskazujemy interfejs jako następny przeskok – „Interface”

– Interface [5] – wybieramy zdefiniowany w pkt. 4 interfejs tunelowy (tu: „tunnel1”)

Konfigurację docelowego routingu zatwierdzamy naciskając OK [6].

Hillstone B

Postępujemy analogicznie, wpisując w polu Destination [4] „192.168.3.0” – adres sieci lokalnej za urządzeniem „Hillstone A”.

6. Test tunelu.

Na komputerze PC o adresie IP „192.168.3.33” uruchamiamy systemowy wiersz poleceń („cmd”), w którym wpisujemy polecenia:

ipconfig

a następnie

ping 192.168.6.66

oraz

tracert 192.168.6.6

Wyniki na ekranie dowodzą, że tunel IPSec VPN funkcjonuje prawidłowo.

Komputer PC o adresie IP „192.168.6.66” jest widoczny i nawiązuje komunikację, pomimo znajdowania się w odrębnej sieci lokalnej.