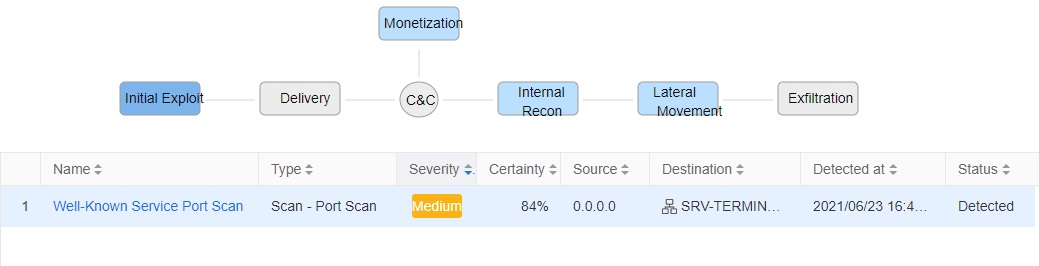

Initial Exploit

Inicjalizacja oznacza znalezienie przez włamywacza podatności/słabości w systemie i wykorzystanie jej do wysłania/wstrzyknięcia exploita/złośliwego kodu.

Przykład 1

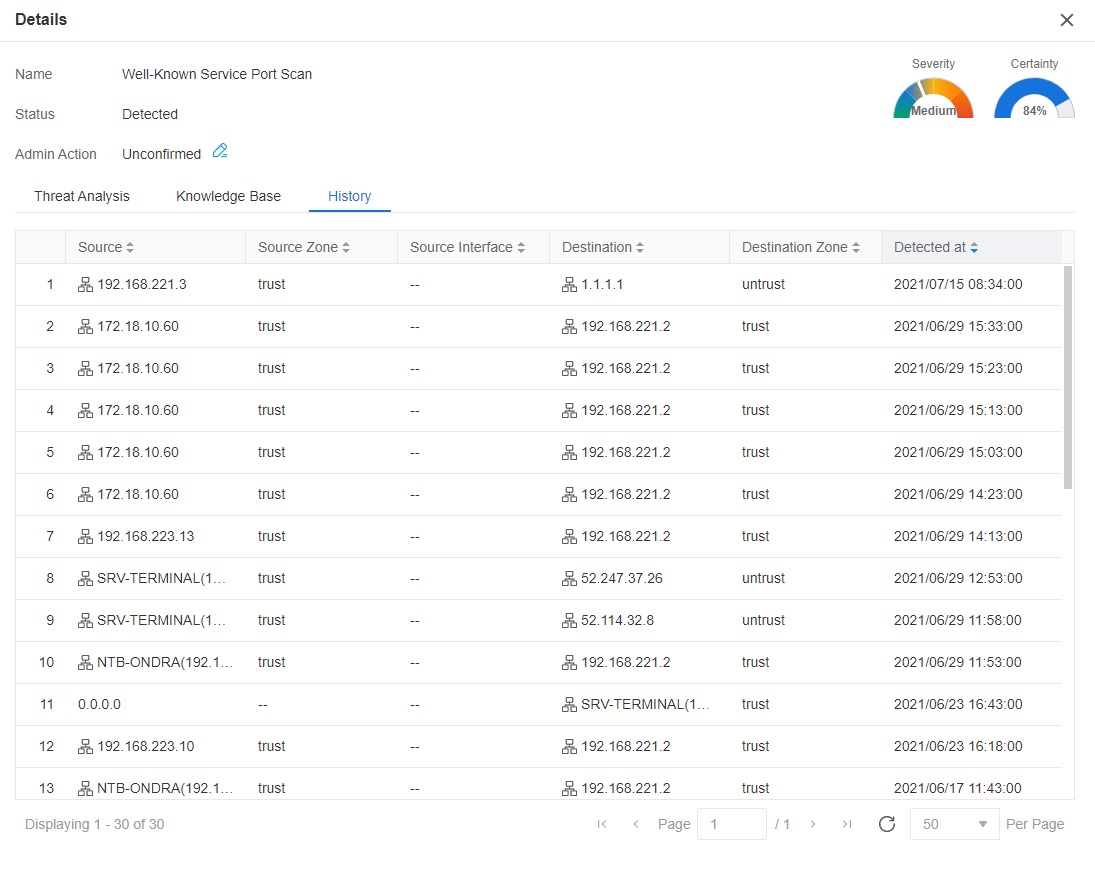

Nazwa w bazie Hillstone: „Well-known Service Port Scan”

Typ: „Scan – Port Scan”

Skanowanie portów znanych usług to rutynowy proces, polegający na wysyłaniu żądań klienta do zbioru znanych adresów portów serwera na hoście, w celu znalezienia portu aktywnego (otwartego).

Metoda ta jest wykorzystywana przez hackerów do badania usług świadczonych przez maszynę docelową i w dalszej kolejności – w celu wykorzystania znanych błędów/podatności w usługach.

Weryfikacja zagrożenia

W zakładce History możemy sprawdzić historię podejrzanych zachowań.

Potencjalna dotkliwość („Severity”) jest tu oceniona na średnią („Medium”), a zdarzenie ma stan wykryty („Detected”).

Warto w takich przypadkach podjąć odpowiednie działania, zwłaszcza jeśli skanowania są częste i powtarzalne.

W hostach z publicznym adresem IP zalecane jest zamknięcie portów nieużywanych, czy też przewidzianych dla usług, których nie potrzebujemy.

Hosty z lokalnego otoczenia sieciowego należy sprawdzić pod kątem ewentualnego zainfekowania.

Przykład 2

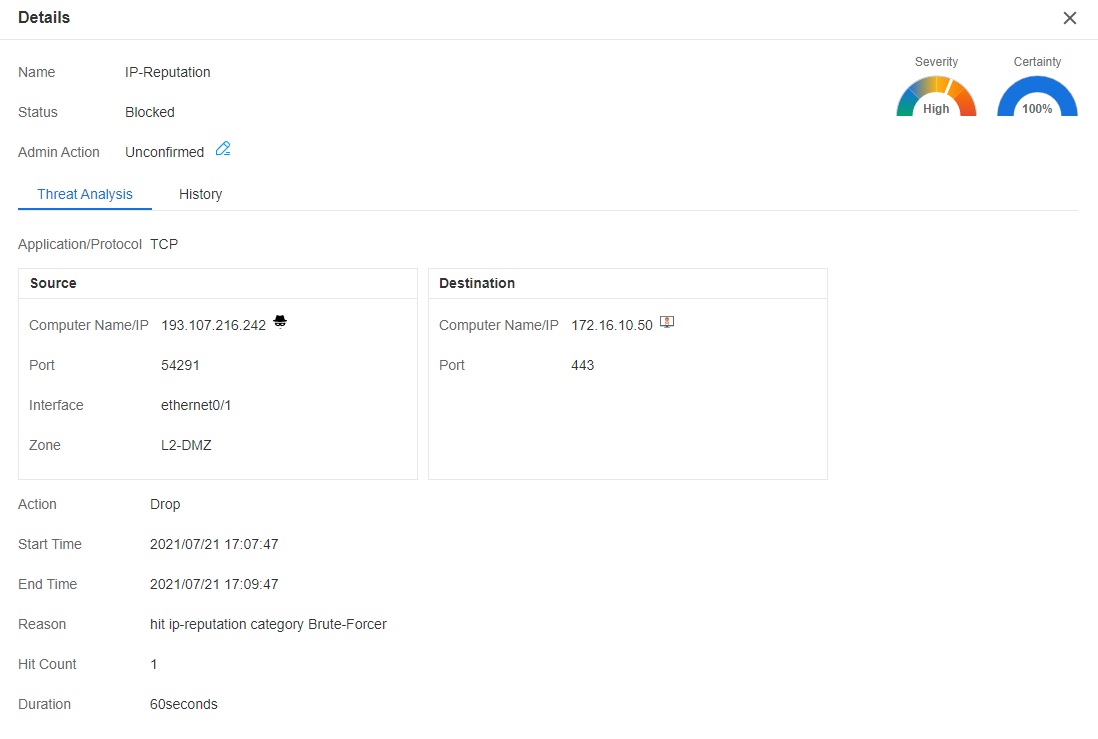

Nazwa w bazie Hillstone: „IP-Reputation”

Typ: „Attack – Risk IP”

W Internecie działa wiele serwerów/usług/aplikacji/etc. nie dających większości użytkowników pożytku ani też nie pozostających neutralnymi dla niezainteresowanych.

Znane są za to głównie z działań szkodliwych, a czasami wręcz przestępczych.

Często wykorzystują one tzw. „bullet-proof hosting”, czyli hosting, na którym właściciele nie wyłączają wszelkiej szkodliwej działalności, pomimo licznych i powtarzających się skarg.

Hillstone nadaje ich adresom złą reputację i przetrzymuje informacje o nich informacje we własnej bazie danych (IP Reputation Database).

Baza z adresami jest licencjonowana i regularnie aktualizowana.

W poniższym przykładzie potencjalna dotkliwość („Severity”) jest oceniona na wysoką („High”), a pewność zagrożenia („Certainty”) wynosi 100%; zatem system Hillstone podjął decyzję o zablokowaniu („Blocked”).

Weryfikacja zagrożenia

Podgląd szczegółów pokazuje jednoznacznie, że adres IP znany jest z siłowych prób włamania („Brute Force”).

Klasyczna definicja ataku siłowego oznacza typowanie haseł złożonych z wszystkich założonych kombinacji znaków.

W sieciach komputerowych można też tak interpretować masowe zgadywanie loginów i haseł, ale nadawanych fabrycznie przez producentów sprzętu sieciowego np. „admin”, „user”, „default” itp.