Zakładka ryzyka komputerowego wyświetla dane statystyczne o komputerach ocenianych przez system jako stacje podwyższonego ryzyka.

Są to zarówno komputery atakujące, jak i komputery – ofiary ataków.

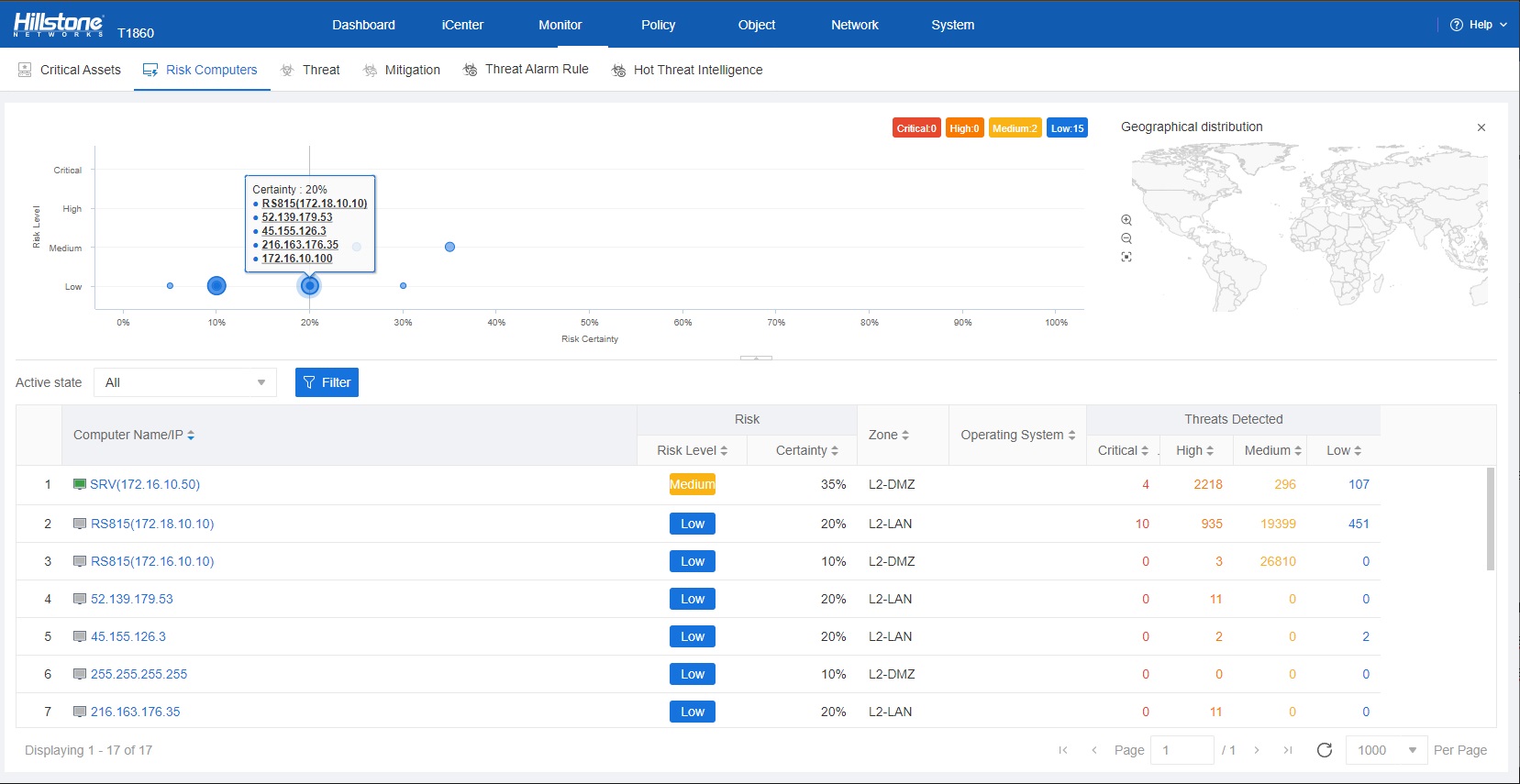

Dane statystyczne przedstawione są w formie 3 paneli.

Wykres

Wykres przedstawia komputery mogące stanowić lub stwarzać ryzyko określonym poziomie dotkliwości (jednym z czterech) i pewności systemu co do tego, czy mamy do czynienia z ryzykiem (wyrażonej w procentach, z dokładnością do 10).

Oś pozioma jest osią czasu poziomu pewności systemu, co do istnienia ryzyka („Risk Centainty”).

Oś pionowa pokazuje potencjalny poziom ryzyka komputerów o wytypowanym stopniu pewności („Risk Level”).

Mapa

Mapa przedstawia orientacyjne lokalizacje geograficzne komputerów oznaczonych jako ryzykowne.

Tabela

W kolumnach tabeli wyszczególnione są parametry, według których klasyfikowane są komputery oznaczone ryzykiem.

W selekcjonowaniu przeglądanych komputerów pomaga umieszczony przy tabeli filtr.

Komputery są opisywane, klasyfikowane, sortowane i wyróżniane według 9 parametrów:

– Computer Name / IP (tabela i filtr) – nazwa komputera (jeśli został zidentyfikowany) oraz jego adres IP. Naciśnięcie przekieruje do szczegółów (opis poniżej)

– Risk -> Risk LeveL (tabela i filtr) – poziom ryzyka

– Risk -> Certainty (tabela) – stopień pewności systemu, co do wystąpienia ryzyka

– Zone (tabela i filtr) – strefa, w której znajduje się komputer

– Operating System (tabela i filtr) – system operacyjny aktywny na komputerze (jeśli został zidentyfikowany)

– Threats Detected -> Critical(tabela) – liczba wykrytych zagrożeń poziomu krytycznego, będących udziałem komputera

– Threats Detected -> High (tabela) – liczba wykrytych zagrożeń poziomu wysokiego, będących udziałem komputera

– Threats Detected -> Medium (tabela) – liczba wykrytych zagrożeń poziomu średniego, będących udziałem komputera

– Threats Detected -> Low (tabela) – liczba wykrytych zagrożeń poziomu niskiego, będących udziałem komputera

Risk Computers

Wgląd w szczegóły widoczny jest po kliknięciu w adres komputera (kolumna Computer Name / IP).

W oknie Risk Computers widnieją informacje widoczne wcześniej w tabeli (nazwa/IP komputera, system operacyjny, aktywność, strefa, poziom/pewność ryzyka) oraz detale w trzech zakładkach:

– Kill Chain – osobliwy dla rozwiązań Hillstone schemat łańcucha etapów łamania systemów zabezpieczeń, więcej tutaj: Kill Chain – (zabezpieczenia.it)

– Threats – zagrożenia, przy których odnotowano adres sprawdzanego komputera, więcej o zagrożeniach tutaj: Threat – (zabezpieczenia.it)

– Mitigation – reguły łagodzenia powiązane z zagrożeniami dotyczącymi sprawdzanego komputera, więcej tutaj: Mitigation – (zabezpieczenia.it)