Aby umożliwić monitorowanie ruchu sieciowego pomiędzy użytkownikiem a gniazdem SSL, należy w polityce bezpieczeństwa uruchomić usługę pośredniczącą (SSL Proxy).

1. Wskazanie certyfikatu

Hillstone posiada własny certyfikat uwierzytelniania, właściwy dla zaufanych urzędów certyfikacji (ang. CA – Certification Authority).

Certyfikat znajduje się w urządzeniu. Aby go użyć, należy go wyeksportować (skopiować do pliku na komputerze zarządzającym).

Wybieramy zakładkę System -> PKI -> Trust Domain Certificate [1], a następnie wskazujemy profil domen zaufanych [2]; (tu: z kluczem 2048-bitowym) zawierający certyfikat CA [3] i po zaznaczeniu opcji Export [4] zatwierdzamy operację przyciskiem [OK].

Wyeksportowany plik posiada domyślną nazwę, pozbawioną rozszerzenia (tu: „pki_export_cert”) lub z rozszerzeniem *.pem („pki_export_cert.pem”); w zależności od Firmware.

Aby uniknąć ewentualnych niekompatybilności z niektórymi przeglądarkami, warto zmienić nazwę pliku (tu: „pki_export_cert.crt”).

2. Zdefiniowanie SSL Proxy

Wybieramy zakładkę Object -> SSL Proxy [1], następnie New i w oknie SSL Proxy Configuration ustawiamy pola:

– Name [2] – nazwa (obowiązkowa, tu: „Monitoring SSL”)

– Mode [3] – tryb inspekcji (tu: „Client Inspetion”)

– App Inspection [4] – wybór inspekcji na poziomie aplikacji sieciowych (tu: „HTTPS”)

– Root Certificate Push [5] – opcję pokazywania certyfikatu administracyjnego w przeglądarce pozostawiamy wyłączoną

– Key Modulus [6] – bezwzględna długość klucza (tu: „2048”; najdłuższa z dostępnych)

– W sekcji Encryption mode check [7], możemy blokować nieznane błędy oraz starsze lub niewspierane i przez to mniej bezpieczne wersje/metody szyfrowania

– W sekcji Server certificate check [8] blokujemy lub, jeśli to możliwe, deszyfrujemy wygasłe certyfikaty, weryfikacje i weryfikacje nieudane, oraz wyłączamy używanie samodzielnie podpisanych certyfikatów.

Całość zatwierdzamy naciskając [OK].

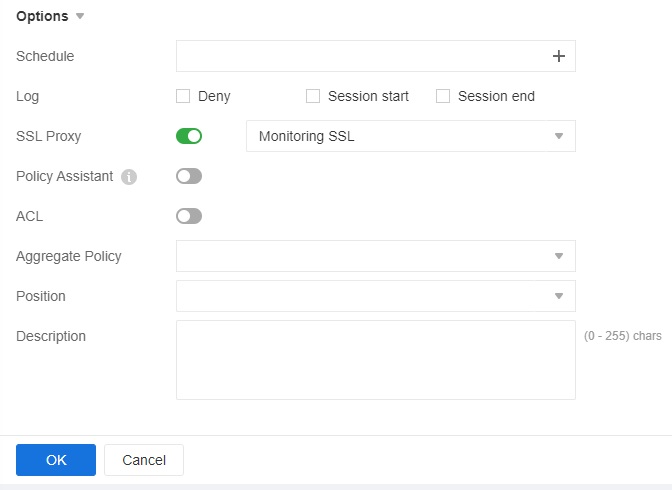

3. Zastosowanie inspekcji w polityce bezpieczeństwa

Wybieramy zakładkę Policy -> Security Policy -> Policy, a następnie wskazujemy politykę pozwalającą na ruch sieciowy, który zamierzamy objąć inspekcją i naciskamy Edit.

W oknie Policy Configuration przechodzimy do sekcji Options, włączamy SSL Proxy, wybieramy usługę zdefiniowaną w pkt.2 i zatwierdzamy OK.

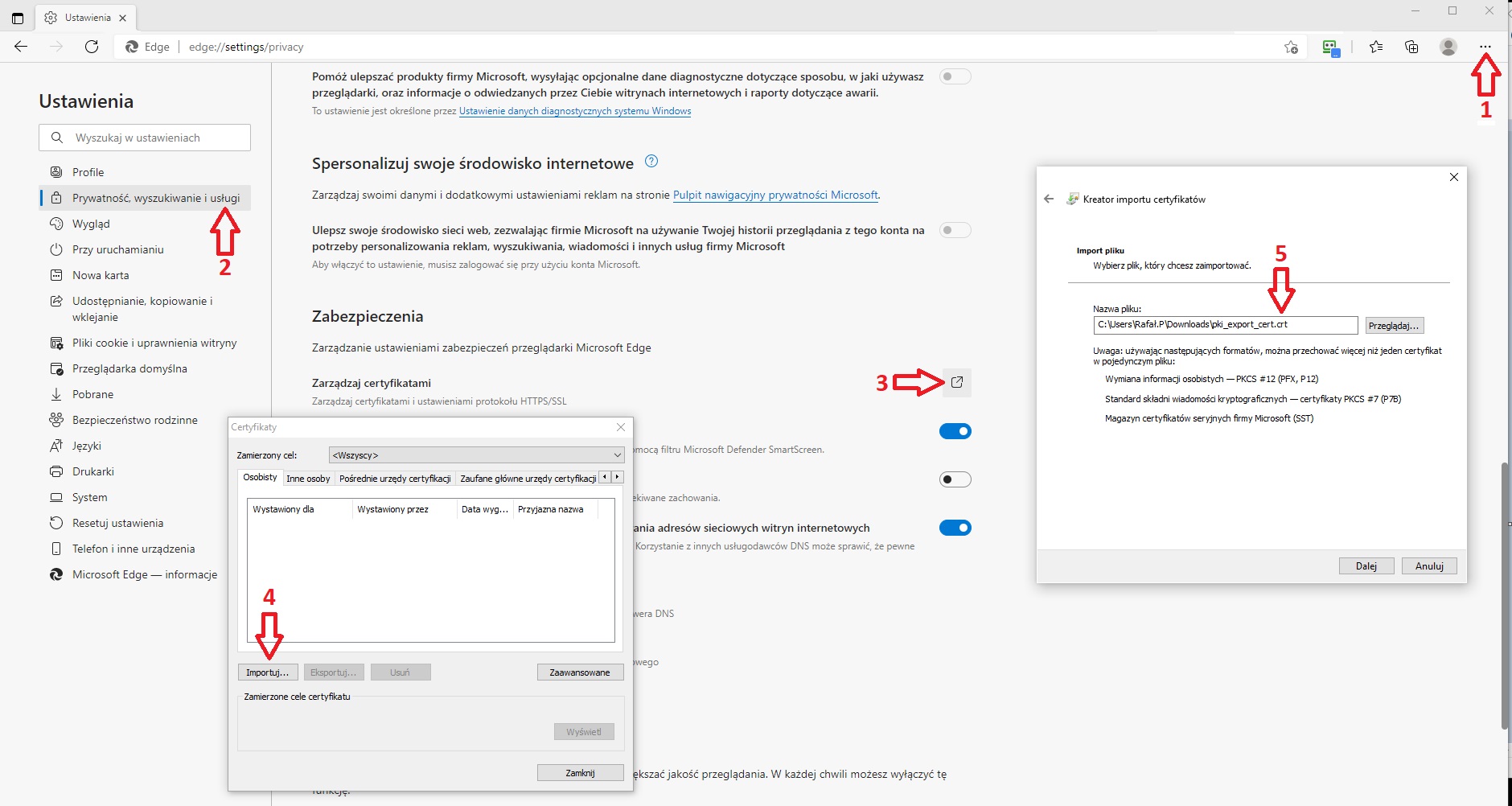

4. Zintegrowanie certyfikatu z przeglądarką internetową

Poniższej opisano instalację przykładowego certyfikatu urządzenia Hillstone SG-6000 E1600 w środowisku MS Windows z przeglądarką Edge.

W oknie przeglądarki wskazujemy symbol […] [1] i z rozwijanej listy wybieramy „Ustawienia”.

W zakładce „Prywatność, wyszukiwanie i usługi” [2] przechodzimy do sekcji „Zabezpieczenia” i klikamy w symbol [3] przenoszący nas do zarządzania certyfikatami.

W oknie „Certyfikaty” naciskamy „Importuj…” [4] i przechodząc przez kolejne strony Kreatora importu certyfikatów, wybieramy plik „pki_export_cert.crt” [5] wygenerowany w pkt .1

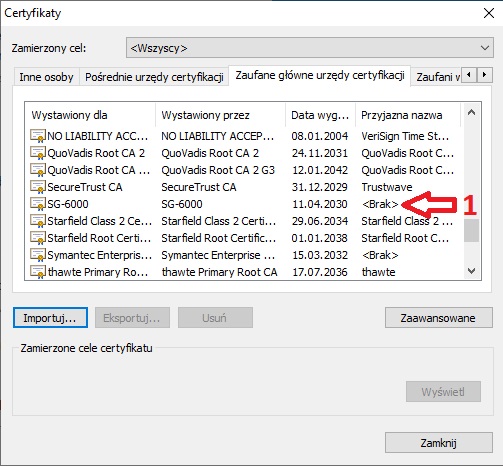

W kreatorze wskazujemy właściwe miejsce docelowe certyfikatu, aby znalazł się w zakładce „Zaufane główne urzędy certyfikacji” [1].

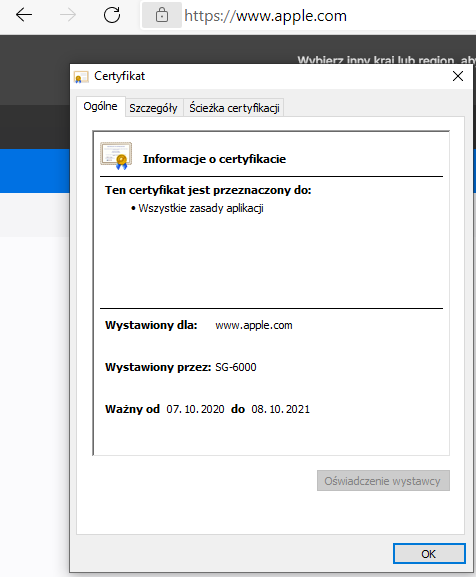

Sprawdzamy czy certyfikat został zainstalowany, odwiedzając dowolną stronę internetową i klikając symbol kłódki po lewej stronie od jej adresu.

Wybieramy opcję „Połączenie jest bezpieczne i naciskamy symbol certyfikatu, aby zweryfikować czy certyfikat naszego urządzenia (tu: „SG6000”) jest aktywny.

Jeżeli chcemy wyłączyć wybrany ruch sieciowy spod inspekcji (i tym samym zobaczyć oryginalny certyfikat), stosujemy wyjątki; więcej tutaj: 3.1.2. SSL – wyjątki (zabezpieczenia.it).