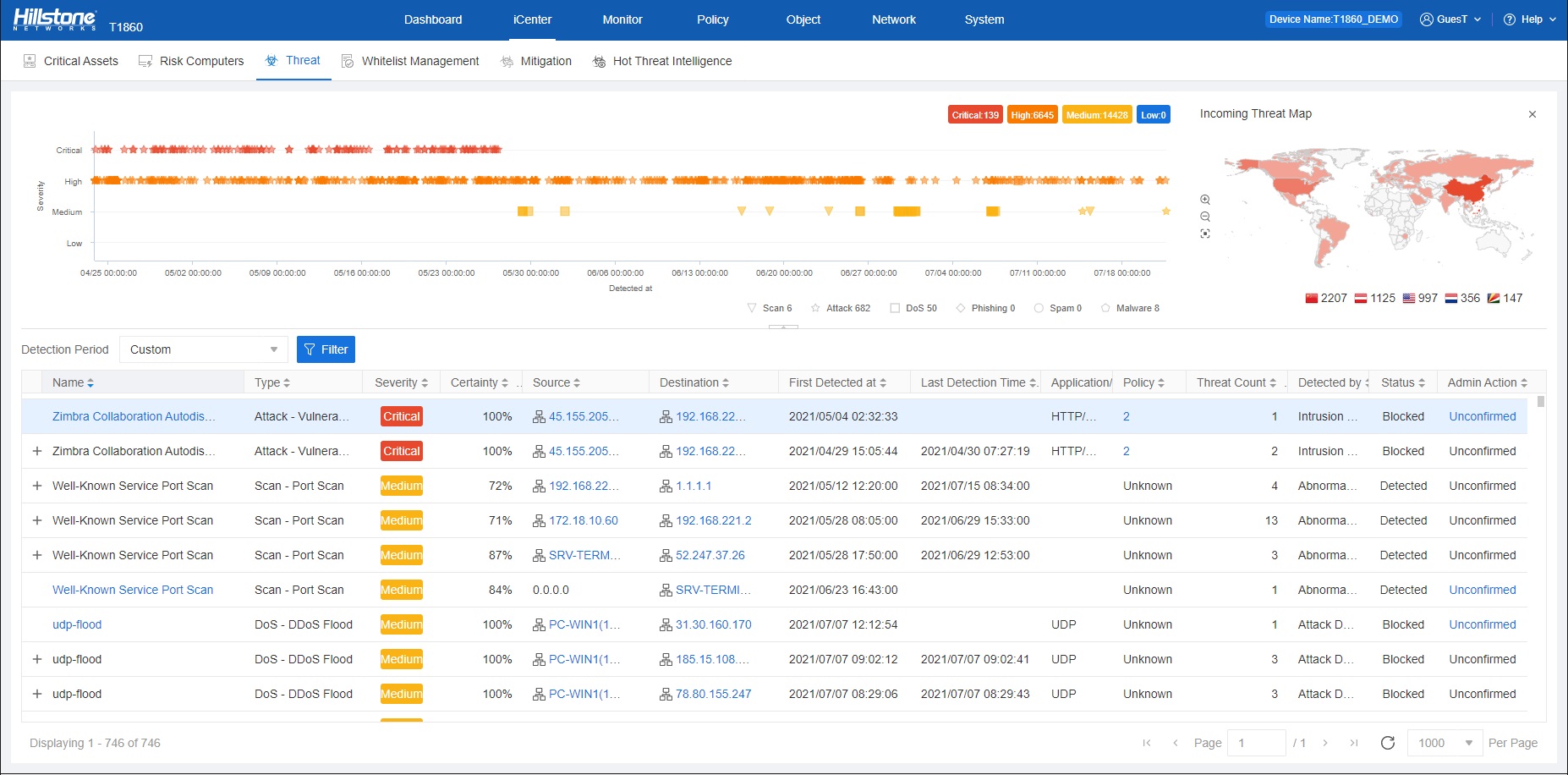

Zakładka Threat zawiera statystyki i wyświetla informacje o wszystkich zagrożeniach w całej sieci w określonym przedziale czasowym.

Do wyboru są przedziały czasowe („Detection Period”):

– Real-Time (wyświetlanie w czasie rzeczywistym)

– Last 60 minutes (do godziny wstecz)

– Last 24 Hours (do doby wstecz)

– Last 7 Days (dp tygodnia wstecz)

– Last 30 Days (do miesiąca wstecz)

– Custom (dowolny, maksymalnie do roku wstecz) (*)

Dane statystyczne przedstawione są w formie 3 paneli

Wykres

Wykres przedstawia historię występowania zagrożeń o określonym poziomie dotkliwości.

Oś pozioma jest osią czasu wykrycia zagrożenia („Detected at”)

Oś pionowa pokazuje potencjalny poziom dotkliwości („Severity”) zagrożenia, które wystąpiło w danym czasie.

Mapa

Mapa przedstawia orientacyjne lokalizacje geograficzne źródeł zagrożeń. Liczba wykrytych zagrożeń jest przeskalowana do poziomu nasycenia koloru czerwonego, którym oznaczono obszar lokalizacji geograficznej.

Tabela

W kolumnach tabeli wyszczególnione są parametry, według których klasyfikowane są zagrożenia.

W selekcjonowaniu przeglądanych zagrożeń pomaga umieszczony przy tabeli filtr.

Zagrożenia są opisywane, klasyfikowane, sortowane i wyróżniane według 16 parametrów:

– Name (tabela i filtr) – nazwa zagrożenia

– Type (tabela i filtr) – typ zagrożenia

– Severity (tabela i filtr) – poziom dotkliwości (widoczny na pionowej osi wykresu)

– Certainty (*) (tabela) – stopień pewności systemu bezpieczeństwa, czy mamy do czynienia za zagrożeniem, wyrażony w procentach

– Country/Region (filtr) – lokalizacja geograficzna zagrożenia (widoczna na mapie)

– IP (*) (filtr) – adres IP (źródłowy lub docelowy) zagrożenia. Naciśnięcie na adres pozwoli na przejście do podglądu ryzyka komputerowego – więcej tutaj: Risk Computers (seria T) (zabezpieczenia.it)

– Source (tabela i filtr) – źródłowy adres IP zagrożenia

– Destination (tabela i filtr) – docelowy adres IP zagrożenia

– First Detected at (tabela) – data i godzina wykrycia zagrożenia po raz pierwszy

– Last Detection Time (tabela) – data i godzina wykrycia zagrożenia po raz ostatni (jeśli było wykryte więcej niż raz)

– Application/Protocol (tabela) – aplikacja lub protokół (jeśli jakieś są powiązane z zagrożeniem)

– Policy (*) (tabela) – numer polityki przez którą przeszło zagrożenie (jeśli któraś z polityk je uwzględniała)

– Threat Count (*) (tabela) – liczba wykryć zagrożenia przez system

– Detected by (tabela i filtr) – nazwa modułu bezpieczeństwa, który wykrył zagrożenie

– Status (*) (tabela i filtr) – czynność wykonana przez system bezpieczeństwa, w związku z zagrożeniem

– Admin Action (*) (tabela i filtr) – czynność wykonana przez administratora, w związku z zagrożeniem

(*) – tylko seria T