Założenia

Załóżmy, że zamierzamy uruchomić usługę SSL-VPN; client-to-site, według poniższego schematu:

Hillstone – urządzenie z dostępem do sieci rozległej Internet, z publicznym adresem IP (tu: 93:201.141.187), z pełnym dostępem do ruchu sieciowego, docelowo serwer usługi VPN

PC – komputer z dostępem do sieci rozległej Internet, pierwotna adresacja zależna od dostawcy ISP, adres klienta widoczny na schemacie – ma docelowo otrzymać z tunelu VPN

W celu uruchomienia wirtualnej sieci prywatnej z szyfrowanym gniazdem SSL dla klienta, podejmujemy następujące kroki:

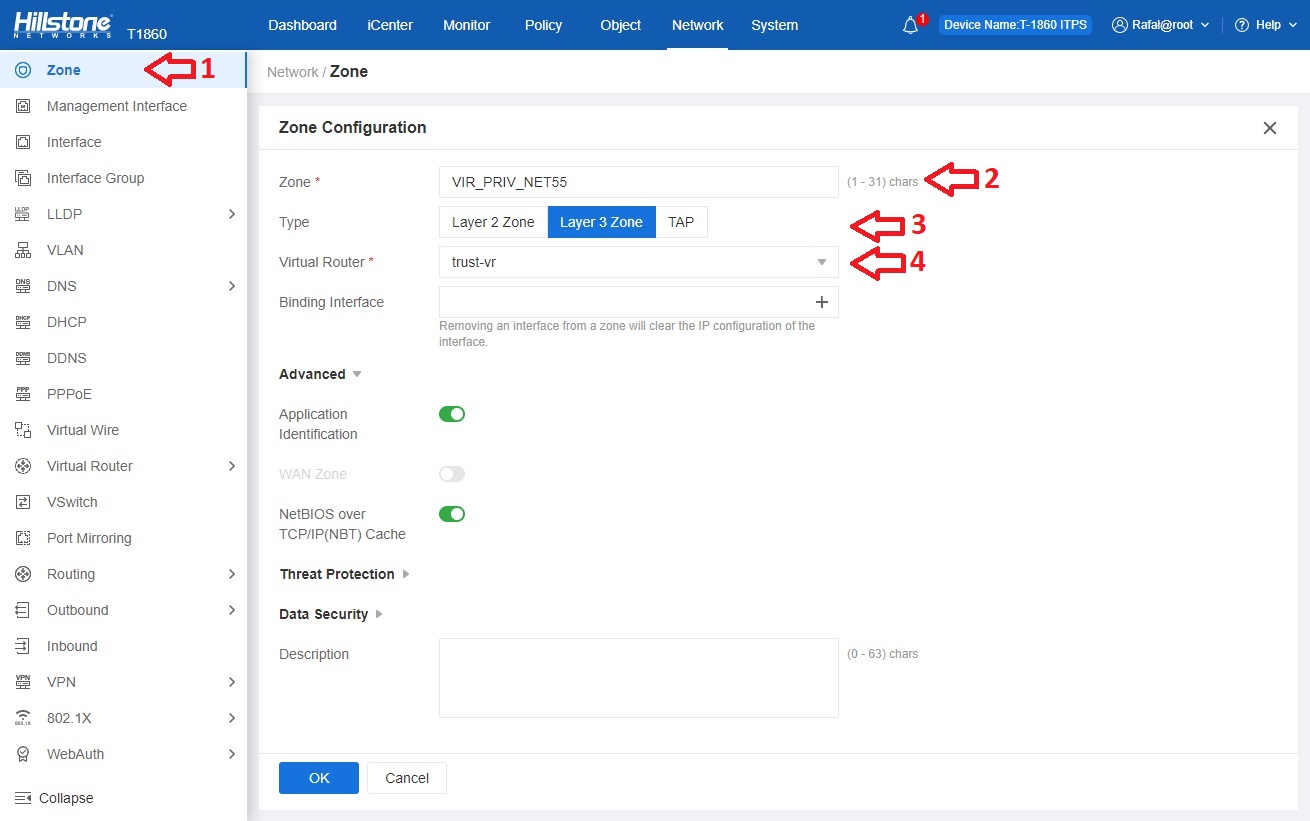

1. Zdefiniowanie strefy

Wybieramy zakładkę Network -> Zone [1], naciskamy New, a następnie w oknie Zone Configuration uzupełniamy pola:

– Zone [2] – nazwa strefy (obowiązkowa; tu: „VIR_PRIV_NET55”)

– Type [3] – typ strefy – wskazujemy „Layer 3 Zone”

– Virtual Router [4] – router wirtualny (tu: „trust-vr”; domyślny)

Strefę zatwierdzamy naciskając OK.

Strefę zatwierdzamy naciskając OK.

2. Zdefiniowanie interfejsu do tunelowania

Wybieramy zakładkę Network -> Interface, naciskamy New -> Tunnel Interface, a następnie w oknie Tunnel Interface uzupełniamy następujące pola:

– Interface Name [1] – nazwa interfejsu tunelowego zaczyna się od „tunnel”, obligatoryjnie nadajemy mu numer (tu: „55”)

– Binding Zone – typ powiązanej strefy – wskazujemy „Layer 3 Zone”

– Zone [2] – wskazujemy strefę zdefiniowaną w pkt. 1 (tu: „VIR_PRIV_NET55”)

– IP Address [3] – adres początkowy dla zbioru adresów lokalnych przeznaczonych do rozdysponowania klientom (tu: „10.20.30.1”)

– Netmask – maska sieciowa (tu: 24-bitowa)

Tunel zatwierdzamy naciskając OK.

Tunel zatwierdzamy naciskając OK.

3. Wyznaczenie puli adresów dla klientów usługi

Wybieramy zakładkę Network -> VPN -> SSL VPN [1], potem Configuration -> Address Pool (prawy, górny róg), dodajemy nową pulę naciskając New, a następnie w oknie Address Pool Configuration uzupełniamy następujące pola:

– Address Pool Name [2] – nazwa puli (tu: „Pula_55”)

– Start IP [3] – początkowy adres puli (tu: „10.20.30.40”)

– End IP [4] – końcowy adres puli (tu: „10.20.30.95”)

– Netmask [5] – maska sieciowa (tu: „255.255.255.0”; 24-bitowa)

– DNS1, DNS2 [6] – adresy serwerów DNS (tu: „1.1.1.1” oraz „8.8.8.8”; ogólnodostępne)

Dodanie nowej puli zatwierdzamy naciskając OK, po czym zamykamy okno Address Pool przyciskiem Close.

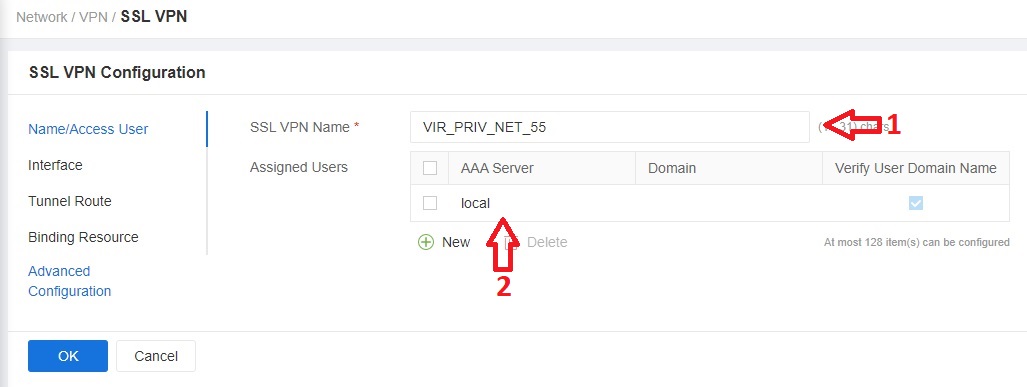

4. Włączenie usługi SSL VPN.

Wybieramy zakładkę Network -> VPN -> SSL VPN, a następnie w oknie SSL VPN Configuration ustawiamy pola:

W sekcji Name/Access User

– SSL VPN Name [1] – obowiązkowa nazwa (tu: „VIR_PRIV_NET_55”)

– Assigned Users [2] – dołączeni użytkownicy (tu: „local”; predefiniowany użytkownik domyślny)

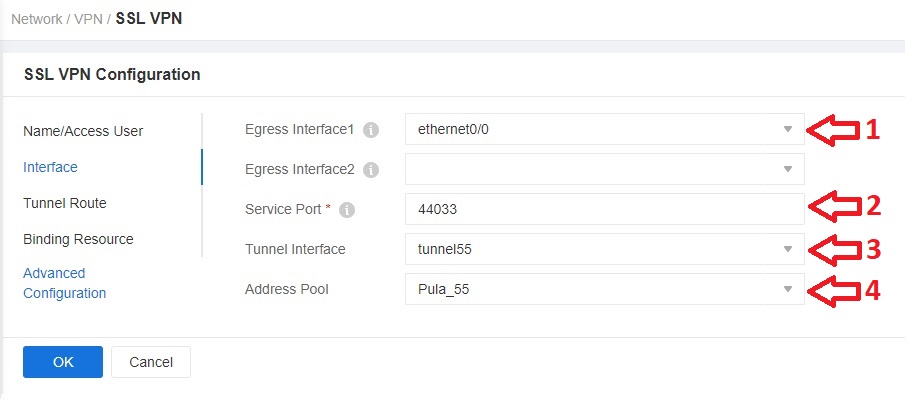

W sekcji Interface

– Egress Interface1 [1] – interfejs wyjściowy. Wskazujemy ten, który udostępnia urządzeniu wyjściowe połączenie z siecią (tu: „ethernet0/0”)

– Service Port [2] – numer portu dla usługi (tu: „44033” zamiast domyślnego „4433”)

– Tunnel Interface [3] – interfejs do tunelowania zdefiniowany w pkt. 2 (tu: „tunnel55”)

– Address Pool [4] – pula adresów wyznaczona w pkt. 3 (tu: „Pula_55”)

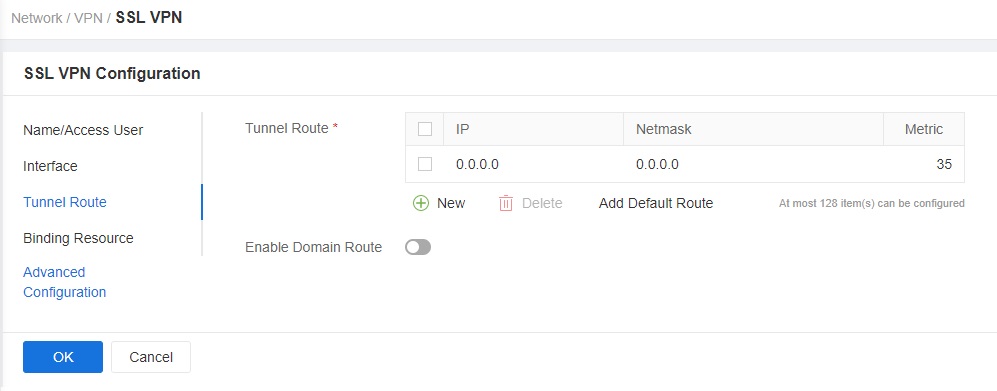

W sekcji Tunnel Route

Naciskamy New, a następnie wpisujemy adres i maskę sieciową w kolumnach IP i Netmask.

W podanym przykładzie wartości są wyzerowane, co oznacza tunelowanie całego ruchu sieciowego.

Konfigurację SSL VPN zatwierdzamy przyciskiem OK.

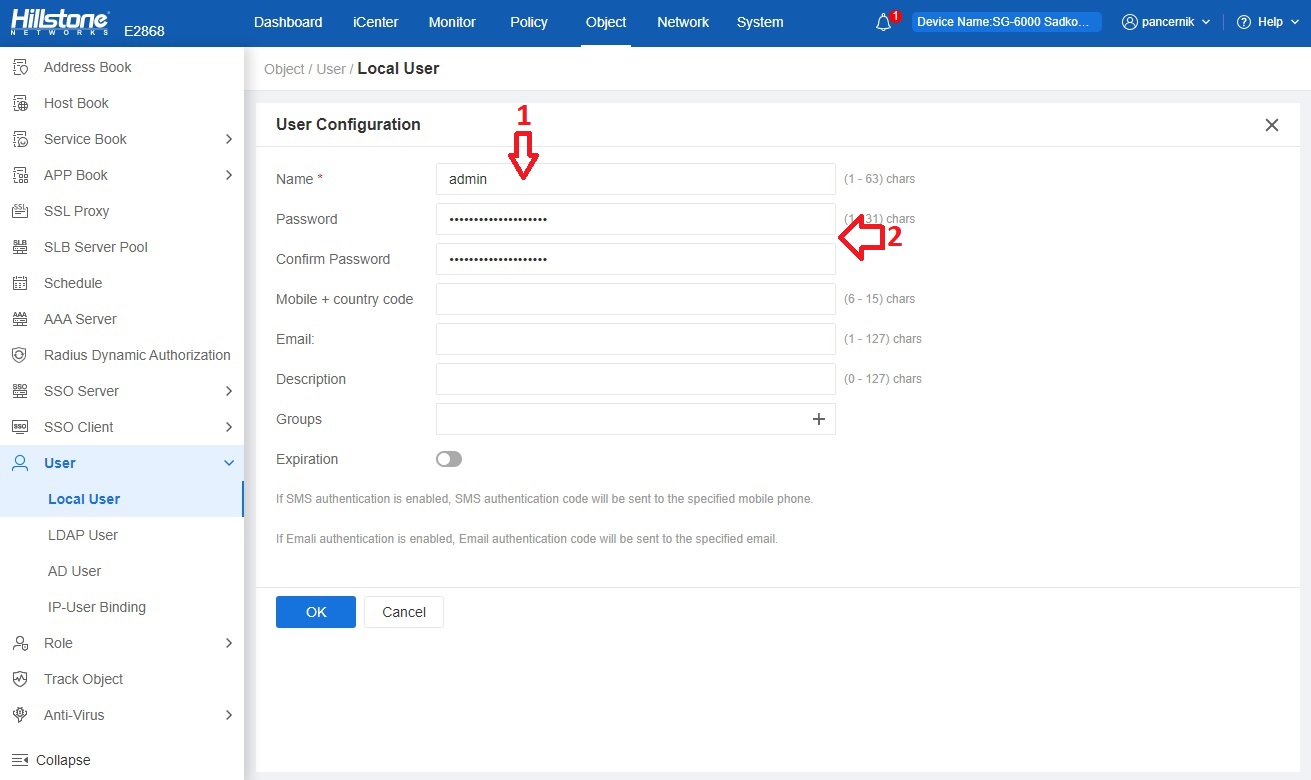

5. Wyznaczenie użytkownika usługi SSL VPN

Wybieramy zakładkę Object -> User -> Local User, naciskamy New -> Local User, a następnie w oknie User Configuration ustawiamy pola:

– Name [1] – nazwa użytkownika

– Password [2] – hasło, które po ustaleniu wpisujemy również do pola Confirm Password

Nowego użytkownika lokalnego zatwierdzamy przyciskiem OK.

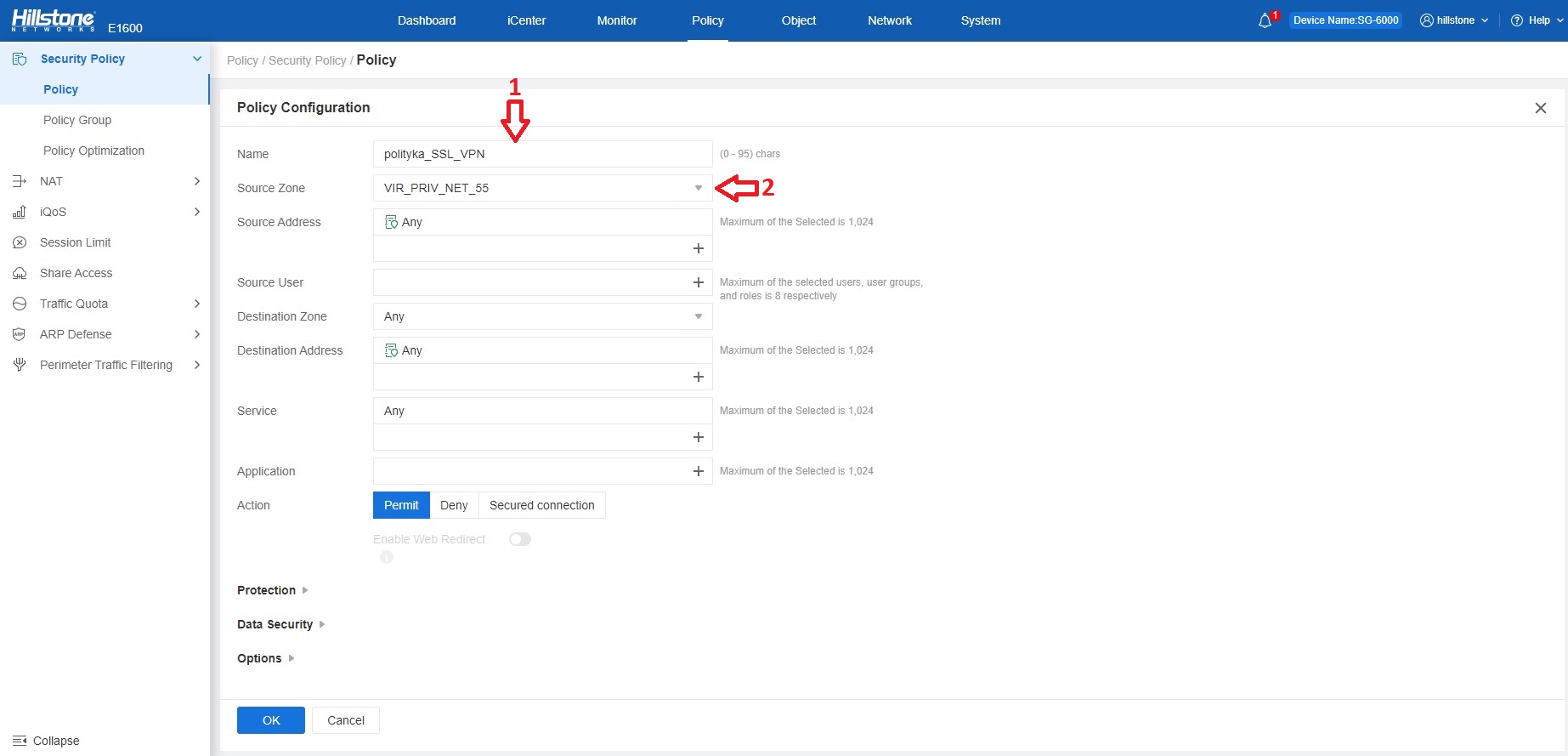

6. Zdefiniowanie polityki bezpieczeństwa

Wybieramy zakładkę Policy -> Security Policy -> Policy, naciskamy New -> Policy, a następnie w oknie Policy Configuration ustawiamy pola:

– Name [1] – obowiązkowa nazwa polityki (tu: „polityka_SSL_VPN”)

– Source Zone [2] – strefa źródłowa dla ruchu sieciowego, którą zdefiniowaliśmy w pkt. 1 (tu: „VIR_PRIV_NET_55”)

W poniższym przykładzie nie ustalono szczegółowych reguł bezpieczeństwa (pozostałe pola pozostawiono na ustawieniach domyślnych), co oznacza przepuszczenie całego ruchu przez tunel.

Politykę zatwierdzamy naciskając OK.

7. Połączenie przy użyciu aplikacji klienta VPN.

W niniejszym przykładzie posługujemy się aplikacją Hillstone Secure Connect.

Aplikacja jest dostępna do pobrania pod adresem:

Product Downloads - Hillstone Networks

lub alternatywnie:

https://lvl5.pl/index.php/s/xHLZ2aTDb4KCQN3

Wersja aplikacji nie wymagająca hasła administratora:

SCVPN Windows none-admin

Wybieramy HSC zgodny z platformą systemową, której używamy.

Po uruchomieniu, wpisujemy wszystkie potrzebne dane:

– Server – publiczny adres IP hosta, na którym uruchomiliśmy SSL VPN

– Port – numer portu ustalony w pkt. 4

– Username – nazwa użytkownika dodanego w pkt. 5

– Password – hasło użytkownika dodanego w pkt. 5

Aby się połączyć, używamy przycisku Login.

8. Sprawdzenie poprawności podłączenia usługi SSL-VPN.

Klient Hillstone Secure Connect, po poprawnym zalogowaniu zmienia status na „Connected”.

W zakładkach „General”, „Interface” oraz „Route” wyświetla szczegóły dotyczące właśnie skonfigurowanego połączenia.

Niezależnie od zainstalowanego klienta, adresację możemy sprawdzić zewnętrznie (tu: na stronie „www.myip.com”; widzimy adres zewnętrzny, o którym mowa w pkt .7) …

… oraz wewnętrznie (tu: poleceniem „cmd”, a następnie „ipconfig”; widzimy przydzielony pierwszy wolny adres wewnętrzny z puli ustalonej w pkt. 3).

Uwaga! W niektórych przypadkach również musimy ustawić port UDP do komunikacji dla naszego SSL VPN'a