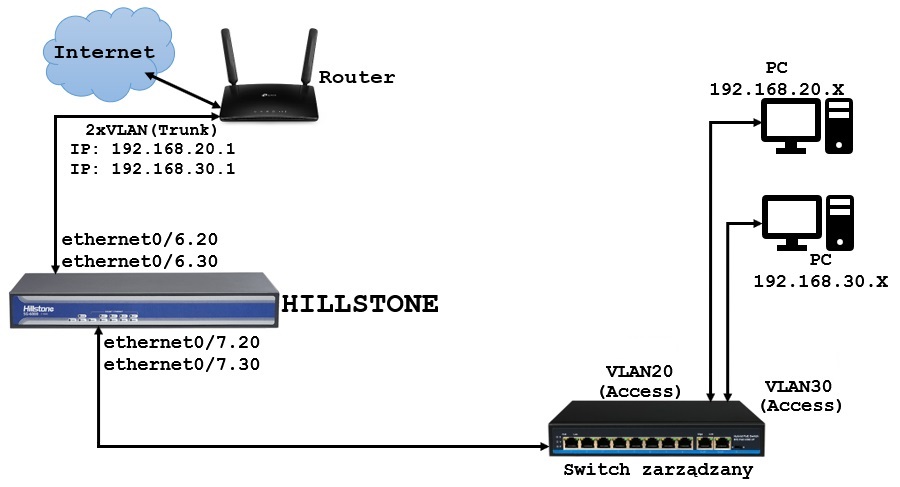

Poniższy przykład przedstawia włączenie firewalla Hillstone do istniejącej infrastruktury sieciowej, posiadającej sieci wirtualne VLAN

Załóżmy, że dysponujemy siecią komputerową o następującym schemacie:

Pomiędzy routerem a switchem zamierzamy umieścić urządzenie Hillstone, celem monitorowania i filtrowania ruchu sieciowego; w następujący sposób:

Sieci VLAN – złączone poprzez „trunking” – będą monitorowane przez Hillstone w warstwie drugiej (Layer 2) modelu OSI.

O podłączaniu urządzenia do pracy w trybie transparentnym – tutaj: Praca w trybie transparentnym (zabezpieczenia.it)

Aby przeprowadzić konfigurację, składamy sieć, logujemy się do urządzenia i podejmujemy następujące kroki:

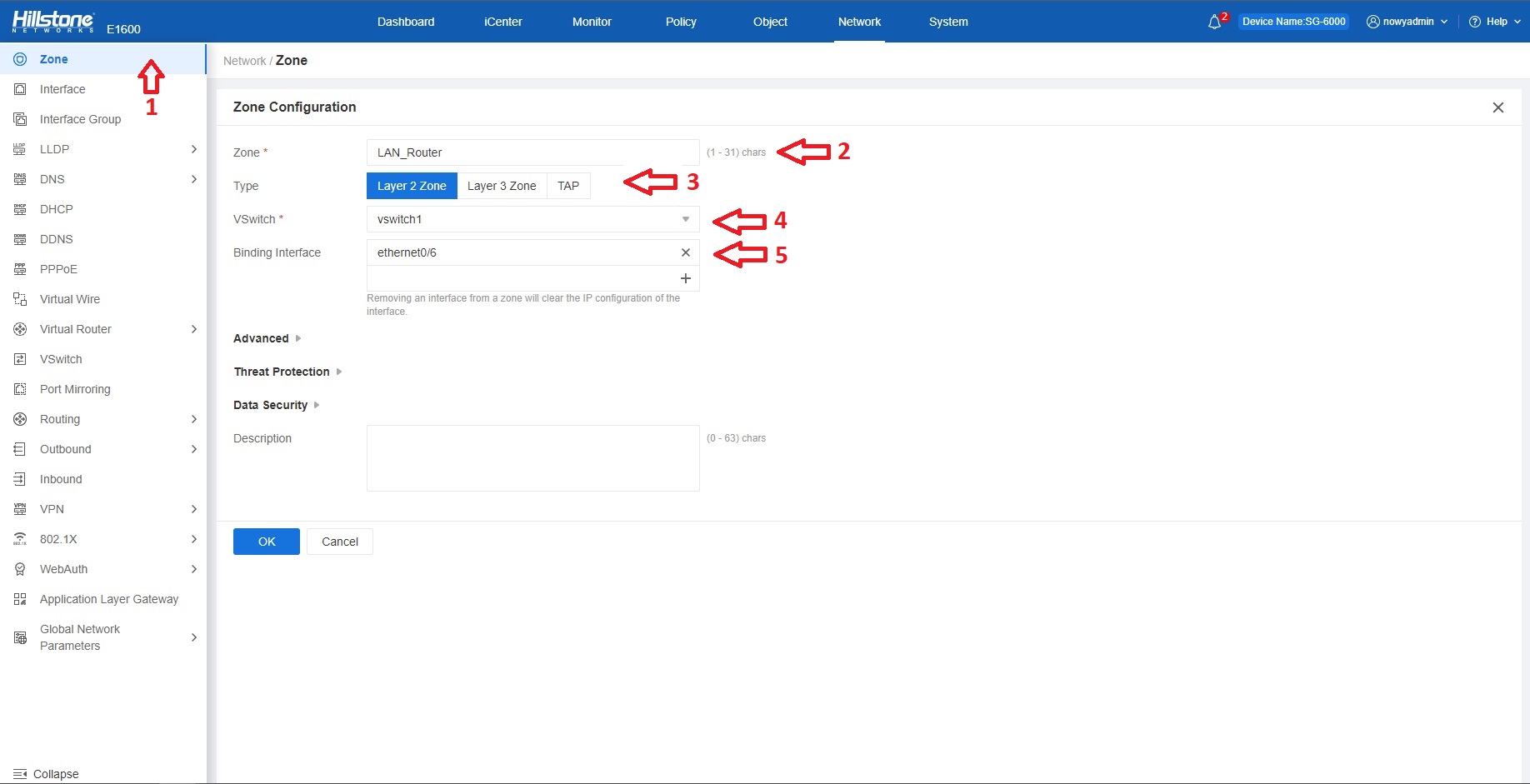

1. Wyznaczenie strefy zewnętrznej

Wybieramy zakładkę Network -> Zone (1), następnie New i w oknie Zone Configuration ustawiamy pola:

– Zone – nazwa strefy (tu: „LAN_Router) (2)

– Type – typ strefy (tu: „Layer 2 Zone”) (3)

– VSwitch – przełącznik wirtualny (tu: „vswitch1”; domyślny) (4)

– Binding Interface – wybrany interfejs powiązany (tu: „ethernet0/6) (5)

Strefę bezpieczeństwa dla routera zatwierdzamy przyciskiem OK.

2. Wyznaczenie strefy wewnętrznej

Wybieramy zakładkę Network -> Zone (1), następnie New i w oknie Zone Configuration ustawiamy pola:

– Zone – nazwa strefy (tu: „LAN_Switch) (2)

– Type – typ strefy (tu: „Layer 2 Zone”) (3)

– VSwitch – przełącznik wirtualny (tu: „vswitch1”; domyślny) (4)

– Binding Interface – wybrany interfejs powiązany (tu: „ethernet0/7) (5)

Strefę bezpieczeństwa dla switcha zatwierdzamy przyciskiem OK.

Strefę bezpieczeństwa dla switcha zatwierdzamy przyciskiem OK.

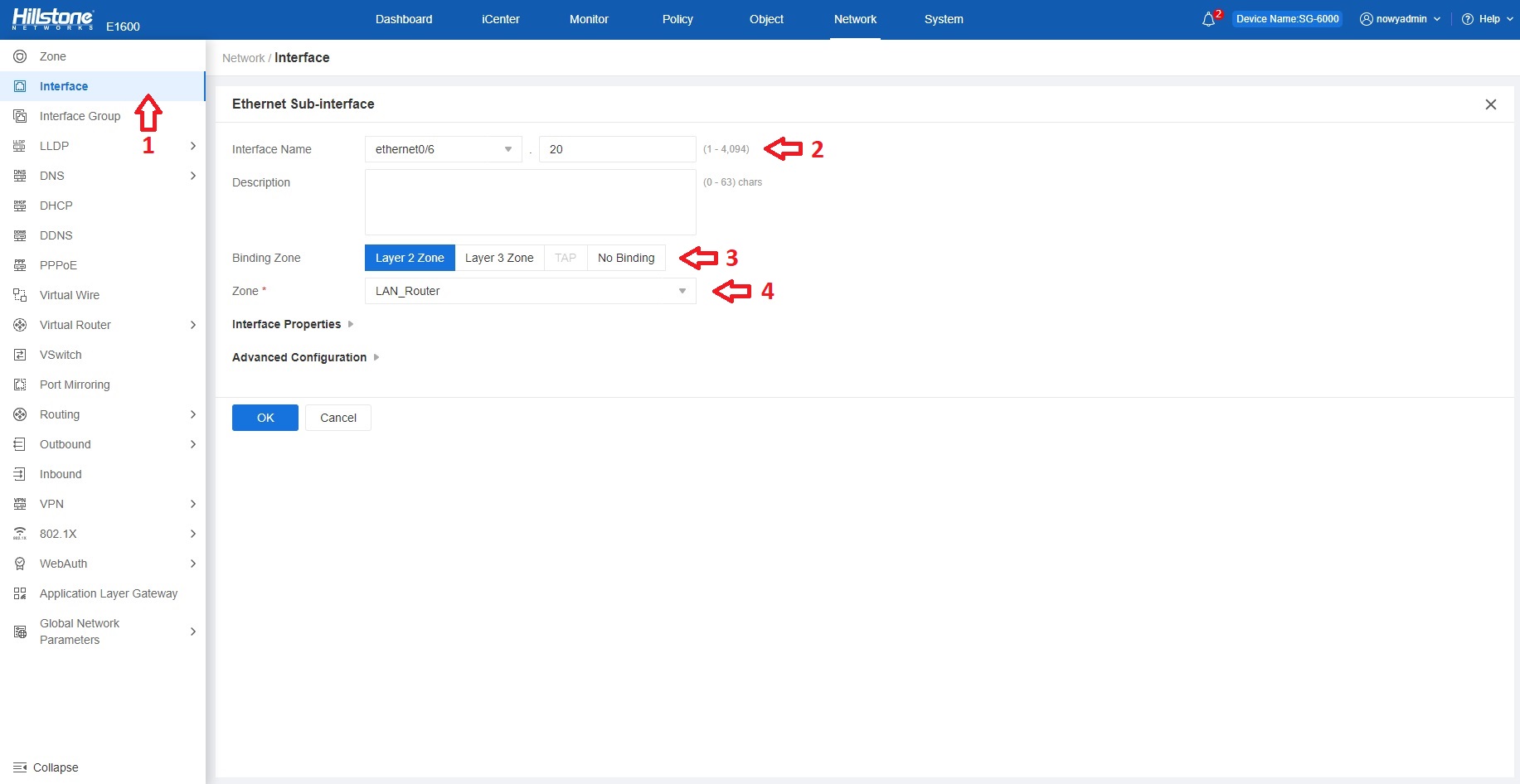

3. Zdefiniowanie interfejsów pomocniczych (router)

Wybieramy zakładkę Network -> Interface (1), a następnie New – Sub-interface i w oknie Ethernet Sub-Interface ustawiamy pola:

– Interface Name – nazwa interfejsu oraz pod-interfejsu (tu: „ethernet0/6.20) (2)

– Binding Zone – typ powiązanej strefy (tu: „Layer 2 Zone”) (3)

– Zone – nazwa strefy (tu: „LAN_Router”; zdefiniowana w pkt.1) (4)

Cały interfejs pomocniczy zatwierdzamy przyciskiem OK, a następnie JEDNORAZOWO POWTARZAMY pkt.3 – analogicznie – tym razem definiując interfejs „ethernet0/6.30”.

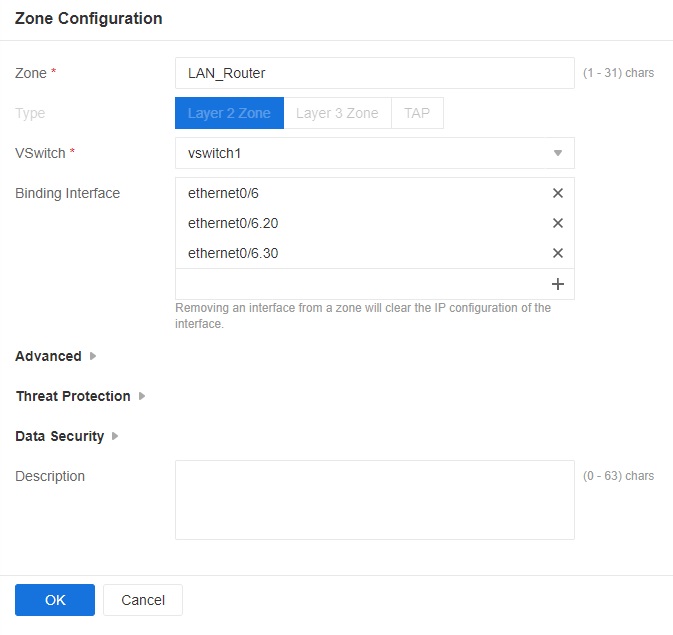

Gdy wybierzemy Network -> Zone -> LAN_Router -> Edit, w oknie Zone Configuration powinny być widoczne prawidłowo powiązane interfejsy pomocnicze:

4. Zdefiniowanie interfejsów pomocniczych (switch)

Wyjściowe interfejsy pomocnicze do switcha definiujemy podobnie, jak pkt. 3, ale dla interfejsu „ethernet0/7”, a zatem:

Wybieramy zakładkę Network -> Interface, a następnie New – Sub-interface i w oknie Ethernet Sub-Interface ustawiamy pola:

– Interface Name – nazwa interfejsu oraz pod-interfejsu (tu: „ethernet0/7.20)

– Binding Zone – typ powiązanej strefy (tu: „Layer 2 Zone”)

– Zone – nazwa strefy (tu: „LAN_Switch”; zdefiniowana w pkt.2)

Cały interfejs pomocniczy zatwierdzamy przyciskiem OK, a następnie JEDNORAZOWO POWTARZAMY pkt.4 – analogicznie – tym razem definiując interfejs „ethernet0/7.30”.

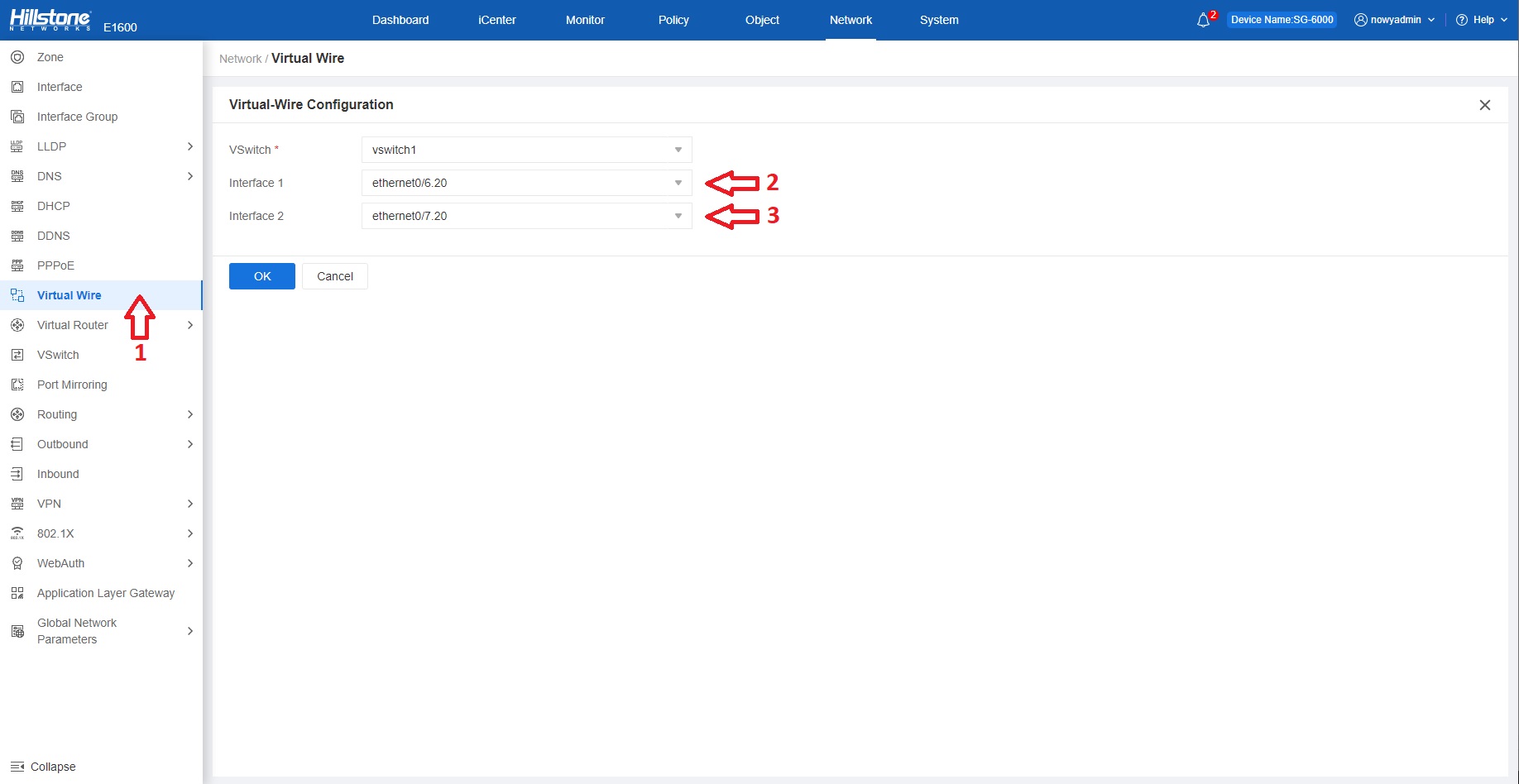

5. Użycie wirtualnych kabli

Aby zdefiniowane interfejsy przenosiły ruch sieciowy sieci VLAN poprzez firewall, należy je połączyć wirtualnymi kablami.

Wybieramy zakładkę Network -> Virtual Wire (1), potem New, a następnie w oknie Virtual-Wire Configuration ustawiamy pola:

– VSwitch – przełącznik wirtualny (tu: „vswitch1”; domyślny)

– Interface 1 – pierwszy podłączony interfejs (tu: „ethernet0/6.20”; od routera) (2)

– Interface 2 – drugi podłączony interfejs (tu: „ethernet0/7.20”; do switcha) (3)

Wirtualny kabel zatwierdzamy przyciskiem OK, a następnie JEDNORAZOWO POWTARZAMY pkt.5 – analogicznie – tym razem łącząc kablem interfejsy „ethernet0/6.30” i „ethernet7.30”.

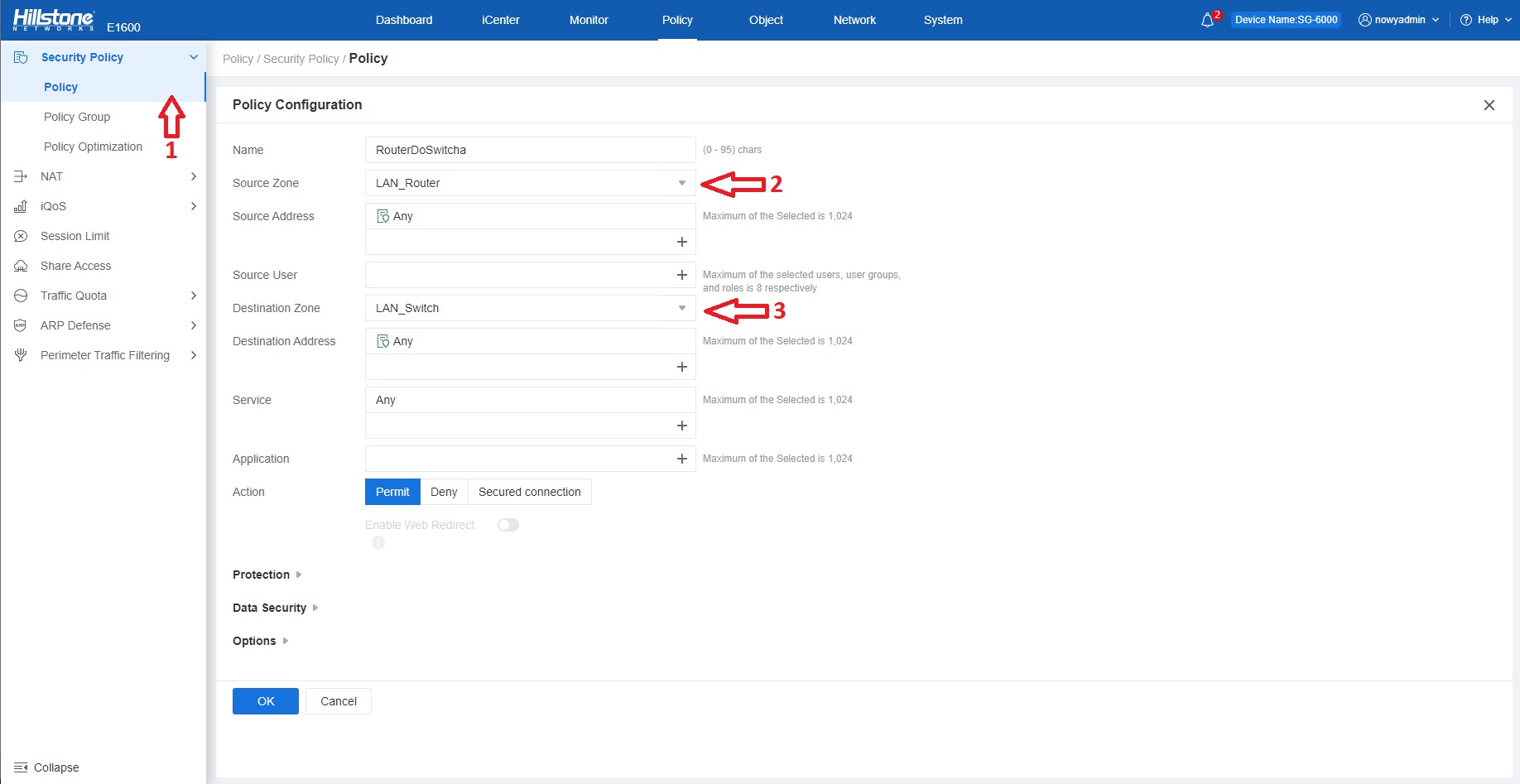

6. Ustalenie polityki bezpieczeństwa

Aby firewall mógł zezwalać na ruch sieciowy pomiędzy interfejsami, należy zdefiniować właściwą politykę bezpieczeństwa dla stref, w których się one znajdują.

Wybieramy zakładkę Policy -> Security Policy -> Policy, potem New, a następnie w oknie Policy Configuration uzupełniamy pola:

– Source Zone – strefa źródłowa (tu: „LAN_Router”; zdefiniowana w pkt.1) (2)

– Destination Zone – strefa docelowa (tu: „LAN_Switch; zdefiniowana w pkt.2) (3)

– Action – działanie (tu: „Permit”; zezwalające; domyślne)

Politykę bezpieczeństwa zatwierdzamy przyciskiem OK, a następnie JEDNORAZOWO POWTARZAMY pkt.6, tym razem ustawiając „LAN_Switch” jako strefę źródłową, zaś „LAN_Router” jako strefę docelową; celem zapewnienia obustronnego ruchu wychodzącego i przychodzącego.

Domyślnie, polityka zezwala na cały, dowolny ruch sieciowy („Any”). Aby monitorować i filtrować ruch z poziomu polityki, należy samodzielnie wprowadzić reguły bezpieczeństwa dotyczące użytkowników, adresów, usług bądź aplikacji. Więcej o politykach bezpieczeństwa tutaj: Security Policy (zabezpieczenia.it)

7. Test

Sprawdzamy działanie polityki w zakładce Policy -> Security Policy -> Policy. Po wygenerowaniu ruchu w sieci, komórka w kolumnie Hit Count przy zdefiniowanej polityce powinna pokazywać wartość większą od 0.