Poniższy scenariusz przedstawia sytuację subiektywnie nietypową.

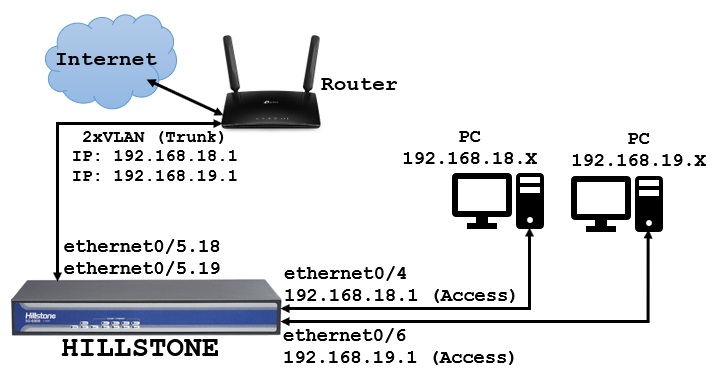

Dysponujemy połączeniem do wirtualnych sieci lokalnych, lecz są one zagregowane poprzez trunking, wg schematu:

Jesteśmy w sytuacji, gdy nie mamy dostępu do switcha, zwykle rozdzielającego VLAN-y i udostępniającego je w formie „Access”.

Posłużymy się urządzeniem Hillstone, aby z VLAN-ów mogły korzystać standardowe stacje robocze.

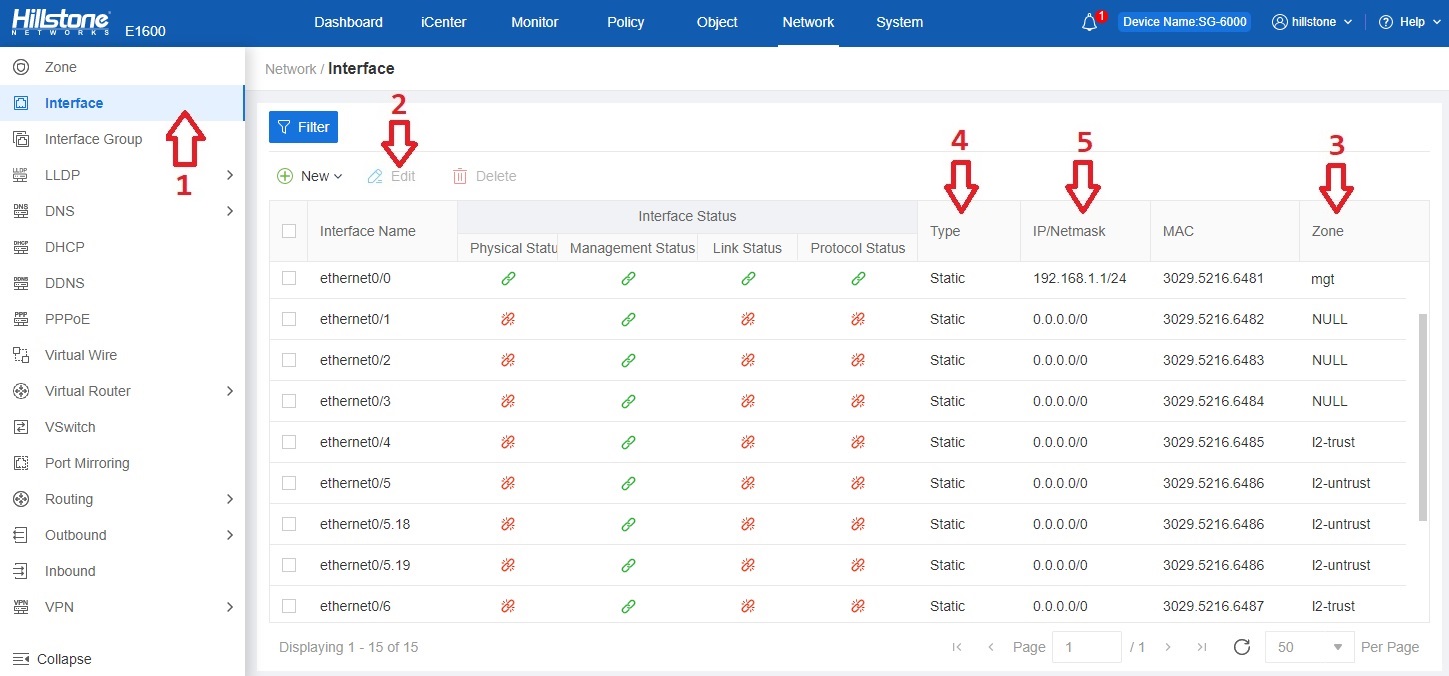

1. Konfiguracja interfejsów i przypisanie ich do stref

Wybieramy zakładkę Network -> Interface (1), wskazujemy interfejs, który należy skonfigurować, naciskamy Edit (2), a następnie w oknie Ethernet Interface ustawiamy opcje (tu: odnośniki naniesione na okno główne):

– Binding Zone – strefa powiązana – (tu: “Layer 2 Zone”, dla „ethernet0/0”: Layer 3 Zone)

– Zone (3) – używamy stref predefiniowanych:

——“l2-trust” (domyślna zaufana dla LAN w warstwie drugiej; “ethernet0/4”, “ethernet0/6”)

——“l2-untrust” (domyślna niezaufana dla WAN w warstwie drugiej; “ethernet0/5”, “ethernet0/5.18”, “ethernet0/5.19”)

——“mgt” (domyślna zarządzająca; “ethernet0/0”)

– Type (4) – typ adresacji – (tu: “Static”)

– IP Address (5) – adres IP – interfejsy VLAN pracują w drugiej warstwie OSI, zatem adresowany jest tylko interfejs zarządzający „ethernet0/0” (nieoznaczony na schemacie)

– Netmask (5) – maska sieciowa – (“255.255.255.0”; 24-bitowa, tylko dla interfejsu zarządzającego)

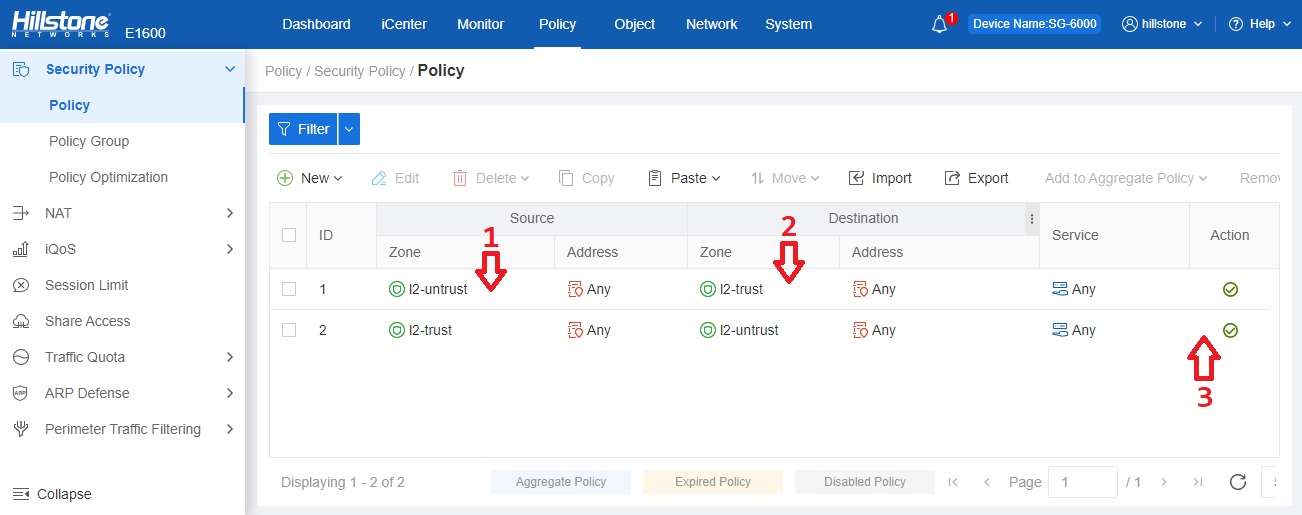

2. Ustalenie polityki bezpieczeństwa

Aby firewall mógł zezwalać na ruch sieciowy pomiędzy interfejsami, należy zdefiniować właściwą politykę bezpieczeństwa dla stref, w których się one znajdują.

Wybieramy zakładkę Policy -> Security Policy -> Policy, potem New, a następnie w oknie Policy Configuration uzupełniamy pola:

– Source Zone [1] – strefa źródłowa (tu: “l2-trust”)

– Destination Zone [2] – strefa docelowa (tu: “l2-untrust”)

– Action [3] – działanie (tu: “Permit”; zezwalające; domyślne)

Pozostałe opcje pozostawiamy przy ustawieniach domyślnych.

Politykę bezpieczeństwa zatwierdzamy przyciskiem OK, a następnie JEDNORAZOWO POWTARZAMY pkt.2, tym razem ustawiając “l2-untrust” jako strefę źródłową, zaś ““l2-trust”” jako strefę docelową; celem zapewnienia obustronnego ruchu wychodzącego i przychodzącego.

Domyślnie, polityka zezwala na cały, dowolny ruch sieciowy (“Any”). Aby monitorować i filtrować ruch z poziomu polityki, należy samodzielnie wprowadzić reguły bezpieczeństwa dotyczące użytkowników, adresów, usług bądź aplikacji. Więcej o politykach bezpieczeństwa tutaj: Security Policy (zabezpieczenia.it)

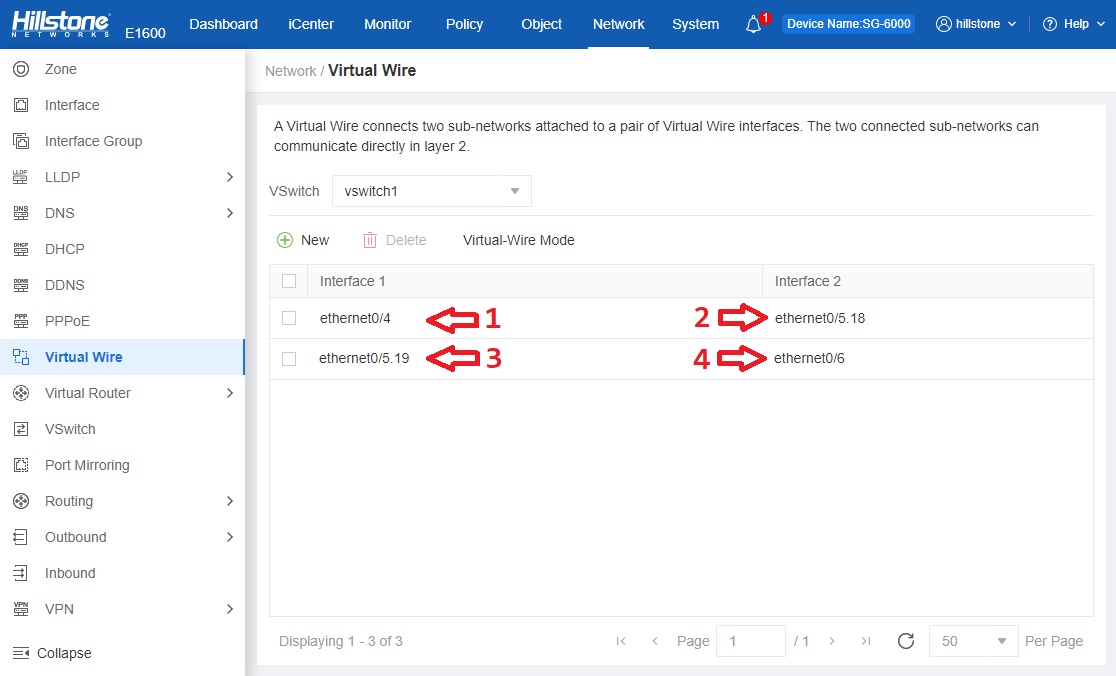

3. Użycie wirtualnych kabli

Aby zdefiniowane interfejsy przenosiły ruch sieciowy sieci VLAN poprzez firewall, należy je połączyć wirtualnymi kablami.

Wybieramy zakładkę Network -> Virtual Wire, potem New, a następnie w oknie Virtual-Wire Configuration ustawiamy pola:

– VSwitch – przełącznik wirtualny (tu: “vswitch1”; domyślny)

– Interface 1 – pierwszy podłączony interfejs (tu: “ethernet0/4”) (1)

– Interface 2 – drugi podłączony interfejs (tu: “ethernet0/5.18”) (2)

Wirtualny kabel zatwierdzamy, naciskając OK i deklarujemy drugi wirtualny kabel tym razem ustawiając:

– Interface 1 – “ethernet0/6”) (3)

– Interface 2 – “ethernet0/5.19”) (4)

Kolejny wirtualny kabel zatwierdzamy naciskając OK, aby otrzymać następujący rezultat:

Po zakończeniu konfiguracji, interfejsy “ethernet0/4” oraz “ethernet0/6”, udostępniają sieci LAN o adresacjach odpowiednio „192.168.18.X” oraz „192.168.19.X”